Eine neue Phishing-Methode sorgt für Unsicherheit: Angreifer versenden E-Mails, die lediglich eine scheinbar harmlose PDF-Datei enthalten. Ein Link oder Button in der PDF-Datei bedeutet Gefahr!

Wir erklären, wie die neue Phishing-Methode funktioniert und welche Schritte Unternehmen ergreifen können, um ihre IT-Sicherheit zu stärken.

Jeden Tag lauern neue Gefahren

Jeden Morgen, wenn Mitarbeiter in ihren Arbeitstag starten und den Computer einschalten, ist unklar, was sie erwartet. Gefühlt lauern in der modernen Arbeitswelt überall mehr oder weniger unsichtbare Gefahren. Denn: Cyberkriminelle warten nur darauf, dass eine ihrer unzähligen Attacken das Opfer in einem unachtsamen Moment erwischt und sie dadurch irgendwie Zugang zu Unternehmensnetzwerken erhalten.

Die Methoden werden immer raffinierter, die Angriffe gezielter. Ein besonders beliebtes Einfallstor sind dabei nach wie vor E-Mails. Die Angreifer nutzen im Zuge ihrer Phishing-Kampagnen scheinbar harmlose Nachrichten, um das Vertrauen und die Neugier der Adressaten auszunutzen. Und sie ersinnen ständig wieder neue Aufhänger und Methoden, damit das Phishing von Erfolg gekrönt ist.

Das ist aktuell wieder der Fall: Mit Phishing über geteilte PDF-Dateien lauert eine Gefahr mit einem neuen Ansatz in den E-Mail-Postfächern der Mitarbeiter. Was es mit dieser neuen Methode auf sich hat und wie Unternehmen auf diese Taktik reagieren sollten, erfahren Sie in diesem Beitrag!

Jetzt versuchen Cyberkriminelle mit PDF-Dateien, die gefährliche Links oder Buttons enthalten, ihr Glück. Bild: Unsplash/Brad Neathery

Geteilte PDF-Datei: Wie funktioniert die Masche?

Bei der neuen Phishing-Methode wird eine scheinbar harmlose PDF-Datei per E-Mail verschickt. Das ist erst einmal nichts Neues. Denn: In den vergangenen Jahren war der Versand von PDFs mit Schadcode sehr üblich. Neu ist dagegen, dass die PDF-Dateien selbst keinerlei schädlichen Code mehr enthalten. Stattdessen verfügen sie über einen Button oder Link, der die Neugier des Empfängers wecken soll. Klickt der Empfänger darauf, wird er auf eine externe Website weitergeleitet, wo sich die eigentliche Gefahr verbirgt: die Schadsoftware, die die Angreifer in das System ihres Opfers einschleusen wollen.

Der Download der schädlichen Datei erfolgt auf dieser externen Webseite entweder automatisch oder nachdem der Nutzer eine Aktion auf der Webseite ausgeführt hat – zum Beispiel durch einen weiteren Klick auf einen Button oder das Ausfüllen eines Formulars. Einmal heruntergeladen, kann die Schadsoftware dann das Unternehmensnetzwerk infiltrieren.

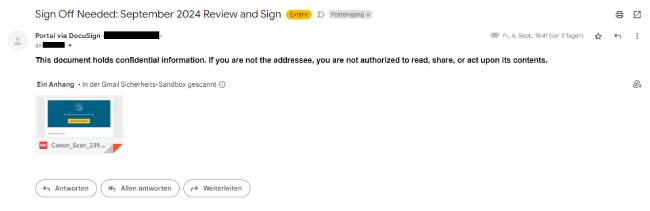

Der Trick: Da die Datei durch das Auslagern der Schadsoftware selbst keinen Schadcode enthält, wird sie von gängigen E-Mail-Schutzsystemen als sicher eingestuft. Bei Google Mail beispielsweise ist es gängige Praxis, dass Anhänge durch die Gmail Security SANDBOX gescannt und geprüft werden – sofern ein Anhang als sicher eingestuft wird, landet die E-Mail im E-Mail-Posteingang des Empfängers, mit dem Hinweis, dass der Anhang geöffnet werden kann.

Warum ist die geteilte PDF-Datei so gefährlich?

Die Gefahr dieser neuen Phishing-Methode liegt in ihrer gezielten und raffinierten Ausführung. Da es sich um eine valide PDF handelt, schaffen es die Angreifer schon einmal, die Schutzsysteme gekonnt zu umgehen. Zwischen ihnen und dem Unternehmensnetzwerk steht dann nur noch der Empfänger als letzte Verteidigungslinie.

Diese letzte Verteidigungslinie versuchen die Cyberkriminellen in diesem Fall vor allem mit Hilfe von Spear Phishing zu überwinden. Es handelt sich dabei um eine gezielte Angriffstechnik, bei der einzelne Personen oder Unternehmen ins Visier genommen werden. Bei dieser besonderen Form von Phishing-Angriffen sind E-Mails häufig personalisiert und wirken dadurch besonders glaubwürdig – Adressaten werden dadurch eher zu konkreten Handlungen wie dem Download einer Datei auf einer externen Webseite verleitet.

In einem konkreten Fall war eine solche Phishing-E-Mail an eine andere Person adressiert, während der tatsächliche Empfänger nur in BCC stand. Aufhänger der E-Mail war, dass bei einem vertraulichen Dokument eine elektronische Unterschrift erforderlich sei. Die von der Angreifern genutzten Formulierungen verleihen der Nachricht zusätzliche Dringlichkeit und Glaubwürdigkeit – dies erhöht die Wahrscheinlichkeit, dass der Empfänger den PDF-Link öffnet, eine Aktion ausführt und dadurch den Weg für Malware ins Unternehmensnetzwerk ebnet.

Ein Beispiel für eine Phishing-Mail, die eine geteilte PDF-Datei enthält und zu einer gefährlichen Aktion verleiten soll. Bild: IT-SERVICE.NETWORK

Wie können sich Unternehmen schützen?

Tatsache ist, dass mit dem Versand von geteilten PDF-Dateien eine neue, sehr glaubwürdige Methode des Phishings entstanden ist, mit der sich technische Schutzbarrieren überwinden lassen. Umso wichtiger wird wieder einmal die Rolle der Mitarbeiter als „menschliche Firewall“. Was genau können Unternehmen aber tun, um sich vor der neuen Angriffstaktik zu schützen?

Beginnen wir mit einer Zusammenstellung der wichtigsten, langfristigen Schutzmaßnahmen:

- Schulungen zur IT-Sicherheit:

Regelmäßige Schulungen helfen den Mitarbeitern, für Phishing-Versuche gewappnet zu sein, sie als solche zu erkennen und entsprechend zu handeln. Sensibilisierung ist der erste Schritt, um Cyberangriffe abzuwehren. - E-Mail-Filter einsetzen:

Moderne E-Mail-Filter können viele Phishing-Mails bereits im Vorfeld abfangen und verhindern, dass sie den Posteingang der Mitarbeiter erreichen. In diesem konkreten Fall wird ihre Funktion – zumindest bisher – aber leider ausgehebelt. - Sicherheitssoftware regelmäßig aktualisieren:

Die eingesetzte Sicherheitssoftware durch das Durchführen von bereitgestellten Updates aktuell zu halten, ist essenziell, um den Schutz vor neuen Bedrohungen zu gewährleisten und Sicherheitslücken zu schließen. Möglicherweise gelingt es den Herstellern, zusätzliche Mechanismen in ihre Software einzubauen, durch die sich auch Links in geteilten PDF-Dateien prüfen lassen. Durch ein Update würde eine solche Funktion dann auf die Nutzer ausgerollt.

Und welche kurzfristigen Maßnahmen sind zu treffen, wenn Mitarbeiter eine verdächtige E-Mail erhalten, die eine geteilte PDF-Datei enthalten? Unsere Tipps:

- Anhänge nicht öffnen:

Wenn eine E-Mail ungewöhnlich erscheint oder nicht erwartet wurde, sollten Anhänge nicht so einfach geöffnet werden. Es gilt, die E-Mail genau zu hinterfragen und beispielsweise den Absender und (eigentlichen) Empfänger genau zu prüfen. - IT-Abteilung informieren:

Verdächtige Mails sollten sofort – je nach Unternehmensgröße – dem IT-Verantwortlichen oder der IT-Abteilung gemeldet werden, um eine mögliche Untersuchung und Reaktion in die Wege zu leiten. Die Profis geben dann eine Einschätzung ab. - Phishing melden:

Sofern sich der anfängliche Verdacht bestätigt, sollten potenziell hochgefährliche Verdächtige E-Mails unbedingt als Phishing markiert und nicht weiter bearbeitet werden. So können weitere Angriffe verhindert werden.

Durch diese Maßnahmen können Unternehmen sicherstellen, dass ihre Mitarbeiter nicht nur durch Technik, sondern auch durch geschultes Verhalten effektiv vor Phishing-Angriffen geschützt sind. Das schnelle Melden und Blockieren verdächtiger E-Mails ist dabei genauso wichtig wie das kontinuierliche Bewusstsein für neue Bedrohungen.

IT-Experten schützen vor Phishing

Insbesondere kleine und mittelständische Unternehmen, in denen IT-Expertise nur eingeschränkt vorhanden sind, fühlen sich den ständig veränderten Methoden der Cyberkriminellen oft hilflos ausgeliefert. Die gute Nachricht: Externe IT-Dienstleister bieten hier ihre Unterstützung an! Die Experten aus dem IT-SERVICE.NETWORK beispielsweise bieten umfassende IT-Services, die speziell auf den Schutz vor Cyberkriminalität ausgelegt sind. Dazu gehören regelmäßige Sicherheitsüberprüfungen, die Implementierung moderner E-Mail-Filter sowie das kontinuierliche Monitoring der IT-Systeme, um verdächtige Aktivitäten frühzeitig zu erkennen.

Darüber hinaus haben viele der IT-Systemhäuser aus unserem Netzwerk Security-Awareness-Schulungen in ihrem Portfolio, mit denen Mitarbeiter zur „menschliche Firewall“ ausgebildet werden. Dabei lernen sie auch, Phishing-Versuche zu erkennen und entsprechend zu handeln. Sie möchten ebenfalls auf die Expertise unserer Fachleute setzen und dadurch nicht nur ihre technische Sicherheit, sondern auch das Sicherheitsbewusstsein ihrer Belegschaft erhöhen? Dann nehmen Sie Kontakt zu uns auf!

Zur besseren Lesbarkeit verwenden wir im Text die männliche Form. Gemeint sind jedoch immer alle Geschlechter und Geschlechtsidentitäten.

Schreiben Sie einen Kommentar

* = Pflichtfelder

Bitte beachten Sie unsere Datenschutzerklärung