Sicherheitsforscher warnen vor einem Trojaner mit neuer Taktik: Die Malware Zloader nutzt die Dateisignaturprüfung von Microsoft aus. Aus Sicht der Angreifer scheint die Taktik aufzugehen.

Wir fassen alle Informationen zum Trojaner Zloader zusammen und erklären, wie sich Unternehmen davor schützen können.

Sicherheitsforscher warnen vor Trojaner Zloader

Eine Neuigkeit ist es nicht, dass Cyberkriminelle immer wieder neue Angriffsformen entwickeln, um auf irgendwelchen Wegen Profit daraus zu schlagen. In den vergangenen Monaten und Jahren haben sie dabei sogar noch einmal einen Zahn zugelegt; dem durch die Corona-Pandemie ausgelösten Digitalisierungsschub sei an dieser Stelle zweifelhafter Dank.

Das geht zum Beispiel aus dem BSI-Lagebericht 2021 hervor, den das Bundesamt für Sicherheit in der Informationstechnik im Herbst 2021 veröffentlicht hat. Darin heißt es unter anderem, dass Cyberkriminelle in den vergangenen Wochen und Monaten nicht nur besonders rege darin sind, neue Schadsoftware-Varianten zu entwickeln, sondern auch immer wieder neue Angriffsmethoden ersinnen, um ihre Schadsoftware unters Volk zu bringen.

Unter die Kategorie „Neue Angriffsmethode“ fällt auch das Vorgehen, das die Sicherheitsforscher von Check Point Research seit August 2021 beobachten: Cyberkriminelle verbreiten demnach verstärkt die Malware Zloader mit einer noch neuen Taktik.

Irgendwas komisch am Rechner? Vielleicht hat ihn die Malware Zloader befallen. Hände in einem Anzug bedienen eine Computer-Tastatur. Das Gerät könnte durch die Malware Zloader infiziert sein. Bild: Pexels/Andrea Piacquadio

Was ist die Malware Zloader?

Die Malware Zloader existiert vermutlich bereits seit 2006 und ist als Abwandlung aus dem berüchtigten Banking-Trojaner Zeus hervorgegangen. Besonders aktiv war Zloader in den Jahren zwischen 2016 und 2018 – einige Quellen gehen daher auch davon aus, dass es die Schadsoftware erst seit 2016 gibt.

Nach einer kurzen Verschnaufpause war Zloader nach Angaben von Proofpoint im Dezember 2019 wieder aktiver und machte Anfang 2020 mit mehr als 100 Kampagnen von sich reden. Die Angreifer setzten damals Phishing-E-Mails, bösartige Dokumente, Webseiten für Erwachsene und Google-Anzeigen ein, um Opfer vorwiegend aus Deutschland, den Vereinigten Staaten, Kanada, Polen und Australien in die Falle zu locken. Dann wurde es wieder etwas stiller um Zloader.

Aber auch diese neuerliche Verschnaufpause war offenbar nur von kurzer Dauer: Im August 2021 ist die Malware Zloader wieder verstärkt auf der Bildfläche erschienen, nun aber mit einer neuen Angriffstaktik, die laut Check Point Research auf einer einfachen, aber raffinierten Infektionskette beruht.

Malware Zloader: Infektionskette

Wie sich diese Infektionskette im Einzelnen darstellt, beschreiben die Sicherheitsforscher von Check Point Research sehr detailliert – und leider in ziemlichem Fachchinesisch. Hier unsere Zusammenfassung:

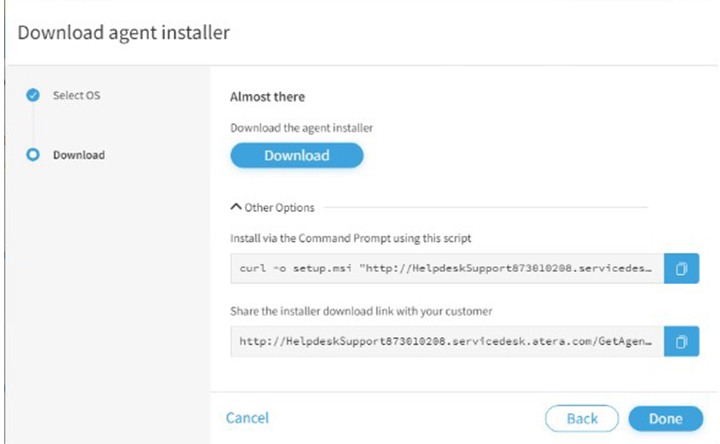

- Los geht es mit der Installation einer legitimen Software zur Fernüberwachung und Verwaltung (RMM-Software) für Unternehmen namens Atera. Sie ist in der Lage, einen sogenannten Agenten zu installieren und den Endpunkt mit Hilfe einer eindeutigen .msi-Datei, die die E-Mail-Adresse des Besitzers enthält, einem bestimmten Konto zuzuweisen. Die Angreifer haben die Datei so erstellt, dass sie eine Java-Installation imitiert. Auf welchem Weg diese Datei zu den Opfern gelangt, ist derzeit noch nicht bekannt.

- Nach der Installation des Agenten haben die Angreifer vollen Zugriff auf das System. Sie können nicht nur Daten hoch- und herunterladen, sondern auch Skripte ausführen – und letzteres tun sie, indem sie zwei .bat-Dateien auf das gekaperte Gerät herunterladen und sie mit der Funktion „Skript ausführen“ anwenden. Dadurch werden dann die Einstellungen von Windows Defender geändert und der Rest der Malware nachgeladen. Danach werden noch weitere Skripte heruntergeladen und ausgeführt, darunter das Skript mshta.exe, das die Datei appContast.dlll als Parameter ausführt.

- Und hier zeigt sich der Kern dieser neuen Taktik. Denn: Die Angreifer haben es geschafft, dass Microsoft die Datei appContrast.dlll mit einer gültigen Signatur versieht und demnach nicht als gefährlich einstuft. Dabei ist dieser bösartigen dll-Datei ein Skript angehängt, dass die endgültige Zloader-Nutzlast herunterlädt und ausführt. Das Ergebnis: Die Angreifer können Benutzerdaten, Anmeldeinformationen und private Daten der Opfer stehlen.

Damit ist die Arbeit der Angreifer aber noch nicht getan: Alle paar Tage nehmen sie Veränderungen an den eingeschleusten Dateien vor, um eine Gegenwehr durch die Opfer zu erschweren und dadurch den Zugriff auf das System längerfristig zu behalten.

Über die Software Atera schleusen Angreifer die Malware Zloader ein. Bild: Screenshot Check Point Research

Steckt Hackergruppe MalSmoke dahinter?

Die Experten von Check Point Research vermuten, dass die Hackergruppe MalSmoke hinter den Angriffen stecken könnte. Warum? Weil die aktuelle Zloader-Malware-Kampagne Ähnlichkeiten zu früheren Angriffsmethoden der Gruppe aufweist – unter anderem hat sie schon des Öfteren auf Java-Plugins als Tarnung zurückgegriffen. Zudem sind die Sicherheitsforscher bei ihren Recherchen auf zwei IP-Adressen gestoßen, die mit MalSmoke in Verbindung gebracht werden.

Anfang Januar 2022 zählten die Sicherheitsforscher weltweit insgesamt 2.170 Opfer dieser Angriffsmethode. Dabei zielten die Angreifer scheinbar vorwiegend auf Opfer in den USA und Kanada ab. Aber: Auch Ziele in Deutschland sind ins Visier geraten. Hierzulande lag die Opferzahl zum Jahresbeginn 2022 bei 49. Damit liegt die Bundesrepublik hinter Indien, Indonesien und Australien auf Platz Sechs der Top-Angriffsziele.

Die Besonderheit sieht Check Point Research darin, dass die aktuelle Zloader-Kampagne nicht nur legitime RMM-Software als ersten Zugang zum Zielcomputer nutzt, sondern auch darin, dass Microsofts digitale Signaturprüfung ausgetrickst wird.

So schützen sich Unternehmen vor Zloader

Die Sicherheitsforscher gehen davon aus, dass die Zahl der Angriffe über diesen Weg in der nächsten Zeit zunehmen wird. Das würde auch dem gängigen Muster entsprechen, das das BSI in der vergangenen Zeit vermehrt beobachten konnte. Demnach ist derzeit die Tendenz zu sehen, dass sich Schadsoftware und Methoden im cyberkriminellen Umfeld über Angreifergruppen hinweg ausbreiten. Besonders Vorgehensweisen, die sich als erfolgreich erwiesen haben, werden zeitnah auch von anderen Gruppen kopiert.

Für Unternehmen in Deutschland und darüber hinaus bedeutet das: Sie müssen wieder einmal besonders wachsam sein. Check Point Research empfiehlt Nutzern eindringlich, das Microsoft-Update für die strenge Authenticode-Verifizierung anzuwenden. Standardmäßig wird dieses Update nicht ausgeführt, weshalb es manuell anzustoßen ist.

Hacker und Sicherheitsexperten befinden sich in einem ständigen Wettlauf – das zeigt auch die Malware Zloader. Bild: Unsplash/Nicolas Hoizey

IT-Experten schützen vor Hackerangriffen

Auch der Fall der Malware Zloader zeigt wieder einmal, dass sich Cyberkriminelle und Sicherheitsexperten einen scheinbar immerwährenden Wettlauf liefern. Die Angreifer ersinnen eine neue Angriffsmethode und die Gegenseite muss schnell reagieren, um dafür gewappnet zu sein und IT-Systeme effizient zu schützen.

Auch die Experten aus dem IT-SERVICE.NETWORK stellen sich diesem Wettkampf in ihrer tagtäglichen Arbeit. Kontinuierlich haben sie das Cybercrime-Geschehen im Blick und behalten die in den Unternehmensnetzwerken ihrer Kunden angewandten Sicherheitsmechanismen im Zuge der laufenden IT-Betreuung auf dem aktuellen Stand.

Sie möchten genau solche Experten an Ihrer Seite wissen? Sie möchten sich darauf verlassen können, dass die IT-Sicherheit in Ihrem Unternehmen immer up-to-date ist? Dann nehmen Sie doch einfach Kontakt zu einem unserer IT-Dienstleister in Ihrer Nähe auf und lassen sich unverbindlich zu den IT-Services zur IT-Sicherheit beraten. Wir freuen uns über Ihre Anfrage!

Weiterführende Links:

Check Point Research, it-daily

Schreiben Sie einen Kommentar

* = Pflichtfelder

Bitte beachten Sie unsere Datenschutzerklärung