Die Entwickler der IT-Sicherheitssoftware Check Point warnen vor einer Schwachstelle, die unbefugten Netzwerkzugriff ermöglicht. Ein Update für die Check-Point-Sicherheitslücke steht bereit.

Wir erklären, was es mit der Schwachstelle auf sich hat, und erläutern, was Unternehmen jetzt tun sollten.

Sicherheitslücken gefährden IT-Sicherheit

Es ist kein Geheimnis, dass Sicherheitslücken in Software-Programmen eine der größten Bedrohungen für die IT-Sicherheit von Unternehmen darstellen. Solche Schwachstellen können von Cyberkriminellen ausgenutzt werden, um beispielsweise unbefugten Zugriff auf vertrauliche Daten zu erlangen, Schadsoftware zu verbreiten oder ganze Netzwerke lahmzulegen. Das Schadenspotenzial ist dementsprechend enorm!

Es ist besonders problematisch, wenn Schwachstellen in Software auftreten, die eigentlich zum Schutz eingesetzt wird. Sicherheitsgateways, die zur Absicherung der dahinterliegenden Netzwerkarchitektur dienen, sind hierfür ein typisches Beispiel. Aufgrund ihrer exponierten Position sind diese Gateways attraktive Ziele für Cyberangriffe. Angreifer können diese Schwachstellen nutzen, um Zugangsdaten zu erbeuten und tiefgreifende Spionage- oder Sabotageoperationen durchzuführen.

Aktuell macht genau so eine Schwachstelle Schlagzeilen: In Software des IT-Sicherheitsunternehmens Check Point wurde eine Sicherheitslücke nicht nur entdeckt – sie wurde auch schon aktiv ausgenutzt. Besonders brisant: Unter den Opfern befindet sich die CDU.

Das BSI hat wegen einer Ceck-Point-Sicherheitslücke die Alarmstufe Orange ausgerufen. Bild: DALL-E via ChatGPT

Check-Point-Sicherheitslücke: Was ist passiert?

Am 26. Mai 2024 hat Check Point, ein Anbieter von verschiedenen Netzwerkkomponenten und IT-Sicherheitslösungen, eine Warnung zu einer Sicherheitslücke in mehreren Check-Point-Lösungen herausgegeben. Betroffen sind demnach die folgenden Produkte:

- CloudGuard Network

- Quantum Maestro

- Quantum Scalable Chassis

- Quantum Security Gateways

- Quantum Spark Appliances

In diesem Fall war die entdeckte Sicherheitslücke eine sogenannte Zero-Day-Schwachstelle. Das bedeutet, dass sie bereits aktiv von Angreifern ausgenutzt wurde, bevor sie überhaupt öffentlich bekannt war. Laut Check Point haben Angreifer bereits seit dem 7. April 2024 versucht, über die Schwachstelle Zugangsdaten in zahlreichen Netzwerken auszulesen und sich über VPN-Verbindungen Zugang zu den betroffenen Geräten und den dahinterliegenden Netzwerken zu verschaffen. Problematisch ist in diesem Fall vor allem, dass Angreifer möglicherweise das komplette lokale Dateisystem des angegriffenen Geräts einsehen und manipulieren können.

Check Point hat mit der Veröffentlichung der Schwachstelle auch ein Update bereitgestellt, das die Lücke schließt. Allerdings muss dieser Sicherheitspatch in vielen Fällen manuell angestoßen werden, was scheinbar viele Betroffenen trotz der Warnung tagelang versäumten.

BSI warnt: Bedrohung ist geschäftskritisch

Die Bedrohung durch die Check-Point-Sicherheitslücke mit der Kennung CVE-2024-24919 stuft das Bundesamt für Sicherheit in der Informationstechnik als „geschäftskritisch“ ein – das ist die zweithöchste Bedrohungsstufe in der vom BSI verwendeten Gefährdungsskala.

Der Grund für diese Einschätzung ist die bereits erwähnte zentrale Rolle, die Sicherheitsgateways in der Netzwerkarchitektur spielen. Bis zu 1.800 IT-Systeme allein in Deutschland waren bei Veröffentlichung der Sicherheitslücke davon betroffen. Nach Angaben von heise online sollen unter anderem Betreiber kritischer Infrastrukturen im Bereich Transport und Gesundheit erfolgreich angegriffen worden sein. Und auch die CDU ist der Sicherheitslücke zum Opfer gefallen.

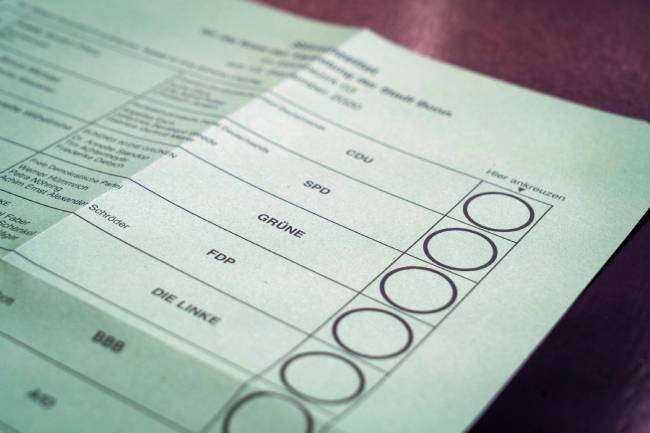

Kurz vor der Europawahl hat eine Cyberattacke auf die CDU für Wirbel gesorgt. Bild: Unsplash/Mika Baumeister

Lücke ermöglichte Cyberattacke auf die CDU

Kurz vor der Europawahl sorgte eine Cyberattacke auf die CDU für Aufsehen – inzwischen ist bekannt, dass sie auf die Check-Point-Sicherheitslücke zurückzuführen ist. CDU-Parteichef Friedrich Merz bezeichnete den Vorfall als den schwersten IT-Angriff, den eine deutsche politische Partei je erlebt hat. Die Hacker erlangten unbefugten Zugriff auf das interne Netzwerk der Partei, hielten sich dort mindestens 14 Tage lang unbemerkt auf und lasen zahlreiche sensible Informationen und interne Dokumente aus.

Die CDU geriet dadurch erneut in die Kritik, da schon vor diesem Vorfall die Effektivität ihrer Sicherheitsmaßnahmen infrage gestellt wurde. Derzeit wartet die Berliner Beauftragte für Datenschutz und Informationsfreiheit auf detaillierte Angaben der CDU zu dem Hack und den betroffenen Daten.

Das Bundesinnenministerium vermutet, dass hinter dem Angriff ein professioneller Akteur steht, möglicherweise im Auftrag Chinas. Die Befürchtung, dass der Düsseldorfer Landtag als Folge des Cyberangriffs auf die CDU ebenfalls betroffen sein könnte, hat sich glücklicherweise nicht bestätigt. Nichtsdestotrotz zeigt der Vorfall, wie wichtig es für Organisation aller Art ist, umgehend zur handeln und effektive Schutzmaßnahmen zu ergreifen.

Jetzt vor der Schwachstelle schützen!

Besonders gefährdet sind laut BSI Institutionen, die für die Authentifizierung ihrer VPN-Zugänge lediglich auf lokale Benutzernamen und Passwörter setzen, ohne zusätzliche Sicherheitsmaßnahmen wie Zertifikate zu implementieren. Folgende Sicherheitsmaßnahmen werden konkret empfohlen:

- Aktualisieren Sie Ihre Systeme:

Installieren Sie umgehend die von Check Point bereitgestellten Patches. Diese Updates schließen die Sicherheitslücken und bieten Schutz vor den bekannten Angriffsvektoren. - Identifizieren Sie verwundbare Komponenten:

Nutzen Sie das von Check Point bereitgestellte Skript (CHPO2024c), um potentiell kompromittierte Geräte in Ihrem Netzwerk zu identifizieren. Sollte das Skript Anfälligkeiten aufzeigen, betrachten Sie diese Geräte als potentiell kompromittiert. - Überprüfen Sie die Sicherheitslogs:

Analysieren Sie Ihre Systemlogs auf verdächtige Aktivitäten. Dies kann Hinweise auf eine bereits erfolgte Kompromittierung liefern. - Setzen Sie Incident-Response-Maßnahmen um:

Sollten verdächtige Aktivitäten festgestellt werden, führen Sie entsprechende Incident-Response-Maßnahmen durch. Ein professioneller IT-Dienstleister kann Ihnen dabei helfen. - Erhöhen Sie die Authentifizierungssicherheit:

Ersetzen Sie einfache Passwort-Authentifizierung durch stärkere Verfahren wie Zwei-Faktor-Authentifizierung oder Zertifikate. - Aktualisieren Sie Ihre Sicherheitseinstellungen:

Setzen Sie Geräte- beziehungsweise Anwendungskennwörter zurück. Überprüfen Sie lokale Accounts, die lediglich ein Passwort für die Authentifizierung benötigen, und ziehen Sie den Austausch von Zertifikaten in Betracht.

Fakt ist: Angesichts der Details, die über die Schwachstelle bekannt geworden sind, ist davon auszugehen, dass Angreifer die Lücke weiterhin verstärkt attackieren werden – betroffene Unternehmen sollten daher umgehend das Update durchführen und die empfohlenen Sicherheitsmaßnahmen umsetzen.

IT-Experten leisten Hilfestellung

Nicht nur, um den durch die Check-Point-Sicherheitslücke entstandenen Herausforderungen effektiv zu begegnen, bieten die Experten aus dem IT-SERVICE.NETWORK professionelle Unterstützung an. Die IT-Dienstleister aus unserem Netzwerk sind spezialisiert auf die IT-Sicherheit im Allgemeinen und die Analyse und Absicherung von Netzwerkinfrastrukturen gegen Cyberbedrohungen im Besonderen.

Ihr Unternehmen ist von der aktuellen Sicherheitslücke betroffen? Oder möchten Sie ihre Schutzmaßnahmen ohne konkreten Vorfall proaktiv verstärken? Dann greifen Sie auf das umfangreiche Know-how unserer Fachleute zurück! Sie helfen nicht nur bei der Implementierung der notwendigen Sicherheitsupdates und Patches, sondern beraten auch zu langfristigen Strategien zur Risikominimierung. Sie möchten mehr zu den IT-Sicherheitsservices unserer IT-Partner erfahren? Dann nehmen Sie Kontakt zu einem unserer IT-Systemhäuser in Ihrer Nähe auf!

Weiterführende Informationen:

BSI, heise, SPIEGEL, mdr, t-online, GOLEM, SZ, it-daily, heise

Zur besseren Lesbarkeit verwenden wir im Text die männliche Form. Gemeint sind jedoch immer alle Geschlechter und Geschlechtsidentitäten.

Schreiben Sie einen Kommentar

* = Pflichtfelder

Bitte beachten Sie unsere Datenschutzerklärung