Sie fragen sich, ob Ihre Homepage Opfer eines Hacks geworden ist? Wir verraten, wie Sie herausfinden, ob Sie Geschädigter einer Cyber-Attacke geworden sind, welche Methoden es gibt und wie Sie verhindern, dass Ihre Website gehackt wird.

Internetseite gehackt? So viel vorab: Das passiert auch den Besten – macht den Umstand aber nicht weniger schlimm.

Homepage gehackt?

Dass kriminelle Hacker es oft auf Unternehmenswebsites abgesehen haben und im Zuge dessen deren Homepages hacken (auch: Home Page hacken), ist kein Geheimnis. Die Intention dahinter reicht von „einfach einmal eine Seite lahmlegen, weil ich es kann“ bis „Jetzt ist Zahltag!“. Auch die Vorgehensweisen zum erfolgreichen Hack sind unterschiedlich. Von geleakten Passwörtern und Log-In-Daten über gezielte Angriffe bestimmter Seiten mittels spezieller Software sind die Methoden und Möglichkeiten nahezu grenzenlos.

Immer wieder kommt es dabei auch vor, dass sich Cyberkriminelle an der Arbeit ihrer Kollegen bedienen. So nutzten beispielsweise reihenweise Hacker die von anderen ihrer Zunft erbeuteten und im Jahr 2013 veröffentlichten Daten von Yahoo.

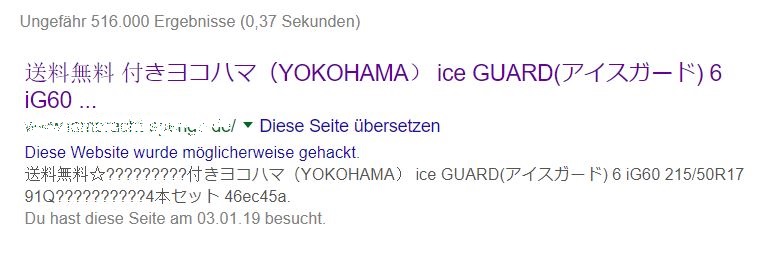

Beispiel für den Google-Hinweis einer gehackten Homepage.

Meine Homepage wurde gehackt

Ist eine Internetseite gehackt worden, scheint das in vielen Fällen offensichtlich zu sein. Die Homepage lässt sich nicht mehr aufrufen, der Google-Eintrag zeigt kryptische Zahlenfolgen und Symbole an und vielleicht erscheint sogar ein Hinweis über den erfolgreichen Hackerangriff. Dieser lautet dann beispielsweise: „Diese Website wurde möglicherweise gehackt.“ Oder es gibt direkt eine E-Mail mit entsprechender Zahlungsaufforderung.

Die meisten Hacker-Angriffe auf Websites gelingen durch – Überraschung – unsichere FTP-Passwörter. Dabei hacken die Angreifer schlicht das Homepage-Passwort. Im Fachjargon spricht man von PHP-Inject. Es gibt aber auch noch weitere Methoden und Indikationen auf einen erfolgreichen Hack. Wir stellen die gängigsten Methoden der Website-Hacks vor und verraten, wie Sie sie erkennen.

Internetseite gehackt durch Defacing

Das sogenannte Defacing ist gängige Praxis und sehr beliebt unter Hackern. Warum? Weil es durchaus als eine Art der „Machtdemonstration“ wahrgenommen werden kann. Inwiefern, mögen Sie sich an dieser Stelle vielleicht fragen. Die Antwort darauf gibt die Art und Weise, wie sich dieser Hack äußert.

Defacing ersetzt den ursprüngliche Inhalt der Homepage nämlich durch einen anderen. Und was hat das mit einer Machtdemonstration zu tun? Dazu ein Beispiel auf den 1990er Jahren, durch das Defacing prominent geworden ist: Auf der Seite der amerikanischen CIA war, nachdem die Internetseite einem Hacker zum Opfer gefallen ist, drei Tag lang der Titel „Central Idiots Agency“ (übersetzt „Zentrale Idioten-Behörde“) zu lesen.

Webseiten werden oft durch Defacing oder Hijacking gehackt. Bild: Tima_Miroshnichenko/Pexels

Website gehackt durch Hijacking – versteckte Schadsoftware

Im Gegensatz zum Defacing, das offensichtlicher nicht sein könnte, steht das Hijacking. Hier erfolgt in der Regel keine Veränderung des ursprünglichen Webseiten-Inhalts. Dafür integriert der Hacker aber einen zusätzlichen, schadhaften Code in das iFrame der Seite. Das Ergebnis: Ohne dass es zu bemerken wäre, läst sich im Hintergrund ein Trojaner, eine Ransomware oder ähnliches nach und infiziert die Systeme der Website-Besucher.

Unternehmen, die halbwegs gute Sicherheitsmechanismen einsetzen, sind allerdings weniger gefährdet, dass auf diese Weise ein Hacker ihre Internetseite angreifen. Hijacking ist bei Hackern vor allem für private Websites und Blogs beliebt. Hier ist der Aufwand beim Homepage hacken (auch: Home Page hacken) oftmals wesentlich geringer.

Es kann allerdings auch vorkommen, dass Sie zunächst gar nichts davon mitbekommen, dass Ihre Accounts oder Ihre Homepage gehackt wurden. Wir stellen zwei Möglichkeiten vor, wie sie es schnell und unkompliziert herausfinden können.

Have I been pwned?

Der Webdienst „Have I been pwned“ (HIBP) von Hunt ist Service und erhobener Zeigefinger zugleich. Denn ursprünglich wurde die Seite ins Leben gerufen, um Nutzer für das Thema Passwortsicherheit zu sensibilisieren. Heute gilt sie als schnellstes Analyse-Tool gehackter Accounts überhaupt. Dazu gibt der User einfach seine E-Mail-Adresse ein. Das System im Hintergrund gleicht diese dann mit allen auf öffentlichen Listen angezeigten Account-Daten ab. Das Ergebnis zeigt Ihnen, ob Ihr E-Mail Account „sauber“ ist oder eben nicht. Und vor allem auch, wo die Lecks ihren Ursprung haben.

Vorsicht aber vor Diensten, die suggerieren, genau so zu funktionieren wie „Have I been pwned“. Denn Hacker sind nicht dumm. Im Laufe der Jahre existierten eine Reihe von Fake-Seiten. Sie gaben vor, Aufschluss über geleakte Accounts und gehackte Homepages zu geben, griffen in Wirklichkeit aber nur aktive E-Mail-Adressen ab.

Dem Dienst von Hunt können Sie aber bedingungslos vertrauen. Hunt gilt als renommierter IT-Security-Anbieter, der beispielsweise auch mit dem Passwort-Manager „1Passwort“ sowie Firefox zusammenarbeitet.

Durch „Have I been pwned?“ lässt sich herausfinden, ob Ihre Internetseite gehackt wurde. Bild: Vitaly Vlasov/Pexels

Identity Leak Checker

Der Dienst Identity Leak Checker funktioniert quasi genauso wie „Have I been pwned“. Der Unterschied ist nur: Die Auswertung der Analyse darüber, ob ein Hacker Ihre Accounts oder Ihre Internetseite angegriffen hat, erhalten Sie per E-Mail und erscheint nicht direkt auf der Seite selbst.

Das Hasso-Plattner-Institut, das den Service betreibt, will damit sicherstellen, dass auch wirklich nur die Inhaber der jeweiligen E-Mail-Adresse Zugriff auf das Ergebnis haben. Zusätzlich zur Information, ob und wo jemand Ihre Log-In-Daten veröffentlicht hat, erfahren Sie hierbei auch, ob zusätzliche Informationen (zum Beispiel: Bankdaten, Adresse, Telefonnummer usw.) Teil des Hacks waren und damit öffentlich einsehbar (gewesen) sind.

Homepage schützen – Sicherheitsmechanismen

Um zu verhindern, dass Ihre Homepage gehackt wird, sollten Sie die folgenden Maßnahmen durchführen – gern auch mit der Unterstützung eines Expertes aus dem IT-SERVICE.NETWORK:

- Verwenden Sie nur sichere Passwörter bzw. Passwort-Manager.

- Gewährleisten Sie, dass ausschließlich befugte Personen und Dienstleister Zugang zum Webseiten-System haben.

- Verwenden Sie immer nur die neuesten Versionen und lassen Sie regelmäßig alle relevanten (Sicherheits-)Updates durchführen. Das gilt nicht nur für das Webseiten-System (zum Beispiel WordPress). Auch alle Server und Arbeitsplätze sind betroffen (hier erfahren Sie mehr zum Thema).

- Nutzen Sie eine hochwertige Sicherheitssoftware, die Sie über mögliche oder versuchte Angriffe informiert.

Benötigen Sie Hilfe bei der Einrichtung Ihrer Webseite oder ist Ihre Website einem Hacker zu Opfer gefallen? Unsere Partner helfen Ihnen gern bei der Programmierung und individuellen Gestaltung. Auch bei weiteren Fragen und Anliegen rund um die Sicherheit Ihrer Webseite und Ihres Unternehmensnetzwerkes sind unsere IT-Partner für Sie da.

Weiterführende Links:

Have I been pwned?, Hasser-Plattner-Institut

Schreiben Sie einen Kommentar

* = Pflichtfelder

Bitte beachten Sie unsere Datenschutzerklärung