Traditionell ist Schadsoftware meist an ausführbare Dateien gebunden. Doch seit einigen Jahren setzt sich Fileless Malware immer weiter durch. Da sie auf der Festplatte keine Spuren hinterlässt, bleibt sie für viele Antiviren-Programme unerkannt.

Wie Sie sich dennoch schützen, erfahren Sie hier.

Fileless Malware besteht im Gegensatz zu herkömmlicher Schadsoftware nicht aus Anwendungsdateien. (Bild: Robin Laufenburg)

Was ist Fileless Malware?

Fileless Malware (auch Zero-Footprint-Malware oder Non-Malware) bezeichnet Schadsoftware, die sich über das Internet oder Windows-Registrierungseinträge ausschließlich in den Arbeitsspeicher (RAM) eines Systems schreibt und kaum bis keine Spuren auf der Festplatte hinterlässt. Normalerweise existiert die Malware als Code im RAM oder Kernel eines Systems und nicht im Dateisystem.

Die meisten Varianten der Fileless Malware speichern jedoch verschlüsselte Dateien als Skripte, Codes (insbesondere Shellcodes) oder Binärdaten in die Registry bzw. in Systemdateien. Häufig werden sie in PowerShell oder der Windows Management Instrumentation (WMI) gesichert.

Die Skripte, die in den Speicher eines Systems geladen werden, richten eigene Befehlskanäle ein. Sie führen selbstständig Operationen aus und laden dabei zum Teil sogar weitere Trojaner herunter. Die Malware ist also eigentlich gar nicht so dateilos, wie es der Name vermuten lässt.

Relevante Prozesse und Komponenten

Damit die Malware funktionsfähig ist, ist sie auf rechtmäßige Ressourcen und andere Administrationstools angewiesen. Angriffe nutzen besonders Windows-Komponenten aus, die das Ausführen von unterschiedlichen Skripten ermöglichen. Skripte sind Codes, die eindeutig lesbar sind.

Windows kann angewiesen werden, Skripte auszuführen und womöglich entsprechende Angriffe durchzuführen. Zu den Komponenten und Prozessen, die von Fileless Malware häufig missbraucht werden, gehören neben PowerShell vor allem der Windows-Script-Horst Wscript, die Windows-Verwaltungsinstrumentation WMI und der Microsoft-HTML-Anwendungshost Mshta.

Wie läuft ein dateiloser Angriff ab?

Wie Fileless Malware aussieht und funktioniert, kann pauschal nicht gesagt werden. Verschiedene Fileless-Malware-Familien unterscheiden sich in ihrem Aussehen und ihrer Funktionsweise deutlich voneinander. Der Hauptunterschied zu traditioneller, also dateibasierter Malware besteht in der Art der Speicherung und Ausführung der Daten. Fileless Attacks benötigen so zum Beispiel die bereits erwähnten Skripte.

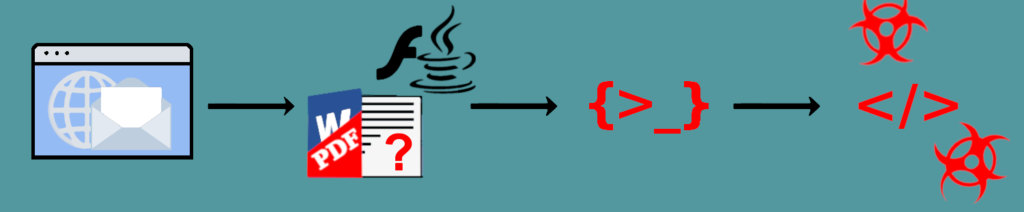

Exploit Kits – also Sammlungen von bekannten Softwareschwachstellen – stellen bei dateilosen Angriffen eine wichtige Komponente dar. Fileless Malware gelangt meistens mithilfe von Exploits über Websites in Ihr System. Angreifer nutzen dafür vor allem Schwachstellen in Flash- oder Java-Anwendungen sowie in anderen Browser-Add-ons aus. Exploit Kits werden häufig mit Tools zur Systemanalyse und zum Datentransport kombiniert.

Gezielte Angriffe

Dateilose Angriffe können aber auch im Sinne des Social Hacking gezielt vollzogen werden und konkrete Schwachstellen von Anwendungen auf Zielsysteme ausnutzen. Unter anderem verschicken Angreifer gefährliche E-Mail-Anhänge. Nichtsahnende Benutzer laden in diesem Fall manipulierte PDF- oder Word-Dokumente mit integrierten Makros herunter. Cyberkriminelle agieren erst einmal nahezu unbemerkt. Die meisten herkömmlichen Antiviren-Lösungen erkennen dateilose Angriffe daher gar nicht.

Was passiert nach einem Systemneustart?

Zwar wäre die meiste Fileless Malware an sich – da sie nicht persistent ist – nach einem Neustart wieder aus dem Speicher gelöscht. Die Zeit bis zu einem solchen reicht im Regelfall jedoch dafür aus, dass die Schadsoftware die schädlichen Codes oder Skripte implementiert und verschlüsselte Dateien in der Registry erstellt.

Die Skripte laden die Malware auch nach einem Neustart des Systems direkt wieder in den Arbeitsspeicher herunter – ganz automatisch. Da auch legitime Anwendungen Dateien in der Registry abspeichern, um beispielsweise Zugangsdaten zwischenzuspeichern, erkennt das System das Vorgehen nicht als verdächtig an.

Ziele von dateiloser Malware

Der hauptsächliche Grund, warum dateilose Malware gegenüber dateibasierter Malware immer häufiger bevorzugt verwendet wird, ist die erschwerte Erkennung durch Antiviren-Software. Viele standardisierte Antiviren-Lösungen konzentrieren sich nämlich vor allem auf die Signaturen von Dateien. Fileless Malware öffnet also Tür und Tor für gefährliche Schadsoftware.

Während die Zwecke, zu denen dateilose Malware eingesetzt wird, sehr unterschiedlich sind, sind ihre häufigste Nutzung zweifellos das Cryptomining und der Klickbetrug. Wenn ein mit Schadsoftware befallener Nutzer Administratorenrechte hat, kann sich die meiste Fileless Malware im kompletten Firmennetzwerk verbreiten. Angriffe dieser Art sind durch Exploits-as-a-Service auch von Kriminellen mit wenig technischem Verständnis präzise durchführbar.

Eine vereinfachte Darstellung, wie Fileless Malware auf Ihr System gelangt: Exploits und Makros führen Skripte aus, die wiederum Registry-Einträge vornehmen. (Bild: Robin Laufenburg)

Wie gefährlich ist Fileless Malware wirklich?

Viele der aktuellsten, gefährlichsten und erfolgreichsten Schadprogramme agieren dateilos. Das zeigt eine Studie von Malwarebytes Labs zu „undetected Malware“. Im Jahr 2018 wurden laut der Studie ca. 35 Prozent aller Cyberangriffe als Fileless Attacks durchgeführt. Und das aus gutem Grund: Dateilose Angriffe sind fast zehnmal erfolgreicher als dateibasierte Attacken. Fileless Malware gehört heute zu den größten Cybergefahren. Prominente Vertreter sind unter anderem Emotet, TrickBot, SamSam und Sorebrect.

Fileless Malware – ein neues Phänomen?

Bereits seit 2016 kommen dateilose Angriffe häufiger vor. Seit 2017 wird die Fileless Malware auch als ernst zu nehmende Cyberbedrohung im öffentlichen Diskurs wahrgenommen. In dem Jahr wurde nämlich die erste große Welle an dateilosen Angriffen auf Telekommunikationsanbieter, Banken und Regierungsbehörden in mehr als 40 Ländern verzeichnet. Das lag vor allem an aufkommenden Toolkits zur Aufdeckung von Exploits.

Die ersten dateilosen Angriffe finden sich aber bereits im Jahr 2012. Die Vorläufer der heute deutlich ausgeklügelteren Malware nutzten Downloader, um Skripte in den Arbeitsspeicher herunterzuladen und auszuführen. Während die Codes bereits verborgen waren, blieb der Downloader selbst allerdings sichtbar bestehen. Mittlerweile sind anstatt Downloadern vermehrt Exploit Kits für dateilose Angriffe im Einsatz.

Wie Sie sich vor Fileless Malware schützen

Vor allem an einem ungewöhnlich hohen CPU-Verbrauch und auffallenden Fehlermeldungen erkennen Sie, dass sich Fileless Malware auf Ihrem System eingenistet haben könnte. Wichtig ist, dass Sie Schadsoftware stets möglichst früh erkennen und entfernen, bevor sie sich in Ihrem System ausbreitet.

Damit Sie aber Malware erfolgreich entfernen können, müssen Sie sie mit all ihren Bestandteilen identifizieren. Das ist bei Fileless Malware umso wichtiger, da sie sonst Ihren Computer direkt wieder infiziert. Haben Sie aber erst einmal alle Komponenten ausfindig gemacht, ist auch die Entfernung der dateilosen Malware recht unkompliziert. Systeme sollten nur digital zertifizierte Skripte automatisiert ausführen.

Die meisten dateilosen Angriffe bleiben für fast alle Standard-Antiviren-Programme verborgen. Anders sieht es da schon bei heuristischen und verhaltensbasierten Antiviren-Lösungen aus. Zwar erkennen nicht einmal alle verhaltensbasierten Analytics-Systeme dateilose Malware als Gefahr, ein umfangreiches Antivirus-Management ist dennoch die Grundlage für eine ganzheitliche IT-Sicherheit.

Präventionsmaßnahmen

Nicht zuletzt weil es oft schwierig ist, Fileless Malware von Ihrem System zu entfernen, sind Präventionsmaßnahmen ausgesprochen wichtig. Für den ganzheitlichen Schutz gegen Fileless Malware – und damit Sie nicht Opfer von Exploits werden – sollten Systeme und Programme stets auf dem aktuellsten Stand sein. Zum optimalen Housekeeping gehört daher unter anderem das umfassende Patch-Management. Zusätzliche Sicherheit verschaffen Netzwerksicherheitstools und Überwachungsprogramme, die das Verhalten von ausführbaren Dateien beobachten.

Um zu verhindern, dass Malware in Ihr Unternehmensnetzwerk eindringt, sind auch die Netzwerküberwachung und Netzwerksegmentierung absolut zentral. Nur so können Sie verdächtigen Datenverkehr sofort erkennen, unterbinden und unseriöse Websites blockieren. Schränken Sie die Rechte von Nutzern so weit wie möglich ein, damit sich Malware nicht problemlos von einem beliebigen System ins Netzwerk ausbreiten kann.

Damit keine Schadsoftware über legitime Programme auf Ihr System gelangt, können Sie entsprechende Makros deaktivieren und den Zugriff von Browser-Plugins einschränken. Es ist jedoch wahrscheinlich, dass die meisten Websites nicht mehr richtig angezeigt werden.

Security-Awareness

Der wichtigste Aspekt einer umfassenden IT-Sicherheit ist die unternehmensübergreifende und ganzheitliche Security-Awareness. Nur, wenn Ihre Mitarbeiter auch über mögliche Gefahren informiert sind, kann gewährleistet werden, dass sie sich ihnen nicht bewusst aussetzen und sie rechtzeitig identifizieren. Sprechen Sie mit einem regionalen IT-Dienstleister des IT-SERVICE.NETWORK und fragen Sie nach Unterstützung gegen Fileless Malware.

IT-SERVICE.NETWORK – Nehmen Sie Kontakt zu uns auf!

Unsere IT-Dienstleister beraten Sie zum Schutz vor Fileless Malware. Sorgen Sie dafür, dass Ihr Unternehmen ganzheitlich geschützt ist.

Jetzt Kontakt aufnehmen!

Schreiben Sie einen Kommentar

* = Pflichtfelder

Bitte beachten Sie unsere Datenschutzerklärung