Achtung vor Angriffen auf Ihren E-Mail-Dienst! Microsoft berichtet, dass eine Hackergruppe aus China bislang unbekannte Sicherheitslücken in der Microsoft-Software Exchange ausnutzen konnte. Ein Sicherheitspatch zum Schließen der Exchange-Sicherheitslücken steht schon bereit. Unternehmen sollten das Update schleunigst ausspielen!

Wir berichten, was es mit der Microsoft-Lücke und dem Hacker-Angriff auf Microsoft auf sich hat.

Dieser Beitrag im Überblick:

- Microsoft-Warnung vor Cyberattacken

- Hafnium nutzt Exchange-Sicherheitslücken

- Exchange-Sicherheitslücken extrem kritisch

- Verwundbare Exchange Server

- Microsoft-Lücke: Jetzt Update ausspielen!

- IT-Dienstleister helfen bei MS-Exchange-Schwachstelle

- 09.03.2021 – Update: Cyberattacken auf Bundesbehörden

- 15.03.2021 – Update: 10 Hackergruppen greifen an

- 09.11.2021 – Update: neue Angriffswelle gestartet

- 11.05.2023 – Update: Hafnium-Angriff wirkt bis heute

Microsoft-Warnung vor Cyberattacken

Der Software-Riese Microsoft berichtet, dass es zu Angriffen auf den eigenen E-Mail-Dienst Exchange gekommen ist. Scheinbar hat es eine Hackergruppe aus China geschafft, bis dato unbekannte Exchange-Sicherheitslücken ausfindig zu machen und diese anschließend für ihre Angriffe auszunutzen. Die Gruppe namens Hafnium soll zuvor noch nicht in Erscheinung getreten, aber hoch entwickelt und dementsprechend auch sehr gefährlich sein.

Die gute Nachricht: Microsoft hat umgehend reagiert und ein Sicherheitspatch bereitgestellt, mit dem sich die Sicherheitslücken schließen lassen. Die schlechte Nachricht folgt allerdings auf dem Fuß: Etwa eine Woche nach der Bereitstellung des Notfallupdates haben erst wenige Unternehmen die Software aktualisiert, sodass die Gefahr weiterhin groß ist.

Inzwischen ruft daher auch das Bundesamt für Sicherheit in der Informationstechnik (BSI) alle Unternehmen in Deutschland dazu auf, umgehend aktiv zu handeln und das Sicherheitsupdate sofort auszuspielen. Wir fassen die Geschehnisse für Sie zusammen.

Microsoft kämpft mit Angriffen auf Exchange-Sicherheitslücken. Bild: Pexels/Sal De Lellis

Hafnium nutzt Exchange-Sicherheitslücken

Nach Informationen von Microsoft hatte es Hafnium in der jüngsten Vergangenheit vor allem auf Einrichtungen in den USA abgesehen, um an wertvolle Informationen zu kommen. Betroffen waren demnach unter anderem Forschungseinrichtungen, Anwaltskanzleien, Hochschulen und Unternehmen aus der Verteidigungsbranche.

Die Angreifer sollen dabei in drei Schritten vorgegangen sein. Zuerst verschafften sie sich Zugang zu einem Exchange Server. Daraufhin erstellten sie in einem zweiten Schritt eine Web-Shell, um den kompromittierten Server aus der Ferne steuern zu können. Bei Webshells handelt es sich um bösartige Skripte. Angreifer können über den Browser damit kommunizieren. Im dritten Schritt wurde der Fernzugriff schließlich genutzt, um aus dem befallenen Netzwerk Daten zu stehlen – beispielsweise das Exchange-Adressbuch, das Informationen über das Unternehmen und seine Mitarbeiter enthält.

Wie viele Unternehmen auf diese Weise bereits Opfer des Angriffs sind, ist nicht bekannt. In den Berichten dazu gehen die Angaben weit auseinander – die einen sprechen von 30.000 Unternehmen und Behörden in den USA, andere spekulieren, dass es bereits bis zu 250.00 Unternehmen getroffen haben könnte.

Exchange-Sicherheitslücken extrem kritisch

Das BSI hat in einer ausführlichen Cyber-Sicherheitswarnung Alarmstufe Rot ausgerufen. Das heißt, dass die vier Exchange-Schwachstellen als extrem kritisch eingestuft werden. Durch die Schwachstellen können die Angreifer nämlich nicht nur Daten abgreifen, sondern auch weitere Schadsoftware installieren. Als Resultat könnte es zu IT-Ausfällen kommen, die einen Regelbetrieb unmöglich machen.

Kleine und mittelständische Unternehmen in Deutschland stecken dementsprechend in großer Gefahr. Zu den angegriffenen Zielen liegen dem BSI zwar keine genauen Informationen vor. Allerdings geht die Cybersicherheitsbehörde davon aus, dass IT-Systeme, in denen das Update noch nicht ausgespielt worden ist, bereits kompromittiert sein könnten. Eine wachsende Zahl an Meldungen deutet wohl darauf hin, dass die MS-Exchange-Schwachstelle bei einigen Unternehmen bereits erfolgreich ausgenutzt wurde.

Und das wäre äußerst brisant. Da Exchange-Server in der IT-Infrastruktur vieler Unternehmen sehr hohe Rechte haben, ist es laut BSI denkbar, dass weitergehende Angriffe mit den Rechten eines übernommenen Exchange-Servers mit geringem Aufwand auch die gesamte Domäne kompromittieren könnten. Umso wichtiger sei es, umgehend die empfohlenen Sicherheitsmaßnahmen zu ergreifen.

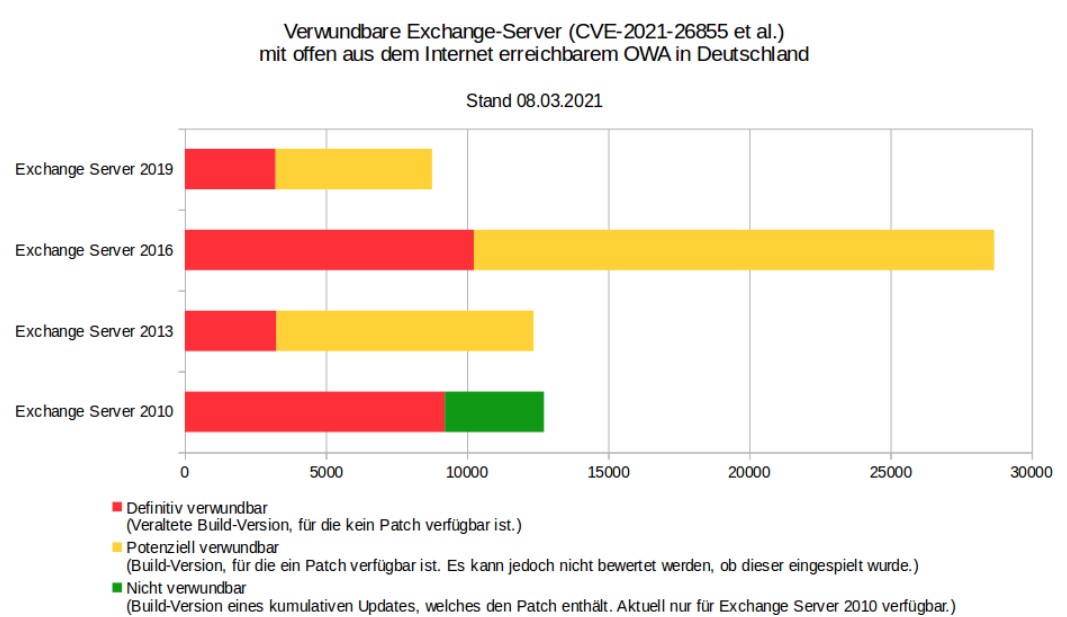

CERT-Bund veröffentlichte diese Grafik zu Exchange-Servern, die durch die Exchange-Sicherheitslücken gefährdet sind. Grafik: CERT-Bund

Verwundbare Exchange Server

Das CERT-Bund des BSI via Twitter informiert ebenfalls über die gefährliche Sicherheitslücke. Dort heißt es, dass aktuell etwa 63.000 Exchange-Server mit offen aus dem Internet erreichbarem OWA (Outlook Web-App) betrieben werden. Davon sollen mindestens 26.000 für die aktuellen kritischen Schwachstellen – offiziell tragen sie die Bezeichnungen CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 und CVE-2021-27065 – verwundbar sein. Potenziell könnte es sich aber auch um bis zu 58.000 Systeme handeln. Die Gefahr ist dementsprechend immens.

Die deutsche Cybersicherheitsbehörde informiert aber nicht nur über offiziellen Kanäle über die Exchange-Sicherheitslücken, sondern geht auch auf deutsche Netzbetreiber zu und benachrichtigt zu IP-Adressen, die definitiv verwundbare Exchange-Server in ihren Netzer verwenden. Die Provider sind dazu aufgerufen, die betroffenen Kunden umgehend zu informieren.

Microsoft-Lücke: Update jetzt ausspielen!

Und Gefahr droht dabei nicht nur durch die Hackergruppe Hafnium, die laut Microsoft vom chinesischen Staat unterstützt wird. Jetzt, da die Lücken einmal bekannt sind, könnten auch andere nationalstaatliche Akteure und kriminellen Gruppen aktiv werden und die Lücken ausnutzen. Das BSI nennt auch vor diesem Hintergrund konkrete Maßnahmen, die Unternehmen unbedingt durchführen sollten.

- Die von Microsoft bereitgestellten Sicherheitsupdates für Exchange Server 2010, Exchange Server 2013, Exchange Server 2016 und Exchange Server 2019 sind sofort zu installieren. Exchange Online ist von den gefährlichen Sicherheitslücken nicht betroffen.

- Die sofortige Aktualisierung ist aus irgendwelchen Gründen nicht möglich? Dann sollte ein nicht ausschließlich mittels VPN aus dem Internet erreichbarer Outlook-Web-Access-Zugang sofort deaktiviert werden. Die Dienste Unified Messaging (UM), Exchange Control Panel (ECP) VDir, und Offline Address Book (OAB) VDir Services sind ebenfalls zu deaktivieren. Daran anschließend muss eine Deaktivierung auch bei OWA, ActiveSync, etc. erfolgen.

- Prüfen Sie, ob es bereits zu einer Kompromittierung gekommen ist. Dazu sind Exchange-Systeme auf bekannte Webshells zu untersuchen. Sollte dabei tatsächlich ein Befall nachgewiesen werden, sind eine genauere Untersuchung und weitere Sicherheitsmaßnahmen notwendig. Das BSI empfiehlt für die Untersuchung das von Microsoft veröffentlichte Detektionsskript [MIC2021d].

Sie verstehen nur (IT-)Bahnhof? Dann nehmen Ihnen externe IT-Dienstleister das Problem gern ab und helfen Ihnen dabei, die Gefahr der Exchange-Sicherheitslücken für Ihr Unternehmen abzuwenden.

Sicherheitsupdates sollten immer zügig durchgeführt werden. Bild: Unsplash/Clint Patterson

IT-Dienstleister helfen bei MS-Exchange-Schwachstelle

Das BSI empfiehlt Unternehmen, die mit der Bewältigung und den genannten Maßnahmen überfordert sind, ohnehin dazu, einen externen IT-Dienstleister hinzuzuziehen, um schwerwiegende Konsequenzen durch einen erfolgreichen Angriff zu verhindern. Die Experten aus dem IT-SERVICE.NETWORK stehen Ihnen gern zur Verfügung und setzen alle notwendigen Maßnahmen um. Sollte wir dabei feststellen, dass Ihr IT-System bereits kompromittiert ist, sind wir Ihnen auch dabei behilflich, die Webshell loszuwerden.

Übrigens: Mit Hilfe eines professionellen Patch-Managements werden Updates automatisch ausgespielt, sobald sie zur Verfügung stehen. Das ist besonders bei Sicherheitsupdates absolut zu empfehlen. Unsere IT-Profis setzen gern ein zuverlässiges Patch-Management in Ihrem Unternehmen auf und übernehmen auch den laufenden Betrieb. Ausgespielt werden neue Updates damit über Nacht, sodass Sie und Ihre Mitarbeiter nicht im Arbeitsfluss gestört werden. Hört sich gut an? Weitere Informationen dazu erhalten Sie direkt bei unserem IT-Partner in Ihrer Nähe. Kontaktieren Sie ihn!

09.03.2021 – Update: Cyberattacken auf Bundesbehörden

Das Ausmaß der Exchange-Sicherheitslücke zeichnet sich so langsam ab. Stand heute (09.03.2021) wurden allein in Deutschland 11.000 Server kompromittiert. Die Dunkelziffer ist aber noch deutlich höher. Von den breit angelegten Cyberangriffen auf die E-Mail-Programme von Microsoft ist nach Angaben des BSI auch „eine niedrige einstellige Zahl“ an Bundesbehörden betroffen. Welche es genau sind, ist offiziell nicht bekannt.

Laut BSI-Chef Arne Schönbohm untersuchen Expertenteams die Situation in einzelnen Behörden genauer.

Insgesamt häufen sich beim BSI die Meldungen von Unternehmen, Einrichtungen und Behörden, bei denen die Schwachstelle bereits aktiv ausgenutzt wurde. Besonders brisant: Darunter sind auch viele Unternehmen aus dem Bereich der sogenannten kritischen Infrastrukturen. Auch die europäische Bankenaufsicht (EBA) wurde gehackt.

Das BSI ruft Unternehmen weiterhin eindringlich dazu auf, das von Microsoft bereitgestellte Sicherheitsupdate auszuspielen und das eigene Netzwerk auf eine bereits erfolgte Kompromittierung zu durchforsten.

15.03.2021 – Update: 10 Hackergruppen greifen an

Mehr als zehn Advanced-Persistent-Threats-Gruppen, die für Spionagetätigkeiten berüchtigt sind, scheinen die Exchange-Sicherheitslücken nach Angaben der Sicherheitsforscher von ESET auszunutzen. Und: Die erste bekannte Ausnutzung fand wohl schon am 3. Januar 2021 statt – also lange vor der offiziellen Bekanntmachung durch Microsoft.

Es ist daher nicht auszuschließen, dass die APT-Gruppen einen Exploit durch Reverse Engineering von Microsoft-Updates erstellt haben. Außerdem scheinen nun auch Ransomware-Betreiber vermehrt auf den Zug aufzuspringen. Unternehmen, in denen das Sicherheitspatch noch nicht ausgespielt worden ist, befinden sich dementsprechend immer noch in extremer Gefahr.

Als sei das noch nicht genug, waren in den vergangenen Tagen vermehrt Phishing-Attacken zu beobaachten. Sie könnten mit der Exchange-Sicherheitslücke im Zusammenhang stehen: einerseits, indem Adressbücher und E-Mail-Adressen als Ziel für Phishing-Angriffe ausgelesen wurden, andererseits durch den Versand von Phishing-Mails von kompromittierten E-Mail-Konten. Bei jeder erhaltenen E-Mail ist aktuell Vorsicht geboten!

09.11.2021 – Update: neue Angriffswelle gestartet

Hacker haben eine neue Angriffswelle auf Exchange-Sicherheitslücken gestartet. Die Lücken, die dieses Mal aktiv attackiert werden, sind bereits seit Wochen bekannt und es stehen auch schon längst die notwendigen Sicherheitspatches zur Verfügung. Aber: Wieder einmal zeigt sich, dass Unternehmen das Ausspielen von Updates nicht so wichtig nehmen, wie sie es tun sollten.

Das ist umso ärgerlicher, da Microsoft inzwischen eine neue Funktion zu Exchange-Servern hinzugefügt hat, durch die sich jederzeit temporäre Notfallkorrekturen bereitstellen lassen. Möglich wird das durch den sogenannten Emergency Mitigation-Service (EM).

Unser dringender Appell: Unternehmen sollten unbedingt einen effektiven Update-Prozess implementieren. Sollten sie sich nicht selbst darum kümmern wollen, gibt es eine einfache Lösung: IT-Dienstleister, zum Beispiel aus dem IT-SERVICE.NETWORK, übernehmen das Patch-Management gern.

11.05.2023 – Hafnium-Angriff wirkt bis heute

Man sollte meinen, irgendwann sei Gras über eine alte Geschichte gewachsen. Im Fall von Cyberattacken ist dem leider nicht so. Bis heute wirkt der Hafnium-Angriff aus dem Jahr 2021 nach – und zeigt damit einmal mehr, wie ernst derartige Attacken zu nehmen sind. Aber darf es etwas genauer sein, inwiefern sich die Attacke heute noch bemerkbar macht?

In Form von E-Mail-Inhalten, die damals offenbar erbeutet werden konnten. Diese realen E-Mail-Inhalte werden im Original-Wortlaut verwendet, teilweise von demselben Absender an denselben Adressaten – allerdings verbirgt sich hinter dem vermeintlichen Absender eine andere E-Mail-Adresse. Sprich: Es handelt sich um eine Phishing-Kampagne vom Feinsten.

Wieder einmal sind sämtliche Mitarbeiter dazu aufgerufen, auch bei authentisch wirkenden E-Mails von vermeintlich bekannten Absendern äußerste Vorsicht walten zu lassen und E-Mail-Inhalte kritisch zu hinterfragen. Sollten Sie eine verdächtige E-Mail erhalten, rufen Sie den Absender am besten direkt an und informieren ihn über den Vorgang!

Weiterführende Links:

Microsoft, Frankfurter Allgemeine Zeitung, Bundesamt für Sicherheit in der Informationstechnik, The Wall Street Journal, Twitter, Microsoft, WirtschaftsWoche, PC-Welt, ESET, ZDnet, WinFuture, WinFuture

Schreiben Sie einen Kommentar

* = Pflichtfelder

Bitte beachten Sie unsere Datenschutzerklärung