Die Hacker-Gruppe REvil macht gerade vor, wie ein einzelner Cyberangriff einen Domino-Effekt wie aus dem Buche auslösen kann. 1.300 Unternehmen weltweit sind betroffen, mit 70 Millionen US-Dollar wird eine Rekordsumme an Lösegeld gefordert.

Wir berichten, was es mit dem Angriff auf Kaseya auf sich hat und warum Supply-Chain-Angriffe so gefährlich sind.

Dieser Beitrag im Überblick:

- Hackergruppen auf Hochtouren

- Wer oder was ist REvil?

- Kaseya-Hack – was ist passiert?

- So schützen Sie sich vor Lieferketten-Angriffen

- IT-Fachleute optimieren IT-Sicherheit

- 26.06.2021 – Update: Generalschlüssel verfügbar?

- 22.09.2021 – Update: FBI hielt Generalschlüssel zurück

- 10.02.2022 – Update: REvil-Gruppe zerschlagen?

Hackergruppen auf Hochtouren

In den vergangenen Monaten haben besonders wirkungsvolle Cyberangriffe wiederholt für Aufsehen gesorgt. Für Unbeteiligte lesen sich die Schlagzeilen und Berichte darüber vielleicht wie ein spannender Krimi; für Betroffene sind solche Geschichten dagegen ein schrecklicher Horrorfilm. Einer der Gründe dafür: Hackergruppen werden immer professioneller und haben Cybercrime zu einem äußerst lukrativen Geschäftsmodell entwickelt – und in jüngster Zeit laufen sie regelrecht zu Hochtouren auf.

So wie jetzt die Hackergruppe REvil. Mit einem Ransomware-Angriff auf den Software-Hersteller Kaseya ist sie für die vielleicht größte bisher dagewesene Cyber-Attacke verantwortlich – dank eines Domino-Effekts, wie er im Buche steht. Vermutlich sind mehr als 1.300 Unternehmen weltweit betroffen, eine Lösegeld-Forderung von 70 Millionen US-Dollar in Bitcoin stand anfangs im Raum – oder wohl eher: im Darknet. Inzwischen zeigt die REvil-Bande aber zumindest ein Entgegenkommen und reduziert auf einen Schnäppchenpreis von 50 Millionen US-Dollar.

Aber wie konnte es zu dem Kaseya-Hack und dem darauffolgenden Domino-Effekt kommen? Wieso sind solche Supply-Chain-Attacken so gefährlich? Sind auch hierzulande Lieferketten in Gefahr? Sind auch deutsche Unternehmen betroffen? Und wie können sich Unternehmen schützen? Antworten bei uns.

70 Millionen US-Dollar in Bitcoin forderte REvil zu Beginn für die Entschlüsselung der befallenen Systeme. Bild: Unsplash/Jievani Weerasinghe

Wer oder was ist REvil?

Niemand – außer der Hackergruppe selbst – weiß genau, wer hinter REvil steckt. Es gibt aber natürlich Spekulationen. So geht man davon aus, dass REvil aus einer Hackergruppe hervorgegangen ist, die hinter dem Erpressertrojaner Gandcrab steckte. Diese Gruppe wurde im Jahr 2019 aufgelöst – im Gründungsjahr von REvil. Sicherheitsexperten vermuten, dass Entwickler, die schon bei Gandcrab dabei waren, die Schadsoftware REvil codiert haben.

Demzufolge ist REvil also sowohl eine Hackergruppe als auch eine Ransomware. Der Name der Gruppe ist sozusagen (das) Programm. Neben REvil geistert noch ein weiterer Name für die Gruppe umher: Sodinokibi. Alle Zeichen deuten aber daraufhin, dass sich die Bezeichnung REvil nun endgültig durchgesetzt hat. Schließlich sind in den vergangenen Monaten gleich mehrere Attacken REvil zugeschrieben worden.

Vermutet wird außerdem, dass die Hackergruppe aus dem Bereich der GUS-Staaten stammt, also der Gemeinschaft Unabhängiger Staaten, die aus der ehemaligen Sowjetunion hervorgegangen ist. Der Grund für diese Vermutung: Beim Start eines befallenen Rechners prüft die Schadsoftware die Spracheinstellungen; wird eine Sprache der GUS-Staaten verwendet, bleibt eine Verschlüsselung aus.

REvil: lukratives Geschäftsmodell

Man geht außerdem davon aus, dass die Hackergruppe hinter REvil einerseits selbst Cyberangriffe ausübt; andererseits vermietet sie die Schadsoftware mit einem lizenzbasierten Geschäftsmodell auch an andere ausgewählte Hackergruppierungen, an deren Gewinnen sie im Gegenzug mit einem Prozentsatz beteiligt ist – Stichwort: Ransomware-as-a-Service. Man munkelt, dass dieser Anteil bei 30 bis 40 Prozent liegt.

Insgesamt ist nach Angaben der REvil-Hackergruppe selbst bereits eine ansehnliche Summe zusammengekommen: Im Zeitraum zwischen der Gründung und dem Herbst 2020 hat sie angeblich 100 Millionen US-Dollar eingenommen. Nachprüfen lässt sich diese Angabe zwar nicht; sie ist aber nicht so abwegig, wie ein Blick in die jüngere Vergangenheit zeigt. Allein bei einem Angriff auf den US-amerikanischen Fleischfabrikanten JBS konnten die REvil-Hinterleute beispielsweise 11 Millionen US-Dollar in Bitcoin erpressen.

Dabei ist davon auszugehen, dass längst nicht jeder erfolgreiche Ransomware-Angriff durch REvil publik wird. Denn: Viele Unternehmen zahlen das Lösegeld stillschweigend, um dadurch einem Image-Schaden zu entgehen.

Dieses Angebot veröffentlichte die REvil-Hackergruppe. Bild: heise

Doppelte Erpressung führt zum Erfolg

Die Methode, die REvil dabei zum gewünschten Erfolg verhilft, ist die doppelte Erpressung. Das bedeutet, dass die Hacker nach einem erfolgreichen Ransomware-Befall die Unternehmensdaten zunächst auf die eigenen Server kopieren, bevor sie sie verschlüsseln. Selbst wenn ein vorhandenes Backup der Unternehmensdaten zunächst Rettung verspricht, droht immer noch die Veröffentlichung beziehungsweise der Verkauf der abgezogenen Daten an den Meistbietenden.

Denn: Die Hackergruppe hat gelernt, wie sie auch Gewinn machen kann, wenn ein Unternehmen das Lösegeld nicht zahlen will. In so einem Fall bietet sie die Daten im Darknet an – in der Hoffnung, dass beispielsweise ein Wettbewerber Interesse an den Unternehmensgeheimnissen des Konkurrenten hat. Die Veröffentlichung des kompletten Datensatzes ist dann sozusagen erst die letzte Wahl – schließlich bringt sie am Ende des Tages kein Geld ein.

Kaseya-Hack – das ist passiert

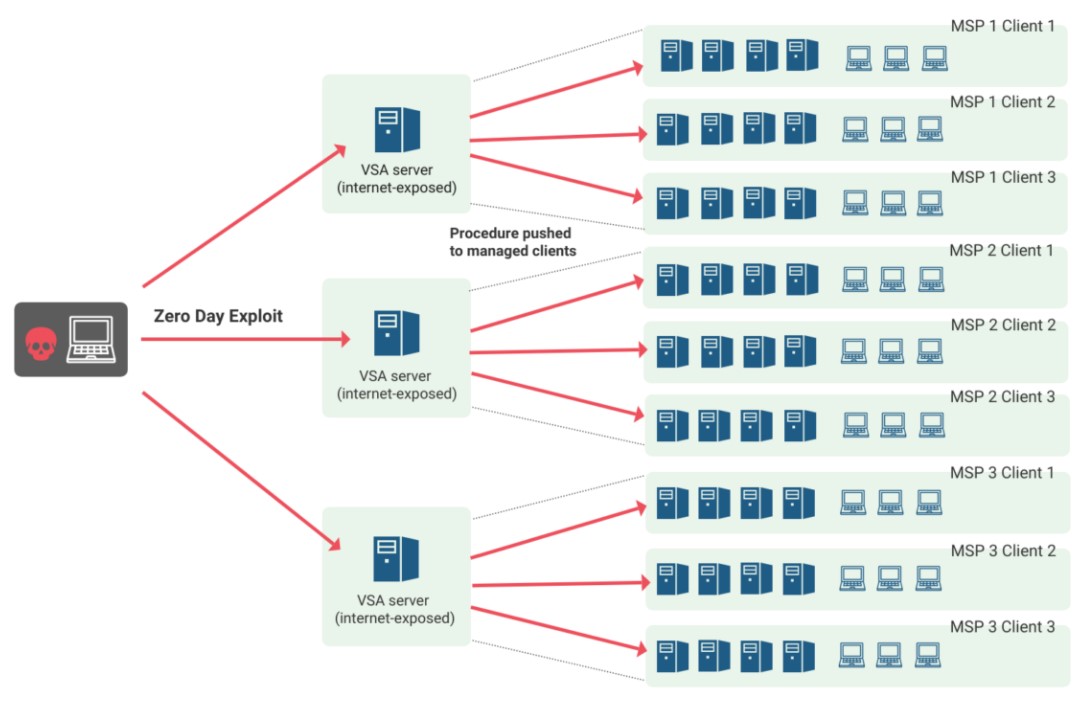

Der jetzt erfolgte Ransomware-Angriff könnte deshalb als der bislang größte seiner Art betitelt werden, weil er durch einen Domino-Effekt weltweite Auswirkungen ausgelöst hat. Der Angriff selbst war gegen den Software-Hersteller Kaseya gerichtet. Die Cybercrime-Bande REvil nutzte dabei eine Sicherheitslücke in dem Desktop-Management-Tool VSA aus, die zwar bekannt war, aber noch nicht geschlossen werden konnte. Kaseya befand sich hier gemeinsam mit Sicherheitsforschern von Sophos wohl im Endspurt, die Hackerbande war bei diesem Wettrennen mit ihrem Zero-Day-Angriff aber letzten Endes schneller.

Das Problem: Die Software VSA wird von IT-Dienstleistern genutzt, die als Managed Services Provider die Systeme ihrer Kunden warten und mit Software-Updates versorgen. Die Hackergruppe REvil scheint es geschafft zu haben, über diese Software ein schadhaftes Update auszuspielen, mit dem zunächst die IT-Dienstleister und im nächsten Schritt deren Kunden infiziert wurden. Die Hacker verschlüsselten ganze Systeme und es kam zu massiven Ausfällen. Zusammenfassend heißt das: Bei Supply-Chain-Angriffen werden legitime Anwendungen infiziert, um darüber Schadsoftware breitflächig zu verteilen.

Supply-Chain-Angriffe: eine große Gefahr

Mehr als 1.500 Unternehmen weltweit sind durch diesen Supply-Chain-Angriff (deutsch: Lieferkettenangriff) betroffen, der Großteil stammt aus den USA. In Schweden musste eine Supermarktkette mit 800 Filialen ein ganzes Wochenende schließen, weil die Abrechnungssysteme nicht funktionierten. Und auch in Deutschland sind nach Angaben des Bundesamts für Sicherheit in der Informationstechnik (BSI) IT-Dienstleister und weitere Unternehmen betroffen.

BSI-Präsident Arne Schönbohm: „Der Vorfall zeigt, wie intensiv die globale Vernetzung in der Digitalisierung voranschreitet und welche Abhängigkeiten dabei entstehen. Bei dem aktuellen Angriff wurde Ransomware über jedes Glied einer Software-Lieferkette ausgerollt. Das zeigt deutlich: Lieferketten müssen auch unter dem Aspekt der IT-Sicherheit in den Fokus rücken.“

So ist der Supply-Chain-Angriff mit REvil abgelaufen. Bild: TRUESEC

REvil-Hacker fordern 70 Millionen US-Dollar

In diesem Fall wendet REvil übrigens keine doppelte Erpressung an; die Gruppe hat die befallenen Systeme ausschließlich verschlüsselt und keine Daten abgezogen – vielleicht aus Mangel an Zeit. Wegen der durch den Domino-Effekt großen Zahl an betroffenen Unternehmen – die Hackergruppe selbst spricht sogar von mehr als einer Million Opfer – steht aber dennoch eine unwahrscheinlich hohe Lösegeldforderung im Raum.

Auf der eigenen Enthüllungsplattform im Darknet bietet REvil den Universalschlüssel in einer ersten Meldung für 70 Millionen US-Dollar in Bitcoin zum Kauf an. Das ist die bis dato höchste (bekannte) Lösegeldforderung in Zusammenhang mit Ransomware. Das Versprechen der Hacker: Nach eingegangener Zahlung folgt die Veröffentlichung des Decryptors auf den Fuß; innerhalb einer Stunde könnten alle Opfer ihre Systeme wiederherstellen. Inzwischen ist die Forderung auf 50 Millionen US-Dollar reduziert worden.

Es gibt aber anscheinend auch ein individuelles Angebot für jedes Opfer. Die IT-Dienstleister sind demnach mit 5 Millionen US-Dollar dabei, deren Kunden wiederum mit Beträgen von etwa 45.000 US-Dollar. Der Fall zeigt: Lieferketten sind eindeutig in Gefahr.

So schützen Sie sich vor Lieferketten-Angriffen

Die vergangenen Monate haben gezeigt, dass Supply-Chain-Angriffe ein wachsendes Risiko darstellen. Die besondere Schwierigkeit besteht darin, dass Cyberkriminelle dabei größten Wert darauf legen, in den befallenen Systemen so lange wie möglich unentdeckt zu bleiben – um dann alle Opfer auf einen Schlag außer Gefecht zu setzen. Genauso ist es auch beim Kaseya-Hack gelaufen. Stellt sich die Frage: Wie können sich Unternehmen vor Lieferketten-Angriffen schützen? Wir haben einige Tipps für Sie:

- Setzen Sie mit einem zuverlässigen Monitoring auf die Anomalie-Erkennung! So sehr Hacker auch versuchen, ihre Anwesenheit zu verbergen, kommt es bei ihren Ausspäh-Versuchen doch immer zu ungewöhnlichen Aktivitäten. Ein abnormales Verhalten, beispielsweise bei Authentifizierungen und Zugriffen, weist auf eine Kompromittierung hin. Spezielle Software schlägt bei solchen Auffälligkeiten Alarm.

- Suchen Sie sich seriöse Anbieter – sowohl bei der Wahl von Software als auch eines IT-Dienstleisters. Wichtig ist, dass Software-Hersteller und externe IT-Fachleute höchste Sicherheitsstandards befolgen. Aber: Eine Infiltration über die Software-Lieferkette kann auch den besten IT-Dienstleister in die Knie zwingen.

- Sorgen Sie dafür, dass sich Unternehmensdaten nicht abziehen lassen und verhindern damit eine doppelte Erpressung – oder sogar eine dreifache Erpressung. Durch Zugriffsberechtigungen und Multi-Faktor-Authentifizierung machen Sie diesbezüglich schon vieles richtig. Es gilt, vor allem Konten mit hohen Privilegien abzuriegeln. Mit Monitoring lassen sich die Zugriffe in Blick behalten. Zero-Trust-Ansatz und Least-Privilege-Prinzip sind hier zu empfehlen.

- Und wie immer ist es auch bei Lieferketten-Angriffen elementar, dass Unternehmen über ein zuverlässiges Backup-Management verfügen. Denn: Sollte es wie beim Kaseya-Hack nur zu einer Verschlüsselung und nicht zu einem Datendiebstahl kommen, ist die Behebung der Vorfalls zwar mit etwas Aufwand verbunden, die Lösegeld-Förderung lässt sich aber ignorieren.

Sie sehen: Auch wenn die Gefahr von Supply-Chain-Attacken groß ist, gibt es so manchen Hebel, den Unternehmen zu ihrem Schutz in Bewegung setzen können. Und wenn sie möchten, bekommen sie dabei sogar Hilfe – nämlich durch fähige IT-Fachleute.

https://www.youtube.com/watch?v=uXm2XNSavwo

IT-Fachleute optimieren IT-Sicherheit

In dem Fall des Kaseya-Hacks waren als ein Glied in der Supply Chain auch IT-Dienstleister betroffen – und in der Folge deren Kunden. In Deutschland setzen aber viele dieser Dienstleister auf professionelle Sicherheitslösungen von Anbietern wie ESET und Kaspersky – und die haben nach eigenen Angaben rechtzeitig Alarm geschlagen, sodass IT-Dienstleiter reagieren konnten, bevor Schäden entstanden. Dabei spielte es ihnen in die Karten, dass der Start der Attacke hierzulande erst abends erfolgte, als viele Server schon heruntergefahren waren. Dennoch gilt: Sind Lieferketten in Gefahr, können große finanzielle Verluste drohen.

Wichtig für Unternehmen ist es, einen IT-Dienstleister an ihrer Seite zu wissen, der sämtliche Maßnahmen zur IT-Sicherheit nach bestem Wissen und Gewissen umsetzt. Unter den IT-Fachleuten aus dem IT-SERVICE.NETWORK finden Sie genau solche Dienstleister. In unserem Netzwerk arbeiten die angeschlossenen IT-Systemhäuser aktuell mit Hochdruck an zusätzlichen Strategien, mit denen sie ihre Kunden vor Cyberangriffen im Allgemeinen und Supply-Chain-Attacken im Besonderen schützen können. Ob etablierte oder neue Strategien – unsere IT-Fachleute setzen ihr Wissen auch für Ihr Unternehmen ein. Lassen Sie sich beraten!

26.06.2021 – Update: Generalschlüssel verfügbar?

Der Software-Hersteller Kaseya teilt auf seiner Webseite mit, den Generalschlüssel für die durch den REvil-Angriff verschlüsselten Daten von einem nicht genannten Drittanbieter erhalten zu haben. Inzwischen hat sich offenbar herausgestellt: Dieses Entschlüsselungstool funktioniert tatsächlich!

Gemeinsam mit der IT-Sicherheitsfirma Emisoft unterstützt Kaseya betroffene Kunden nun dabei, ihre verschlüsselte Unternehmensdaten mithilfe des Generalschlüssels wieder zu entschlüsseln. Dazu werden die Opfer direkt von Kaseya-Vertretern kontaktiert. Bisher gab es bei der Entschlüsselung mit dem Generalschlüssel nach Angaben von Kaseya noch keine Probleme.

Die Website der REvil-Gruppe ist derweil nicht mehr verfügbar. Unklar ist bis dato, ob dieser Rückzug freiwillig oder als Folge staatlicher Maßnahmen erfolgt ist. In Hacker-Kreisen kursiert jedenfalls das Gerücht, das REvil eine Anordnung der russischen Regierung erhalten habe, die Server-Infrastruktur zu löschen und von der Bildfläche zu verschwinden.

22.09.2021 – Update: FBI hielt Generalschlüssel zurück

Inzwischen ist bekannt, wer hinter der „vertrauenswürdigen Drittpartei“ steckt, die Kaseya den Generalschlüssel zuspielen lassen hat: das FBI. Schon kurz nach der Attacke sei der Sicherheitsbehörde der Zugriff auf die REvil-Server gelungen, wobei sie auch an den Generalschlüssel gelangt sei. Aber: Erst drei Wochen später soll das FBI den Schlüssel dann anonym an Kaseya weitergegeben haben.

Diese Informationen ruft natürlich Kritik hervor. Wäre die Entschlüsselung der betroffenen Daten früher erfolgt, hätten die millionschweren Folgeschäden laut Washington-Post verhindert werden können – oder wären zumindest geringer ausgefallen. Warum also hat das FBI den Schlüssel nicht früher bereitgestellt?

Die Antwort: In Abstimmung mit anderen Parteien sei entschieden worden, den erfolgreichen Zugriff auf die REvil-Server geheim zu halten, um zunächst einen Gegenschlag planen und ausführen zu können. Zu diesem Gegenschlag ist es aber nie gekommen: Mitte Juli hat sich REvil von allein zurückgezogen, die Plattform ist seitdem offline.

10.02.2022 – Update: REvil-Gruppe zerschlagen?

Ist die REvil-Gruppe zerschlagen? Nach zwei schweren Schlägen gegen die Hintermänner scheint es zumindest so. Der erste Schlag erfolgte im November 2021. Damals verhaftete das US-Justizministerium in einer Razzia sogenannte Affiliates – sprich: Partner oder Teilnehmer des REvil-Netzwerks. Dabei wurden auch 6 Millionen US-Dollar an Lösegeldern beschlagnahmt. Der zweite Schlag folgte im Januar 2022. Der russische Inlandsgeheimdienst FSB und die russische Polizei konnten bei Durchsuchungen 14 weitere mutmaßliche REvil-Mitglieder festnehmen und mehr als 4,8 Millionen Euro sowie 20 hochwertige Autos beschlagnahmen.

Ob die Zerschlagung dauerhaft Erfolg zeigen wird, bleibt abzuwarten. Emotet zum Beispiel ist nach einigen Monaten wieder zurückgekehrt. Dennoch zeigt auch der Fall von REvil: Im Kampf gegen die Cyberkriminalität kommt es auf die Zusammenarbeit staatlicher und privatwirtschaftlicher Akteure aus der IT-Sicherheit über Landesgrenzen hinaus an. Auch die Bereitstellung des Entschlüsselungstools im Herbst 2021 konnte dazu beitragen, den Erfolg von REvil zu bremsen.

Weiterführende Links:

br, NZZ, heise, SPIEGEL, BSI, DIGITALE WELT, Kaseya, Bleeping Computer, t3n, Security Insider, ZDNet

Schreiben Sie einen Kommentar

* = Pflichtfelder

Bitte beachten Sie unsere Datenschutzerklärung