Erneut finden sich Sicherheitsbeauftragte in einem Wettlauf mit Hackern wieder. Grund dafür ist eine neu entdeckte Log4j-Sicherheitslücke. Das BSI hat die höchste Warnstufe ausgerufen.

Wir erklären, was es mit der Log4j-Lücke (auch: Log4Shell) auf sich hat und warum sie so gefährlich ist.

BSI: Log4j-Sicherheitslücke extrem kritisch

Eine neu entdeckte Log4j-Sicherheitslücke schlägt hohe Wellen. Warum? Log4j ist eine Bibliothek für die Programmiersprache Java und kommt in zahlreichen Programmen zur Anwendung. Das bedeutet, dass nicht nur die Software Log4j selbst angreifbar ist; vielmehr sind alle Programme, in denen diese Software als Baustein zum Einsatz kommt, bedroht.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat daher auch Alarmstufe Rot ausgerufen. Diese höchste von insgesamt vier Warnstufen besagt, dass eine IT-Bedrohungslage als extrem kritisch einzuschätzen ist. Und diese Einstufung ist durchaus berechtigt. Denn: Angreifer können über die Schwachstelle Schadsoftware einschleusen und IT-Systeme unter Umständen komplett kapern.

Erste Hinweise legen nach Informationen des BSI nahe, dass sowohl Cyberkriminelle als auch Sicherheitsforscher mit Massenscans nach anfälligen Servern suchen, regelrecht in einem Wettlauf miteinander. Es waren auch schon erste Angriffsversuche zu beobachten, die teilweise wohl erfolgreich waren. Das Ausmaß der Bedrohungslage sei aktuell aber noch gar nicht abschließend feststellbar, so das BSI.

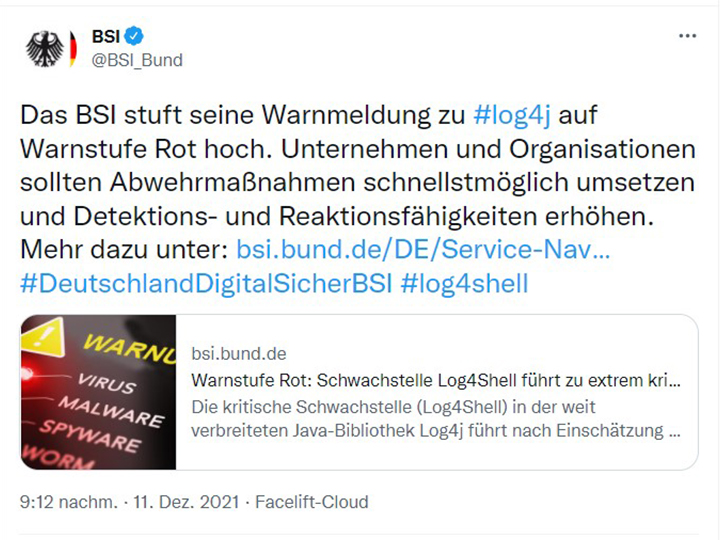

Auf Twitter gibt das BSI diese Warnung zur Log4j-Sicherheitslücke aus. Bild: Screenshot Twitter

Was ist Log4j?

Bei Log4j (Abkürzung für: Logging for Java) handelt es sich um eine Bibliothek für die Programmiersprache Java, die als Projekt der Apache Software Foundation entstanden ist. Es handelt sich dabei um eine Organisation, die Open-Source-Software entwickelt; Ehrenamtliche übernehmen anschließend die Pflege dieser Software – im Fall von Log4j sollen das drei bis sechs Personen sein.

Die Log4j-Bibliothek setzt sich aus verschiedenen Bausteinen vorgefertigter Befehle zusammen. Entwickler wählen daraus nach Bedarf Bausteine für ihre Projekte aus und implementieren diese in ihren eigenen Software-Produkten. Funktionell konzentriert sich Log4j auf die Protokollierung von Programmaktivitäten – in der Fachsprache wird dies Logging genannt. Das Logging unterstützt die Entwickler unter anderem dabei, die zuverlässige Funktion der von ihnen erstellten Programme zu kontrollieren und etwaige Probleme erkennen, nachvollziehen und beheben zu können.

Allerdings lassen sich auch Eingaben des Benutzers in dieses Protokoll schreiben. Genau hier zeigt sich die Log4j-Sicherheitslücke problematisch. Denn: Die Angreifer können die Logdatei offenbar dazu nutzen, um auf dem angegriffenen System eigenen Programmecode auszuführen.

Log4j-Sicherheitslücke in Software-Produkten

Entdeckt worden ist die Log4j-Sicherheitslücke, die inzwischen auch als „Log4Shell“ bezeichnet wird, am 9. Dezember 2021 durch die Sicherheitsfirma LucaSec – offenbar noch bevor der Anbieter selbst von dieser Schwachstelle wusste. Es handelt sich demnach also um einen Zero Day Exploit. Aufgrund der weiten Verbreitung von Log4j sei die Lücke nach Angaben von LucaSec „allgegenwärtig“.

Laut BSI kommt Log4j in Software-Produkte von mehr als 140 Herstellern zum Einsatz – und diese sind dementsprechend gefährdet. Ein GitHub-User führt eine Liste von Software-Produkten beziehungsweise Herstellern mit anscheinend belegten Fällen der Schwachstelle. Auf dieser Liste sind einige große Namen vertreten – darunter Apple, Amazon, Tesla, Google, Twitter, LinkedIn, VMWare und Webex. Das erklärt auch, warum das BSI Alarmstufe Rot ausruft.

Für alle Beteiligten gilt es nun, schnell zu sein: Der Entwickler von Log4j hat schon vorgelegt und ein Sicherheitspatch zur Schließung der Lücke veröffentlicht; jetzt müssen die Hersteller, die Log4j in ihren Produkten einsetzen, dringend nachziehen und ihre Produkte anpassen; zuletzt sind Endnutzer aufgerufen, die bereitgestellten Sicherheitsupdates umgehend auszuführen.

Auf Twitter machen diverse Memes zur Log4j-Sicherheitslücke die Runde. Bild: Screenshot Twitter

Erste Angriffe über Log4j-Sicherheitslücke

Das Zeit drängt vor allem deshalb, weil die Log4j-Sicherheitslücke längst aktiv ausgenutzt wird. Cyberkriminelle haben sofort nach Bekanntwerden der Schwachstelle damit begonnen, nach verwundbaren Systemen zu suchen und die Lücke auszunutzen.

Scheinbar sind sie damit auch schon erfolgreich: Das BSI berichtet, dass Angreifer bislang vor allem Kryptominer einschleusen konnten; damit kompromittierte Server schürfen in der Folge Kryptowährungen. Auch Botnetze sollen die Log4j-Sicherheitslücke bereits ausnutzen. Des Weiteren seien Ausnutzungen zu beobachten, die kein explizites Nachladen eines Schadcodes benötigen, da sie den maliziösen Code direkt in der Abfrage enthalten.

Wie erfolgreich die Angreifer tatsächlich sind, lässt sich allerdings schwer abschätzen. Denn: Es ist durchaus möglich, dass sie sich aktuell darauf beschränken, unauffällige Hintertüren einzubauen und die eigentlichen Angriffe erst Wochen oder sogar Monate später starten.

BSI warnt vor allem Unternehmen

Das BSI geht davon aus, dass die Aktivitäten der Angreifer in den kommenden Tagen noch deutlich zunehmen werden, und spricht vor allem an Unternehmen eine Warnung aus: Viele Anwendungen, die sie für ihre Geschäftsprozesse einsetzen, könnten durch die Sicherheitslücke bedroht sein. Daher rät das BSI zu folgenden Maßnahmen:

- Nicht zwingend benötigte Systeme sollten abgeschaltet werden.

- Durch Netzwerksegmentierung sollten verwundbare Systeme von nicht extern-verbundenen/internen Systemen isoliert werden.

- Bei zwingend für die Geschäftsprozesse benötigten Systeme sollten alle nicht unbedingt notwendigen, ausgehenden Verbindungen blockiert werden.

- Alle eingehenden und ausgehenden Verbindungen sind genau zu protokollieren, um eine Kompromittierung im Nachgang leichter feststellen zu können.

- Auf dem Host ist eine Anomalie-Erkennung zu betreiben.

- Es sollte geprüft werden, mit welchen Rechten betroffene Dienste betrieben werden; diese sind anschließend auf das absolut notwendige Minimum zu reduzieren.

- Ein Update auf die aktuelle Version 2.15.0-rc2 von Log4j ist in allen Anwendungen sicherzustellen.

- Sofern die Software-Hersteller Updates zur Verfügung stellen, sollten diese umgehend installiert werden.

- Es sollte qualifiziertes IT-Personal eingesetzt werden, um die kritischen, vor allem von außen zu erreichende Systeme engmaschig zu überwachen.

Betroffen sind neben den Versionen 2.0 bis 2.14.1 vermutlich auch alte 1er-Versionen. Unternehmen als Endnutzer sind eindringlich dazu aufgerufen, bereitgestellte Updates der Software-Hersteller, die Log4j in ihren Produkten einsetzen, direkt auszuführen.

IT-Fachleute bieten Unterstützung an

Unternehmen, die feststellen wollen, ob auch sie von der Schwachstelle bedroht sind, oder die prüfen möchten, ob ihre Systeme möglicherweise bereits kompromittiert sind, können sich an professionelle IT-Dienstleister wenden und um Unterstützung bitten. Diese können eine entsprechende Analyse durchführen und die Systeme zudem überwachen.

Die Experten aus dem IT-SERVICE.NETWORK bieten ebenfalls eine solche Unterstützung an. Mit einem kontinuierlichen Monitoring behalten unsere IT-Fachleute Unternehmensnetzwerke im Blick und setzen dabei auch auf die Anomalie-Erkennung. Ebenfalls als sehr nützlich erweist sich in Situationen wie dieser das Patch-Management durch die IT-Dienstleister in unserem Netzwerk. Damit übernehmen unsere Profis das Ausspielen von Sicherheitsupdates direkt nach ihrer Bereitstellung.

Sie haben Interesse an einer dieser IT-Dienstleistungen? Oder interessieren Sie sich vielleicht auch noch für einen anderen IT-Service? Nehmen Sie einfach Kontakt zu uns auf und lassen Sie sich zunächst einmal vollkommen unverbindlich beraten!

Weiterführende Links:

BSI, Twitter, Twitter, Zeit, t3n, GitHub, GitHub

Schreiben Sie einen Kommentar

* = Pflichtfelder

Bitte beachten Sie unsere Datenschutzerklärung