Das BSI warnt: In Deutschland sind mindestens 17.000 Microsoft Exchange Server verwundbar. Unternehmen sind zu schnellem Handeln aufgerufen, denn Cyberkriminelle greifen bereits an!

Wir berichten, was es mit der BSI-Warnung auf sich hat und was Unternehmen jetzt tun sollten.

Exchange Server: immer wieder in Gefahr

Es ist schon einige Jahre her, dass Sicherheitslücken in der Exchange-Server-Software von Microsoft so richtig für Furore sorgten. Damals, im März 2021, hatte Microsoft selbst davor gewarnt, dass Angreifer – genauer gesagt die Hackergruppe Hafnium – bis dato unbekannte Exchange-Sicherheitslücken ausfindig gemacht hatten und ihre Attacken darauf abzielten. Ein Sicherheitsupdate stand bereit, allerdings zeigten sich viele Unternehmen sehr zögerlich darin, dieses Update tatsächlich auszuspielen – und zwar trotz der eindringlichen Warnungen durch das Bundesamt für Sicherheit in der Informationstechnik (BSI). Das Resultat: Über Monate – und sogar Jahre – starteten Hacker immer wieder neue Angriffswellen.

Dass Exchange Server auf diese Weise angegriffen worden ist, war weder das erste noch das letzte Mal. Das liegt vor allem auch daran, dass die Software ein sehr attraktives Angriffsziel darstellt: Sie wird auf Servern installiert und unterstützt unter anderem die E-Mail-Kommunikation, die Kalenderorganisation, das Kontaktmanagement sowie weitere Aufgaben. Und da Exchange Server in der Regel mit hohen Systemprivilegien operieren, können Angreifer, nachdem sie sich über eine Sicherheitslücke Zugang verschafft haben, umfangreiche Kontrolle über die betroffenen Systeme erlangen. Als Folge drohen die Implementierung von Malware, das Ausführen von Schadcode und das Stehlen von Daten. Jetzt warnt das BSI erneut davor, dass in Deutschland zahlreiche Exchange Server verwundbar sind.

In vielen Unternehmen ist die Exchange-Server-Software unter anderem für die E-Mail-Kommunikation im Einsatz. Jetzt warnt das BSI: In vielen Unternehmen ist Exchange Server verwundbar. Bild: Unsplash/Microsoft Edge

BSI warnt: Exchange Server verwundbar

Hintergrund der aktuellen Warnung ist eine Untersuchung, die das Bundesamt für Sicherheit in der Informationstechnik jüngst durchgeführt hat. Die wichtigste Erkenntnis aus dieser Untersuchung: Mindestens 17.000 Instanzen von Microsoft-Exchange-Servern sind allein in Deutschland aktuell durch eine oder mehrere Schwachstellen verwundbar; hinzu kommt eine Dunkelziffer an Exchange-Servern in vergleichbarer Höhe.

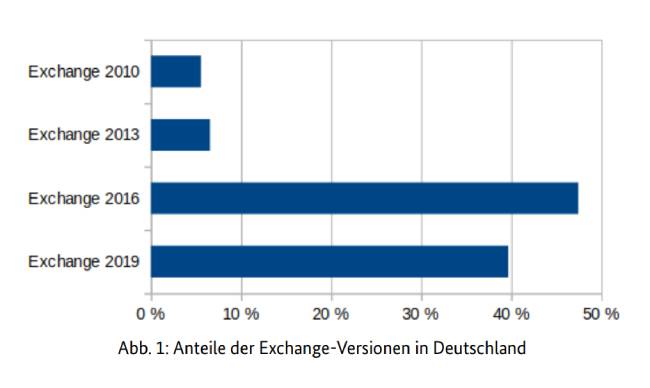

Das BSI erklärt in diesem Zuge natürlich auch, wie es zu dieser Gefährdung kommt: Viele Unternehmen halten – trotz der zahlreichen Warnungen in den vergangenen Jahren – an veralteter Exchange-Server-Software fest. Konkret sieht es so aus, dass von den Servern mit den aktuellen Software-Produkten Exchange Server 2016 und Exchange Server 2019 etwa 28 Prozent auf einem vier Monate alten Patch-Stand sind. Sicherheitslücken, die in diesen vier Monaten entdeckt wurden, sind dementsprechend angreifbar.

Noch schlimmer ist allerdings die Tatsache, dass rund 12 Prozent der Microsoft-Exchange-Server in Deutschland noch mit den Versionen Exchange Server 2010 und Exchange Server 2013 laufen. Das Problem: Diese Versionen haben längst ihr offizielles Support-Ende erreicht, sodass Microsoft dafür seit Oktober 2020 beziehungsweise seit April 2023 überhaupt keine Sicherheitsupdates mehr bereitstellt.

Diese Sicherheitslücken sind gefährlich

Dementsprechend handelt es sich um eine ganze Reihe von Exchange-Server-Sicherheitslücken, durch die zahlreiche Schulen und Hochschulen, Kliniken, Arztpraxen, Pflegedienste und andere medizinische Einrichtungen, Rechtsanwälte und Steuerberater, Kommunalverwaltungen sowie mittelständische Unternehmen angreifbar sind. Hier eine Übersicht über kritische Schwachstellen bei Exchange-Server 2016/2019:

- CVE-2023-36439:

- Sicherheitsupdate veröffentlich in 11/2023

- ca. 28 Prozent der Exchange-Server ungepatcht

- CVA-2023-36745:

- Sicherheitsupdate veröffentlich in 09/2023

- ca. 24 Prozent der Exchange-Server ungepatcht

- CVE-2023-21529:

- Sicherheitsupdate veröffentlich in 02/2023

- ca. 15 Prozent der Exchange-Server ungepatcht

- CVE-2022-41082:

- Sicherheitsupdate veröffentlich in 11/2022

- ca. 13 Prozent der Exchange-Server ungepatcht

- CVE-2021-42321:

- Sicherheitsupdate veröffentlich in 09/2022

- ca. 4 Prozent der Exchange-Server ungepatcht

- CVE-2021-26427:

- Sicherheitsupdate veröffentlich in 10/2021

- ca. 4 Prozent der Exchange-Server ungepatcht

- CVE-2021-34473:

- Sicherheitsupdate veröffentlich in 07/2021

- ca. 0,5 Prozent der Exchange-Server ungepatcht

- CVE-2021-26855:

- Sicherheitsupdate veröffentlich in 03/2021

- ca. 0,2 Prozent der Exchange-Server ungepatcht

In allen Unternehmen, in denen diese Sicherheitslücken noch nicht durch Updates geschlossen sind, besteht die Gefahr, dass sich Angreifer darüber Zugriff zum Unternehmensnetzwerk verschaffen und dort beliebigen Programmcode ausführen. Nach Angaben des BSI nutzen Cyberkriminelle sowie staatliche Akteure mehrere dieser Schwachstellen bereits aktiv zur Verbreitung von Schadsoftware, zu Cyberspionage oder für Ransomware-Angriffe aus.

So sieht laut der BSI-Untersuchung die Verteilung der genutzten Exchange-Server-Versionen aus. Bild: BSI

Neue Lücken in Exchange Server entdeckt

Und dann sind da noch zwei weitere kritische Schwachstelle bekannt, deren Entdeckung allerdings noch so „neu“ ist, dass sie noch nicht in der Untersuchung des BSI auftauchen. Am 13.02.2024 wurde eine kritische Schwachstelle mit der Bezeichnung CVE-2024-21410 bekannt. Sie wird nicht durch ein konkretes Sicherheitsupdate geschlossen; vielmehr lässt sich die Ausnutzung durch die Aktivierung der sogenannten „Extended Protection for Authentication“ (EPA) verhindern. Microsoft hat diese Aktivierung standardmäßig in das Cumulative Update 14 für Exchange 2019 integriert, sodass zumindest jene 15 Prozent der Exchange-Server, die dieses Update bereits erhalten haben, auf der sicheren Seite sind.

Am 12.03.2024 hat Microsoft für Exchange Server 2016 und Exchange Server 2019 zudem Sicherheitsupdates veröffentlicht, mit denen sich eine Schwachstelle mit der Bezeichnung CVE-2024-26198 schließen lässt – und hat diese Lücke damit gleichzeitig publik gemacht. Nach Angaben des BSI steht eine abschließende Bewertung des Risikos, das von dieser Schwachstelle ausgeht, zum jetzigen Zeitpunkt noch aus.

Exchange Server verwundbar – jetzt handeln!

Unternehmen sind auf jeden Fall noch einmal vehement dazu aufgerufen, tätig zu werden und ihre Exchange-Server vor sämtlichen genannten Sicherheitslücken zu schützen. Hier sind konkrete Schritte, die Sie in Ihrem Unternehmen sofort umsetzen sollten:

- Überprüfen Sie die Version Ihres Exchange Servers:

Stellen Sie sicher, dass Sie keine Software-Versionen verwenden, die nicht mehr unterstützt werden – beispielsweise Exchange Server 2010 und 2013. Falls doch, gehen Sie am besten besser heute als morgen den Wechsel zu einer neueren Exchange-Server-Version an. Falls Sie intern keine Ressourcen für dieses absolut dringliche IT-Projekt haben, können externe IT-Dienstleister unterstützen. - Installieren Sie Sicherheitsupdates umgehend:

Sofern Sie Exchange Server 2016 oder Exchange Server 2019 im Einsatz haben, sollten Sie umgehend die neuesten Sicherheitsupdates durchführen. Das Cumulative Update 14 für Exchange 2019 beinhaltet bereits alle zuvor bereitgestellten Sicherheitsupdates und aktiviert die „Extended Protection for Authentication“ (EPA) standardmäßig. Führen Sie auch alle danach zur Verfügung gestellten Sicherheitsupdates aus. - Aktivieren Sie die „Extended Protection for Authentication“:

Wenn Ihr System nicht automatisch durch das neueste Update geschützt wird, aktivieren Sie die EPA manuell, um die Ausnutzung der Schwachstelle CVE-2024-21410 zu verhindern. - Regelmäßige Überprüfung auf Schwachstellen:

Weisen Sie Ihre(n) IT-Zuständigen auf die Notwendigkeit hin, Sicherheitsupdates zeitnah einzuspielen. Hilfreich sind Tools und Services, um die Systeme regelmäßig auf bekannte Schwachstellen zu scannen. Zudem macht es Sinn, Meldungen vom CERT-Bund des BSI zu verfolgen, die tagesaktuell über verwundbare Systeme informieren. - Beschränken Sie den Zugriff auf webbasierte Dienste:

Stellen Sie webbasierte Dienste wie Outlook Web Access (OWA) nicht unbegrenzt aus dem Internet zur Verfügung. Sie sollten den Zugang zu vertrauenswürdigen Quell-IP-Adressen beschränken oder ihn über ein VPN zusätzlich absichern. - Sorgen Sie für den Ernstfall vor:

Vorsorge ist grundsätzlich besser als Nachsorge. Nichtsdestotrotz sollten Sie für den Fall eines Sicherheitsvorfalls einen Notfallplan in der Schublade haben, um eine schnelle Reaktion und Minimierung von Schäden zu gewährleisten.

Diese Maßnahmen sind entscheidend, um die Sicherheit Ihrer IT-Infrastruktur zu gewährleisten und sensible Daten vor unbefugtem Zugriff zu schützen. Vergessen Sie nicht: Ein proaktives Handeln in Bezug auf IT-Sicherheit ist unerlässlich, um den Herausforderungen durch Cyberkriminalität und staatliche Akteure erfolgreich zu begegnen.

IT-Experten unterstützen mit ihrem Service

Sie sehen in Ihrem Unternehmen in Sachen Update-Verwaltung Handlungsbedarf, verfügen intern allerdings nicht über die notwendigen Kapazitäten oder Fähigkeiten? Dann sind Sie bei den Experten aus dem IT-SERVICE.NETWORK genau an der richtigen Adresse. Viele der IT-Systemhäuser aus unserem Netzwerk sind spezialisiert darauf, Microsoft-Umgebungen professionell einzurichten und gegen Cyberbedrohungen abzusichern. Sie sind beim Wechsel von veralteten Software-Produkten zu neueren Software-Versionen behilflich und navigieren ihre Kunden durch einen umfassenden Service im Patch-Management sicher durch das Labyrinth der Sicherheitsupdates.

Und nicht nur das: Unsere Fachleute identifizieren und schließen Schwachstellen effizient, um potenzielle Einfallstore für Angreifer zu schließen. Ihre Expertise ermöglicht es, präventive Maßnahmen zu ergreifen, die nicht nur aktuelle Bedrohungen abwehren, sondern auch zukünftige Risiken signifikant reduzieren. Indem Sie kontinuierlich auf den Service eines unserer IT-Dienstleister setzen, stellen Sie sicher, dass Ihre IT-Systeme und sensiblen Daten stets bestmöglich geschützt sind. Sie möchten mehr erfahren? Dann nehmen Sie Kontakt auf!

Weiterführende Informationen:

BSI, BSI, Microsoft

Zur besseren Lesbarkeit verwenden wir im Text die männliche Form. Gemeint sind jedoch immer alle Geschlechter und Geschlechtsidentitäten.

Schreiben Sie einen Kommentar

* = Pflichtfelder

Bitte beachten Sie unsere Datenschutzerklärung