Auf diese Nachricht hätte die (IT-)Welt wohl gut verzichten können: Emotet ist zurück. Die Malware, die als gefährlichste Schadsoftware der Welt galt, scheint wieder aktiv zu sein.

Wir erklären, wieso Emotet überhaupt weg war und welche Neuigkeiten es jetzt gibt.

Rückblick: König der Schadsoftware

Wie ein Lauffeuer hat sich die Nachricht darüber, dass der Emotet-Trojaner gestoppt wurde, am 27. Januar 2021 verbreitet. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) gab damals bekannt, dass den Polizeibehörden und Staatsanwaltschaften mehrerer Länder ein wichtiger Schlag gegen den „König der Schadsoftware“ gelungen war. Im Zuge einer international koordinierten Aktion war die Infrastruktur von Emotet übernommen und zerschlagen worden.

Diese Nachricht ließ damals viele Unternehmen aufatmen. Denn: Nicht umsonst galt die Emotet-Malware schon seit 2018 als die gefährlichste Schadsoftware der Welt. Die Cyberkriminellen hinter Emotet hatten Unternehmen, Behörden und Kliniken auf der ganzen Welt angegriffen, der verursachte Schaden durch Lösegelderpressung und Co. lag bei 2,5 Milliarden US-Dollar. Allein in Deutschland sollen die Schäden bei mindestens 14,5 Millionen Euro gelegen haben.

Wer sich das alles noch einmal vor Augen führt, dürfte über die Schlagzeile, die aktuell die Runde macht, nicht erfreut sein: Emotet ist zurück. Aber was bedeutet das?

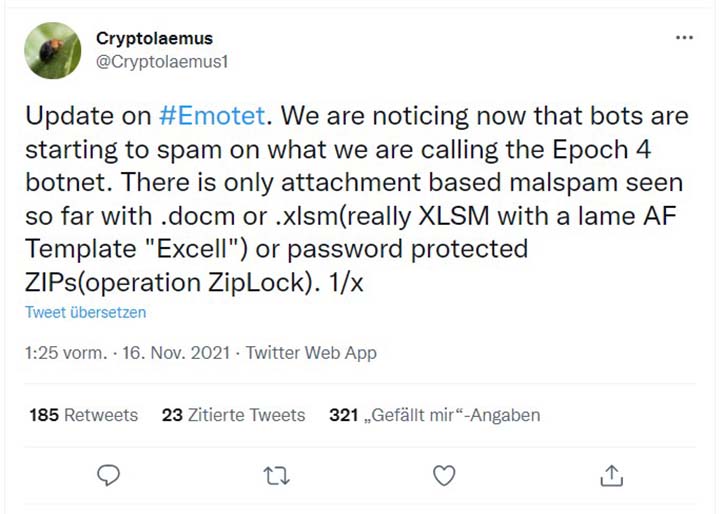

Bei Twitter überschlagen sich die Tweets: Emotet ist zurück. Bild: Screenshot Twitter

Eilmeldung: Emotet ist zurück

Früher sahen Emotet-Attacken kurz gefasst so aus: Emotet öffnete Tür und Tor zu attackierten Netzwerken und verkaufte die Zugänge an die Drahtzieher von Trickbot, die wiederum die Ransomware Ryuk einschleusten, um die Systeme der Opfer zu verschlüsseln und heftige Lösegeldsummen zu fordern. Nun scheint es genau andersherum zu sein, denn Systeme, die mit der Schadsoftware Trickbot infiziert sind, scheinen jetzt neue Emotet-Varianten nachzuladen.

Wie GData berichtet, konnten am 14. November 2021 verdächtige Aktivitäten in den von Trickbot infizierten Systemen entdeckt werden. Die automatisierten Analysesysteme klassifizierten die Malware, die da die Bühne betrat, als Emotet. Durch manuelle Analysen konnte der Verdacht bestätigt werden. Der Code dieser neuen Variante ähnelt den bekannten Emotet-Samples demnach stark, die Bot-Programmierer scheinen aber einige Änderungen vorgenommen zu haben.

Und was bedeutet das alles konkret? Nichts Gutes: Scheinbar wird die bestehende Trickbot-Infrastruktur dazu genutzt, das zerschlagene Emotet-Botnetz wieder neu aufzubauen. Die Emotet-Tracking-Gruppe Cryptolaemus, die die neuen Aktivitäten von Emotet genauso wie die Sicherheitsfirmen GData und Advanced Intel entdeckt hat, bezeichnet dieses Vorgehen als „Operation Reacharound“.

Emotet-Drohnen senden Malware-Spam

Das alles bietet Anlass zu Beunruhigung. Denn: Inzwischen senden die neuen Emotet-Drohnen wohl schon wieder Malware-Spam per E-Mail. Die Bots sollen dazu speziell präparierte Dokumente als .doc(m), xls(m) oder passwortgeschützte ZIPs an potenzielle Opfer schicken. Und das lässt Schlimmes ahnen. Emotet war nämlich schon in der Vergangenheit für besonders gut gemachte Phishing-Mails bekannt.

Dabei erhielten die ausgewählten Opfer personalisierte E-Mails, deren Absender oft Kollegen oder Geschäftspartner zu sein schienen. Teilweise wurden darin sogar frühere E-Mails des Empfängers zitiert. Das Ergebnis dieses sogenannten Dynamit-Phishings war es, dass die Opfer sämtliche Vorsicht fallen ließen und die angehängten Office-Dateien völlig sorglos öffneten – was sich im Nachhinein als schlimmer Fehler erwies und in verschlüsselten Systemen und gewaltigen Lösegeldforderungen gipfelte.

Genau deshalb sind IT-Sicherheitsexperten jetzt in Alarmbereitschaft. Was früher gut funktionierte, kann es auch heute wieder, vor allem wenn die Phishing-Methoden derart ausgefeilt sind. Und während des Dornröschenschlafs von Emotet waren die Drahtzieher von Trickbot höchst aktiv – möglicherweise auch mit dem Ziel, die Rückkehr des Königs der Schadsoftware vorzubereiten.

Auch das BSI und CERT Bund warnen: Emotet ist zurück. Bild: Screenshot Twitter

BSI warnt vor Emotet-Spam-Wellen

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) warnt daher schon jetzt: Es ist davon auszugehen, dass es in Kürze zu umfangreichen Emotet-Spam-Wellen kommen wird – so wie sie 2019 und 2020 sehr häufig zu beobachten waren. Durch von Emotet nachgeladene weitere Schadsoftware könnte es erneut zu zahlreichen Kompromittierungen von Netzwerken von Behörden und Unternehmen kommen, bei denen von den Tätern nachfolgend Ransomware zur Verschlüsselung von Daten ausgerollt wird.

Das heißt, dass Unternehmen ihre Wachsamkeit massiv erhöhen müssen. Wichtig ist es vor allem, Mitarbeiter vor den möglichen Gefahren zu sensibilisieren. Zum Beispiel sollten sie sich bei E-Mails mit unerwarteten E-Mail-Anhängen immer erst beim Absender rückversichern und erfragen, ob wirklich er die E-Mail versendet hat. Auch enthaltene Links sollten mit äußerster Vorsicht behandelt und nicht einfach geklickt werden.

Das mag vielleicht ein wenig paranoid wirken, aber Vorsicht ist besser als Nachsicht – und das gilt sowohl im Zusammenhang mit schadhaften Anhängen im Allgemeinen als auch mit Emotet-Phishing-Mails im Besonderen grundsätzlich. Das Zauberwort lautet in diesem Zusammenhang: Security Awareness. Und diese lässt sich mit speziellen Security-Awareness-Trainings schulen. Das hört sich gut an?

Emotet ist zurück: IT-Fachleute schützen

Unser Tipp: Machen Sie sich am besten sofort daran, diese speziellen Awareness-Schulungen für Ihre Mitarbeiter zu organisieren. Die richtigen Ansprechpartner dafür finden sie unter den Experten aus dem IT-SERVICE.NETWORK. Denn: Die IT-Partner aus unserem Netzwerk bieten solche Schulungen entweder selbst an oder können geeignete Trainings vermitteln.

Aber natürlich können unsere IT-Fachleute Ihr Unternehmen auch darüber hinaus unterstützen, indem sie Ihr Unternehmensnetzwerk so gut wie nur möglich vor Bedrohungen durch Emotet und Co. schützen. Dazu kommt meist ein ganzer Mix unterschiedlicher Maßnahmen zum Einsatz – darunter das Antivirus-Management, das Firewall-Management und das Backup-Management. Die Spezialisten aus unserem Netzwerk setzen modernste Sicherheitstechnologien ein und schützen die Netzwerke ihrer Kunden dadurch bestmöglich.

Sie haben Interesse an einer Security-Awareness-Schulung oder an den weiteren IT-Dienstleistungen aus dem Bereich der IT-Sicherheit? Dann nehmen Sie direkt Kontakt auf – vor dem Hintergrund der neuerlichen Bedrohung durch die Emotet-Akteure ist höchste Eile geboten!

Update vom 25.01.2022: Emotet wieder in Malware-Top-Ten

Nachdem Emotet im November 2021 zurückgekehrt ist, kletterte die Malware im Dezember 2021 in den von Check Point Research allmonatlich veröffentlichten Top Ten der Most Wanted Malware vom siebten auf den zweiten Platz. Maya Horowitz, Vizepräsidentin Research bei Check Point Software, sagt dazu: „Wie wir vermutet haben, hat es nicht lange gedauert, bis Emotet seit seinem Wiederauftauchen im November stark Fuß gefasst hat.“

Die Aktivität von Emotet liegt demnach bereits bei mindestens 50 Prozent des Niveaus von Januar 2021 – kurz vor dem großen Schlag gegen die Malware. Die Experten erwarten, dass sich dieser Aufwärtstrend fortsetzen wird. Zum Einsatz kommen dabei wieder einmal Phishing-E-Mails mit bösartigen Anhängen oder Links. Inzwischen dient Emotet weniger als Banking-Trojaner, sondern vorrangig als Verteiler für andere Malware oder bösartige Kampagnen.

Die Warnung der Sicherheitsforscher in dieser Situation: Unternehmen sollten unbedingt eine robuste E-Mail-Sicherheitslösung einsetzen. Zudem sollten sie bei verdächtigen Nachrichten und Anhängen besondere Vorsicht walten lassen.

Weiterführende Links:

tagesschau, heise, BSI, Twitter, cyber.wtf, golem, Twitter, Check Point Research, Check Point Research

Schreiben Sie einen Kommentar

* = Pflichtfelder

Bitte beachten Sie unsere Datenschutzerklärung