Wellen von E-Mails, die durch angehängte Dateien die Malware Emotet auf die Systeme der Empfänger einschleusen, fluten deutschsprachige Postfächer. Ist Emotet erst einmal auf einem Rechner, verbreitet sich die Schadsoftware über das lokale Netz.

Doch wie erkennen Sie Dokumente, die Emotet auf Ihre Systeme transportieren und wie schützen Sie sich davor?

Seien Sie vorsichtig mit E-Mails, die MS Office-Dateien als Anhang enthalten. Durch Makros infizieren Dokumente von Kriminellen nämlich Ihre Systeme mit der Malware Emotet. (Bild: Robin Laufenburg)

Was ist Emotet?

Bei der Malware Emotet handelt es sich um eine bekannte Bankingtrojaner-Familie, die durch ihre fatalen Angriffswellen immer wieder für Aufsehen sorgt. Emotet ist für seine Modularität und erfolgreiche Selbstverbreitung bekannt. Die Verbreitung der Malware erfolgt vor allem über professionelle Spamkampagnen.

Aufgrund seines hohen Zerstörungspotenzials hat das Department of Homeland Security der USA im Juli 2018 mit einem US-CERT-Sicherheitshinweis auf Emotet hingewiesen. Dennoch werden die Phishing-Mails immer professioneller, verbreiten sich immer schneller und finden gleichzeitig immer mehr Opfer.

Was ist ein Trojaner? – Eine Antwort bekommen Sie in unserem IT-Lexikon.

Wie verbreitet die Malware sich?

Die Verbreitung von Emotet hat sich seit der Entdeckung der Malware im Jahr 2014 mehrfach geändert. Der Bankingtrojaner verbreitet sich seit 2015 vor allem über Spam- bzw. Phishing-Mails. Diese E-Mails stammen vermeintlich von Großunternehmen wie der Deutschen Telekom AG oder der DHL International GmbH. Bei den E-Mails handelt es sich um angebliche Rechnungen oder Rechnungsänderungen, aber auch um vermeintliche Zustellinformationen, Änderungen der AGB, Verträge oder andere vertrauliche Dokumente. Sie sind deutschsprachig, professionell aufgemacht und spielen sogar Bilder von originalen Webseiten ein.

Als Anhänge von E-Mails oder via Download-Links werden Dokumente mit korrupten Makros bereitgestellt, die nach ihrer Aktivierung die Malware Emotet auf das System einschleusen und ausführen. Seit Mitte 2018 wird Emotet vor allem über DOC-Dateien (.doc) transportiert. Die Aktivierung von Makros, die Emotet via PowerShell oder cmd.exe laden, erzielen Angreifer vor allem durch plausibel wirkende Texte. In ihnen steht, dass Sie aus einem bestimmten Grund, zum Beispiel einem Verschlüsselungsschutz, „Enable content“ auswählen sollen.

Eine vereinfachte Darstellung wie Emotet auf Ihr System gelangt: Die DOC-Datei aus dem Anhang einer E-Mail enthält ein Makro. Bei dessen Aktivierung lädt es via PowerShell Emotet herunter. (Bild: Robin Laufenburg)

Was macht Emotet so gefährlich?

Ist Emotet erst einmal auf Ihrem Computer, so ändert die Malware die Systemeinstellungen Ihres Computers sowie sämtliche Passwörter. Gefährlich macht den Bankingtrojaner vor allem, dass er dazu in der Lage ist, sämtliche im System befindliche Daten und Prozesse auszulesen und auszuwerten. Die Dateien, in denen gefährliche Makros enthalten sind, werden von den meisten Antiviren-Programmen nicht als schädlich erkannt. Das Eindringen von Emotet wird daher nicht verhindert.

Bei Emotet handelt es sich um eine sich ständig weiterentwickelnde Blended Attack. Das bedeutet: Emotet ist gleichzeitig ein Bankingtrojaner, ein Netzwerkwurm und ein Computervirus.

Die Malware ist hochautomatisiert, stellt durch das Erstellen von Registry-Einträgen Persistenz her und ist modular aufgebaut: Der zentrale Baustein der Schadsoftware ist ein Loader, der Kontakt zum Command- und Control-Server hält. Wird Emotet in einer virtuellen Umgebung ausgeführt, so sendet die Schadsoftware ihre Daten nicht mehr an den Server, sondern an willkürliche IP-Adressen.

Weiterverbreitung im Netzwerk

Sobald der Virus auf einem System ist, verbreitet er sich sofort über das lokale Netzwerk weiter. Unter anderem ist der Trojaner dazu in der Lage, ganze Netzwerke, die mit einem befallenen Gerät verbunden sind, zu infizieren. Die Malware befällt hierbei alle an das Netz angeschlossenen Computersysteme, nistet sich auf ihnen ein und stiehlt die hier gesicherten Bank- und Kontaktdaten.

Weiterverbreitung über E-Mail-Verkehr

Hat der Virus erst einmal Zugriff auf die Login-Daten von E-Mail-Postfächern und die entsprechenden Adressbücher, so kontaktiert er unter Umständen die eingespeicherten Kontakte. Ein ähnlich gefährliches Vorgehen wurde bereits bei Malware wie Ursnif, TrickBoT oder Qakbot beobachtet. Das Hauptziel solcher Schadsoftware ist der Diebstahl von sensiblen Bank- und Adressdaten.

Infizierung mit weiterer Schadsoftware

Als Dropper oder Downloader verschafft die Malware Emotet anderen, z.T. gefährlicheren Programmen wie Payloads den Zugriff auf das entsprechende System. So schleust Emotet unter anderem die bereits angesprochene Malware Ursnif auf befallene Systeme. Darüber hinaus installiert Emotet laut Wikipedia auch Bots auf befallenen Systemen, die als Teil eines Botnets dazu in der Lage sind, DDoS-Attacken durchzuführen. Da es sich bei Emotet sowohl um einen Bankingtrojaner als auch um einen Netzwerkwurm handelt, geht von ihm eine besonders hohe Gefahr aus.

Emotet ändert Ihre Systemeinstellungen und stiehlt Ihre Daten. Die Malware lädt zudem weitere Schadsoftware herunter, versendet infizierte E-Mails an Ihre Kontakte und verbreitet sich auch über das lokale Netzwerk weiter. (Bild: Robin Laufenburg)

Spamkampagnen von Emotet

Wie eingangs betont, verbreitet sich die Malware Emotet über konkrete Spamkampagnen. Die verschiedenen Programme der Trojaner-Familie haben unterschiedliche Ziele. Hierbei ist die Schadsoftware im Regelfall auf ein konkretes Vorgehen spezialisiert. Ein Ziel von Emotet kann so beispielsweise sein, mittels expliziten CHIP-TAN- und SMS-TAN-Nummern an die Daten von Bankkunden aus deutschsprachigen Ländern zu kommen.

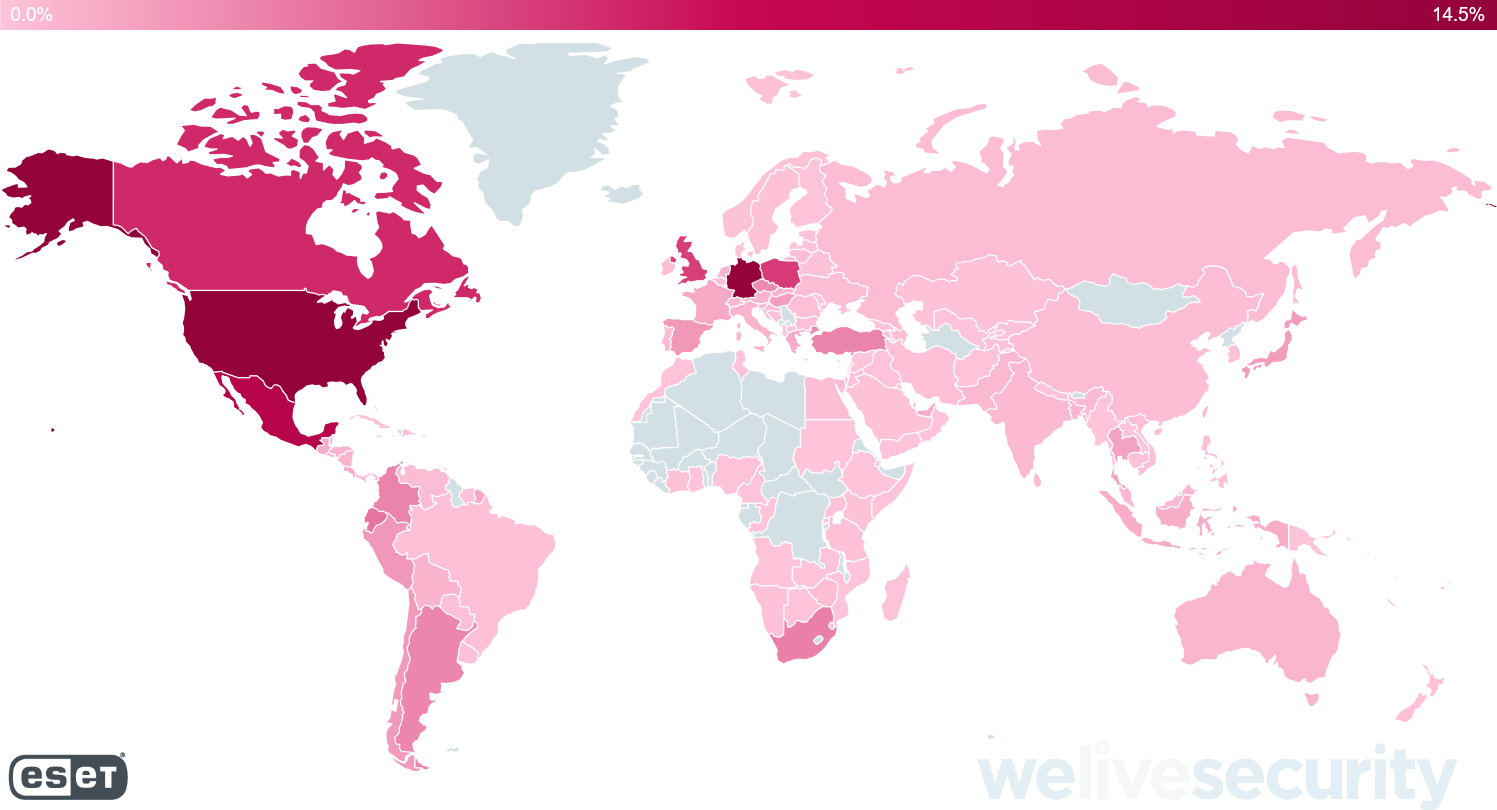

Im deutschsprachigen Raum war seit der Weihnachtswelle 2017 bis zur aktuellen Spamkampagne (September bis Dezember 2018) keine größere Angriffswelle der Malware Emotet mehr verzeichnet worden. Trotz der ersten Entdeckung in Deutschland und Österreich waren in den letzten Jahren vor allem E-Mail-Adressen aus den USA von Angriffen betroffen. Nun kristallisiert sich jedoch zunehmend heraus, dass sich Emotet zu einer immer globaleren Bedrohung entwickelt. Immer mehr Spam-Mails werden so auch wieder in deutscher Sprache verschickt.

Die Verbreitung der Emotet enthaltenden Spam-Mails unter Berücksichtigung der in den E-Mails verwendeten Sprachen. (Bild: welivesecurity by ESET)

Aktuelle Spamkampagnen

Im September 2018 kam es im deutschsprachigen Raum zu kleineren Wellen an Spam-Mails, die sich bis November zu mehreren großen Spamkampagnen formten. Bei den momentan (Stand Dezember 2018) grassierenden E-Mails handelt es sich um legitim aussehende Rechnungen, Zahlungsbenachrichtigungen oder Bankkontenwarnungen mit infizierten Anhängen.

Ganzer Krankenhausbetrieb lahmgelegt

Im bayrischen Fürstenfeldbruck wurde durch eine neue Variation von Emotet die komplette IT-Infrastruktur des örtlichen Krankenhauses lahmgelegt. Das Klinikum Fürstenfeldbruck musste so seit Anfang November 2018 ohne Computertechnik jeder Art auskommen. Um den finanziellen Schaden einzudämmen, wurden u.a. alle mit dem Krankenhaus verbundenen Bankkonten gesperrt. Erst seit dem 27. November 2018 – nach einem Ausfall von über zwei Wochen – sind die Computer der Klinik wieder voll einsatzbereit.

Der Ausfall der kompletten IT der Klinik Fürstenfeldbruck ist eine besonders verheerende Folge einer momentan grassierenden Spamkampagne. Sie zeigt, wie schnell auch große Unternehmen und Betriebe Opfer von Schadsoftware wie der Malware Emotet werden.

Spam-Mails am Black Friday

Einen weiteren temporären Höhepunkt erreichte Emotet am Black-Friday-Wochenende. Angreifer haben zum Black Friday, an dem viele Unternehmen Ihre Ware drastisch reduzieren, eine neue massive Spamkampagne gestartet.

Die Angreifer haben hierbei schädliche E-Mails vor allem als Versandbestätigungen oder Rechnungen getarnt. Wie auch zuvor weisen die E-Mails ein seriöses Erscheinungsbild auf; anstatt DOC- oder PDF-Dateien wurden bei dieser Welle aber vor allem DOCX-Dokumente im Anhang verschickt. Es kann derzeit vermutet werden, dass Emotet auch 2018 zur Weihnachtszeit wieder eine neue, weiterentwickelte Spamkampagne starten wird.

Schützen Sie sich vor sämtlicher Malware

Die Dienstleister des IT-SERVICE.NETWORK sind für Sie da, wenn es um Ihre IT-Sicherheit geht. Wir sorgen dafür, dass gefährliche Programme nicht auf Ihre Systeme gelangt.

Jetzt Kontakt aufnehmen!Wie schützt man sich effektiv vor Emotet?

Die meisten Antiviren-Programme können alleine nicht gewährleisten, dass Emotet auf Ihre Systeme zugreift. Im Regelfall erklären sie sogar die Dateien aus dem Anhang sowie die nachgeladene Malware für sauber. Ebenso bietet nach US-CERT auch das Update- und Patch-Management keinen Komplettschutz gegen Emotet. Dennoch stellt ein umfangreiches Antivirus-Management eine solide Basis für Ihren IT-Schutz dar und ein ganzheitliches Update- und Patch-Management kann dafür sorgen, dass mögliche Schäden verhindert werden.

Optimale Sicherheitslösungen erfolgen stets präventiv: Schädliche E-Mails sollten gleich bei Erhalt erkannt und gar nicht erst angeklickt werden. Gerade E-Mails mit Anhängen oder Links sollten Sie gründlich unter die Lupe nehmen, bevor Sie sie öffnen. Auf Nummer sicher gehen Sie, indem Sie keine (MS-Office-) Dateien öffnen, die Sie unangekündigt via Mail erreichen.

Und sollten Sie doch einmal eine schädliche Datei öffnen, so aktivieren Sie auf gar keinen Fall Makros. Sollten Sie sich unsicher sein, ob eine Rechnung, Zahlungsbenachrichtigung oder ähnliches legitim ist, ist es nicht verkehrt, telefonisch nachzufragen. Wichtig für Unternehmen ist, dass mögliche Risiken wie Emotet intern kommuniziert und E-Mail-Richtlinien erstellt werden. Bieten Sie für Ihre Mitarbeiter Schulungen und Weiterbildungen zu sensiblen Themen Ihrer Unternehmenssicherheit an.

Für eine effektive E-Mail-Sicherheit: Der Schutz vor Spam-Mails

Wie entfernt man Emotet?

Emotet zu entfernen, ist gerade für kleine und mittelständische Unternehmen ohne eigene IT-Abteilung schwierig. Wenn sich die Malware erst einmal im System befindet, verbreitet sie sich über das interne Netzwerk weiter. Sie müssen die Schadsoftware nicht nur vom „Patient Zero“, sondern von allen befallenen Geräten entfernen.

Sie sollten stets bedenken, dass es sich bei Emotet um eine äußerst gefährliche Schadsoftware handelt, die nicht nur seine Anwesenheit verheimlichen und sämtliche Spuren verbergen kann, sondern auch enorm resistent ist. Wie man am Beispiel der Klinikum Fürstenfeldbruck sieht, haben selbst große Betriebe mit absolut sensibler IT größte Schwierigkeiten, effektiv gegen die Malware anzukommen und mit längeren Ausfallzeiten zu rechnen.

Malware selbstständig oder mit Hilfe entfernen?

Sollten Sie versuchen, Emotet selbst zu beseitigen, sollten Sie sich im Klaren darüber sein, dass es schnell zu irreversiblen Schäden an Ihren IT-Systemen kommen kann. Die Entfernung des Bankingtrojaners ist eine äußerst komplexe Aufgabe. Sie sollten, wenn Ihre IT-Infrastruktur befallen ist, die sofortige Bereinigung aller angeschlossenen Systeme vornehmen. Es ist empfehlenswert, dass Sie spätestens dann, wenn Ihre Systeme von der Malware Emotet befallen sind, einen externen IT-Dienstleister des IT-SERVICE.NETWORK als professionelle Unterstützung hinzuziehen.

Update vom 27.01.2021: Ermittler gelingt Coup gegen Emotet

Strafverfolgungs- und Justizbehörden weltweit ist jetzt ein großer Coup gegen die gefährlichste Malware der Welt gelungen. Wie Europol berichtet, konnte das Botnet von Emotet durch eine international koordinierte Aktion massiv gestört werden. Durchgeführt wurde die Aktion unter Federführung Europäischen Multidisziplinären Plattform gegen kriminelle Bedrohungen (EMPACT). Auch das Bundeskriminalamt war daran beteiligt.

Die über ein Botnet aufgebaute Emotet-Infrastruktur fungierte bislang als primärer Türöffner zu Computersystemen auf der ganzen Welt. Sobald ein unautorisierter Zugang gelungen war, verkaufte die Emotet-Gruppe diesen an andere kriminelle Gruppen, die dann weitere kriminelle Aktivitäten darauf aufbauten. Die Emotet-Gruppe hoben dabei E-Mails als Angriffsvektor auf eine ganz neue Stufe.

Mehrere hundert Server weltweit waren in die Infrastruktur eingebunden, wie Europol weiterhin berichtet. Sie alle hatten eine eigene Funktion und dienten dazu, die Computer der infizierten Opfer zu verwalten, neue Attacken vorzubereiten und anderen kriminellen Gruppen Malware-as-a-Service anzubieten. Über diese Infrastruktur haben die Ermittler nun die Kontrolle gewonnen und konnten sie von innen heraus ausschalten. Man darf gespannt sein, wie dieser Cyberkrimi weitergehen wird.

Schreiben Sie einen Kommentar

* = Pflichtfelder

Bitte beachten Sie unsere Datenschutzerklärung