DDoS-Attacken gehören zwar zu den ältesten Cyberbedrohungen, doch zählen sie auch heute noch mit zu den gefährlichsten. Mit DDoS-Angriffen werden durch Vielanfragen Überlastungen von Webservern herbeigeführt.

Unternehmen werden schnell Opfer solcher Angriffe. Doch wie sieht der DDoS-Schutz im Optimalfall aus?

Das Ziel von DDoS-Attacken ist zumeist die Nichtverfügbarkeit von Diensten durch die Überflutung mit Unmengen von Anfragen. (Bild: pixabay.de/733215)

Die Grundlage: DoS und DoS-Attacken

Im Normalfall stellen Benutzer, die auf einen Server (Host) zugreifen, eine Anfrage. Durch einen Ansturm an Anfragen von Benutzern kann es zu einer Überlastung des Servers kommen. Solche Überlastungen sind der häufigste Grund für einen sogenannten DoS (Denial of Service). Als DoS bezeichnet man die vom Betreiber nicht beabsichtigte Nichtverfügbarkeit eines Internetdienstes.

Aber auch das absichtliche Herbeiführen einer Überlastung ist möglich. DoS-Angriffe senden normalerweise eine Vielzahl an Anfragen an einen Server, um für seine Überlastung zu sorgen. Der Server wird zunächst langsamer und reagiert schließlich gar nicht mehr. Doch es gibt auch andere Arten von DoS-Angriffen: Um Fehlfunktionen hervorzurufen, die dazu führen, dass ein Dienst nicht mehr erreichbar ist, nutzen Angreifer die Schwachstellen in IT-Systemen aus.

DDoS-Attacken

Wird die Nichtverfügbarkeit eines Internetdienstes durch Vielanfragen verschiedener Systeme ausgelöst, so spricht man von DDoS (Distributed Denial of Service). Mittlerweile kommen einfache DoS-Angriffe nur noch relativ selten vor, doch wird in den Medien immer wieder von DDoS-Attacken auf große Firmen oder staatliche Organisationen berichtet.

Aber genauso sind nach Akamais aktuellem „State of the Internet“-Sicherheitsbericht vom Sommer 2018 auch vermehrt kleine und mittelständische Unternehmen von DDoS-Attacken betroffen. Der Sicherheitsreport enthält Informationen zu Entwicklungen und Tendenzen von DDoS-Angriffen, zu neuen Angriffsmethoden sowie zum Verkauf von DDoS-Angriffen. Auf der Website von Akamai kann der vollständige Bericht angefordert oder eine Zusammenfassung heruntergeladen werden.

Was sind DDoS-Attacken? – Die Antwort bekommen Sie in unserem IT-Lexikon.

Variationen von DoS/DDoS-Angriffen

In der Regel werden drei Varianten von DoS/DDoS-Attacken voneinander unterschieden:

- Bei Attacken auf die Bandbreitensättigung ist der Router mit seinen Weiterleitungsstellen das primäre Ziel. Die DoS/DDoS-Attacken überladen sie mit einer großen Datenmenge und nehmen hierdurch die komplette Bandbreitenkapazität des zugehörigen Netzwerks in Anspruch. Moderne Angriffe auf die Bandbreitensättigung nutzen zumeist ein Botnetz, doch dazu später mehr.

- Bei DoS/DDoS-Attacken auf die Ressourcensättigung werden sämtliche Ressourcen des angegriffenen Systems aufgebraucht, indem alle Verbindungen mit ungültigen Anfragen gefüllt werden.

- Die Herbeiführung von System- und Anwendungsabstürzen ist die am einfachsten zu realisierende DoS/DDoS-Attacke. Die Angriffe nutzen hierbei Hardware- und Softwarefehler gezielt aus, um Systeme zu überlasten.

Durch große Botnetze können DDoS-Angreifer eine Vielzahl an Systemen kontrollieren und für ihre Zwecke missbrauchen. (Bild: pixabay.de/geralt)

Botnetze als Voraussetzung für DDoS-Attacken

Bei DDoS-Attacken werden Vielanfragen genutzt, um für eine gezielt herbeigeführte Überlastung einer Netzwerk-Infrastruktur zu sorgen. In der Regel werden die Anfragen über verschiedene Remote-Systeme erzeugt, die zusammen ein großes, ferngesteuertes Botnetz bilden. Meistens werden lange vor der DDoS-Attacke schon Computerwürmer auf fremden Rechnern installiert, die zusammen ein solches Botnetz bilden. Hierbei sind Backdoor-Programme in Gebrauch, mit denen die Programme kontrolliert werden. Die Schadsoftware versucht sich selbstständig zu verbreiten und so das Botnetz exponentiell zu vergrößern.

Je größer das Botnetz ist, desto heftiger ist der DDoS-Angriff und umso wahrscheinlicher ist, dass er erfolgreich verläuft. Bei der DDoS-Attacke übergibt der Angreifende den befallenen Systemen präzise Anweisungen zum Zugriff auf den Zielhost. Er bestimmt anschließend den genauen Zeitpunkt der Ausführung.

Während Botnetze, die zum Teil aus hunderttausenden Computern bestehen, ihre extremen Datenmengen an einen bestimmten Server schicken, fällt seine Performance und Verfügbarkeit drastisch ab. Schlussendlich kommt es zur gewünschten Überlastung. Dem attackierten Server ist es aufgrund der länderübergreifenden Zugriffe nicht möglich, die DDoS-Attacke durch das Sperren von IP-Adressbereichen zu beenden.

Exkurs: Die Bedeutung des „Internet of Things“ für DDoS-Attacken

Das „Internet of Things“ (IoT), also das „Internet der Dinge“, wird für DDoS-Attacken immer wichtiger. Sämtliche, mit dem Internet verbundene Geräte – Router, Kameras, Fernseher; aber auch Fahrzeuge, Kühlschränke, Uhren, Toaster oder Wearables – sind meistens durch nicht geänderte Standardpasswörter leicht zu hacken. Neben den herkömmlichen Botnets bilden sich so IoT-Botnets, mit denen seit neuestem ebenfalls DDoS-Angriffe ausgeführt werden.

Was sind Bots und Botnetze? – Die Antwort bekommen Sie in unserem IT-Lexikon.

DoS/DDoS: Angriffsarten und Angriffsformen

Es gibt unzählige DoS/DDoS-Angriffe, die auf verschiedenen Ebenen des OSI-Schichtenmodells stattfinden. Es können hierbei grob zwei Angriffsarten voneinander unterschieden werden:

- Angriffe auf der Transport- und Netzwerkebene

- Angriffe auf der Applikationsebene

Vor allem die früheren DoS/DDoS-Attacken wurden auf der Transport- und Netzwerkebene vollzogen. Die transportorientierte Netzwerkebene umfasst Layer 3 (Network Layer) und Layer 4 (Transport Layer). Angreifer stellen hierbei fehlerhafte, illegale oder legale Anfragen. Hierdurch werden Netzwerk- und Systemressourcen verbraucht und stehen tatsächlichen Nutzern nicht mehr zur Verfügung.

Angriffe, die auf höheren Ebenen wie der Applikationsebene vollzogen werden, sind ein relativ neues Phänomen. Heute schließen DDoS-Attacken häufig alle Layer bis zur Anwendungsschicht (Layer 7/Application Layer) mit ein. Die Tendenz zu Angriffen auf der Applikationsebene nimmt stetig zu. Beide Angriffsarten sind als verschiedene Angriffsformen realisierbar.

Angriffsformen von DoS/DDoS-Angriffen auf die Transport- und Netzwerkschicht

DoS/DDoS-Attacken können auf der Netzwerkebene durch große Mengen an manipulierten Datenpaketen oder durch Protokoll-Angriffe vollzogen werden. Hierzu gehören unter anderem das SYN-Flooding, das TCP-Connection-Flooding und das Tribe Flood Network (TFN). Der Smurf-Angriff und der Ping of Death sind ebenfalls bekannte Protokoll-Angriffe.

Auch DNS Amplification Attacks gehören zu den DoS-Angriffen auf der Netzwerkschicht. Weitere beliebte Angriffsformen von DDoS sind unter anderem der Stacheldraht und Trin00. Aber es gibt noch unzählige weitere, denn DDoS-Attacken werden ständig weiterentwickelt und durchgehend komplexer.

Angriffsformen von DoS/DDoS-Angriffen auf die Anwendungsschicht

Prominente Vertreter von DoS/DDoS-Attacken sind HTTP-Floods und die sogenannten Slow Attacks. Die HTTP-Flooding-Angriffe manipulieren hierbei HTTP und POST und tarnen sich als legale HTTP-Webanfragen. Die meisten Firewalls erkennen sie nicht und leiten sie an den entsprechenden Webserver weiter. Es kommt zur Überlastung.

Auch SSL-DoS-Angriffe gehören zum HTTP-Flooding. Sie simulieren SSL-Zertifikate (unter anderem durch das korrekte Durchführen eines SSL-Handshakes) und sind so in der Lage, auf einen Webserver zuzugreifen, um ihn zu überlasten.

Zu den Slow Attacks gehört unter anderem die 2009 veröffentlichte Software Slowloris. Hierbei kann mit nur einem Rechner mit minimaler Verwendung von Netzwerkressourcen ein ganzer Webserver überlastet werden.

Auch DNS-Floods zählen zu den DoS-Angriffen auf die Anwendungsebene. Anfragen zielen hierbei auf das Domain Name System (DNS) ab. Der DNS-Service der Zielanwendung wird überlastet und kann keine DNS-Anfragen, also auch Domainnamen nicht mehr beantworten. Eine solche DDoS-Attacke wurde beispielsweise 2016 gegen eine Reihe internationaler Banken durchgeführt.

Immer häufiger werden DDoS-Angriffe im Internet als illegale Services angeboten und als solche auch gebucht. (Bild: pixabay.de/bru-no)

Ziele von DDoS-Attacken

DDoS-Attacken werden von Cyberkriminellen über „DDoS-for-hire“-Plattformen vielfach zum Kauf angeboten und können gebucht werden, um Konkurrenten zu schädigen oder die Internetpräsenz von unliebsamen Organisationen auszuschalten. Vielfach werden DDoS-Angriffe mit der Absicht durchgeführt, den Betreiber des Webservers zu erpressen bzw. von ihm eine Leistung einfordern zu können.

Ursprünglich wurden DDoS-Angriffe vor allem als Protestaktionen und Vandalismus genutzt. Heute verschwimmen die Grenzen zunehmend. Nicht immer ist klar, welche Ziele DDoS-Angreifer konkret verfolgen.

Wie der Sicherheitsbericht (Sommer 2018) von Akamai zeigt, wurde zwischen Herbst 2017 und April 2018 fast 40 Prozent des Traffics in der Tourismusbranche von Bots generiert und hierbei eine Vielzahl an DDoS-Angriffen vermerkt, die sich gegen Kreuzfahrtschiffe, Airlines und Hotels richteten. Bei diesen Angriffen sind beispielsweise Unternehmensschädigungen aus Konkurrenzgründen, aus Protest oder aber auch einfach als Vandalismus denkbar.

Folgen von DDoS-Attacken

Für Unternehmen jeder Branche und Größe stellen Hackerangriffe wie DDoS-Attacken und mögliche Folgeangriffe eine akute und hochgradig betriebsschädigende Gefahr dar. Nicht nur, dass es durch die Ausfallzeiten auch zu wirtschaftlichen Schäden wie Umsatzausfällen kommt, auch die Imageschäden und Reputationseinbußen sind erheblich.

Ist Ihr Unternehmen womöglich sogar über einen längeren Zeitraum offline, hinterlässt es bei vielen Kunden den Eindruck, dass es Sie bereits „nicht mehr gibt“. Auch ist es potentiellen Neukunden nicht möglich, auf Ihr Angebot zuzugreifen oder Sie zu kontaktieren.

Doch womöglich ist die DDoS-Attacke nur ein Ablenkungsmanöver für einen anderen Cyberangriff. Ihre Arbeitsrechner sind gefährlicher Schadsoftware ausgesetzt und Ihre sensiblen Firmen- und Kundendaten sind durch Datendiebstahl, Erpressungsakte und Löschungen gefährdet.

Verbessern Sie die Sicherheit Ihrer IT-Infrastruktur

Schützen Sie Ihre sensiblen Systeme vor gefährlichen DDoS-Angriffen – die Dienstleister des IT-SERVICE.NETWORK sind für Sie da!

Jetzt Kontakt aufnehmen!DDoS-Schutz und DDoS-Mitigation

Egal, aus welchen Gründen ein DDoS-Angriff gegen Ihr Unternehmen durchgeführt wird, die Schäden können erheblich sein. Der Schwerpunkt von DDoS-Angriffen hat sich von der transportorientierten Netzwerkebene auf die Anwendungsebene verlagert, wodurch Angriffe schwieriger festzustellen sind. Auch der Umfang und die Komplexität und Frequenz von DDoS-Attacken nehmen stetig zu.

Sie sollten in der Lage sein, alle und nicht nur die neuesten DDoS-Angriffe abzuwehren, da alle Angriffe Ihrem Unternehmen erheblich schaden. Gerade kleine und mittelgroße Unternehmen sind beliebte Ziele von erpresserischen DDoS-Angriffen, da sie auf die stete Verfügbarkeit im Internet angewiesen sind. Dennoch schützen viele Unternehmen ihre sensiblen Serversysteme gar nicht oder nicht angemessen. Auch für kleine und mittelständische Unternehmen gibt es einen hochwertigen und dennoch bezahlbaren DDoS-Schutz.

DDoS-Schutz durch Skalierbarkeit

Auf eine gute Skalierbarkeit des Webservers sollte beim Webhosting stets geachtet werden. Nur so können Sie im Notfall rechtzeitig reagieren. Skalierbarkeit ist zudem nicht nur in Bezug auf DDoS-Angriffe wichtig, sondern auch, um einem großen Ansturm an tatsächlichen Besuchern gerecht zu werden. Es gilt jedoch zu bedenken, dass es nahezu unmöglich seien dürfte, eine entsprechend skalierte Infrastruktur als alleinige Gegenreaktion zu DDoS-Attacken zu entwickeln.

Ihr IT-Dienstleister für einen optimalen DDoS-Schutz

Nicht selten haben DDoS-Attacken Erfolg, weil die IT-Systeme von Unternehmen nicht auf dem neuesten Stand oder sogar fehlerhaft eingerichtet sind. Die fehlende Aktualisierung führt ebenso wie eine inkorrekt ausgeführte Wartung zu erheblichen Sicherheitslücken.

Kontaktieren Sie einen kompetenten und regionalen IT-Dienstleister und erfahren Sie, wie Sie für einen optimalen Schutz Ihrer IT-Systeme sorgen. Nutzen Sie den umfassenden Service des Server-Managements und übergeben Sie Ihren Server an einen IT-Dienstleister des IT-SERVICE.NETWORK. Nutzen Sie vielfältige Services zur IT-Sicherheit und konzentrieren Sie sich ganz auf Ihr Kerngeschäft.

Checkliste: Tipps für einen optimalen DDoS-Schutz im Überblick

- Informieren Sie sich und Ihr Unternehmen. Wenn Sie in Ihrem Unternehmen einen IT-Administrator oder sogar eine eigene IT-Abteilung haben, ist es sinnvoll, Absprache über den vorhandenen DDoS-Schutz zu halten. Kümmern Sie sich selbst um Ihre IT, dann sollten Sie mit einem regionalen IT-Dienstleister abklären, wie Sie Ihr Unternehmen sicherer gestalten und was Sie im Fall einer DDoS-Attacke tun können.

- Sorgen Sie für eine optimale IT-Sicherheit in Ihrem Unternehmen.

- Sichern Sie Ihre Daten für den Fall einer Folgeattacke ab, verschlüsseln Sie sie optimal und erstellen Sie ein Backup Ihrer Daten.

- Stellen Sie sicher, dass Ihre IT-Systeme effektiv vernetzt sind.

- Ihre Betriebssysteme und Programme sollten stets auf dem neusten Stand sein.

- Sorgen Sie für eine gute Skalierbarkeit Ihrer IT-Infrastruktur.

- Erstellen Sie einen Notfallplan, den Ihr Unternehmen befolgt, wenn Ihre Internetpräsenz (temporär) nicht mehr verfügbar ist. Stellen Sie sicher, dass Sie im Ernstfall Ihre Kontakte wie Kunden und Partner informieren können.

Beispiele von DDoS-Attacken

Namhafte Unternehmen wie Amazon, Yahoo! und eBay wurden Opfer von DDoS-Attacken. Aber auch zahlreiche kleine und mittelständische Unternehmen sind bereits Opfer von DDoS-Angriffen geworden. Der bis 2018 größte durchgeführte DDoS-Angriff war mit 1,2 Terabit pro Sekunde gegen den bekannten DNS-Dienstleister Dyn gerichtet. Services wie Twitter, Netflix, Airbnb und Spotify waren nicht verfügbar, da sie Services von Dyn nutzen.

Im Februar 2018 wurde die größte bisher bekannte DDoS-Attacke, die sogenannte „Memcached Amplification Attack“, gegen die Software-Entwicklungsplattform GitHub durchgeführt. Mit 1,35 Terabit pro Sekunde gingen die Angreifer gegen die Plattform an. Mithilfe von Akamai wurde der Angriff nach wenigen Minuten abgewehrt, er ist eines der zentralen Themen im aktuellen (Stand Sommer 2018) Sicherheitsbericht.

Der „State of the Internet Security“-Report von Akamai zeigt: DDoS-Angriffe im Vergleich von Sommer 2018 zu Sommer 2017. (Ausschnitt aus dem Bericht)

Die momentane Entwicklung von DDoS-Attacken

Die durchschnittliche Größe von DDoS-Angriffen stieg nach dem „State of the Internet“-Sicherheitsbericht von Akamai im letzten Jahr kontinuierlich an und liegt mittlerweile (Stand 2018) bei ca. 1,4 GB/s. Oftmals sind DDoS-Attacken an andere Angriffe gekoppelt.

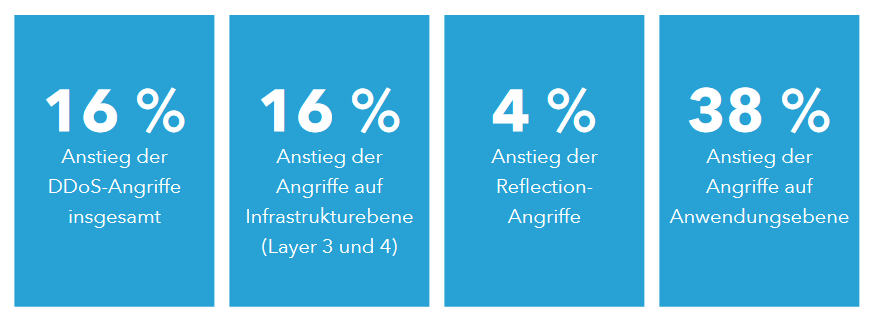

Überdies ist ein allgemeiner Anstieg von DDoS-Angriffen von 16 Prozent zu vermerken. Auch hält der Report fest, dass DDoS-Angriffe mit einem Anstieg von 38 Prozent zum Vorjahr vermehrt auf der Anwendungsebene (Layer 7) stattfinden, seltener auf der Netzwerk- oder Transportebene (Layer 3 und 4). Eine DDoS betreffende Ergänzung zum Sicherheitsbericht findet sich im Blog von Akamai.

Schreiben Sie einen Kommentar

* = Pflichtfelder

Bitte beachten Sie unsere Datenschutzerklärung