Lange Zeit ist es um den Trojaner Qbot (auch: Qakbot) ruhig geblieben. Internationale Strafverfolger konnten das Quakbot-Botnetz 2023 außer Gefecht setzen, doch der Erfolg war nur von kurzer Dauer.

Wir erklären, was es mit Qakbot auf sich hat, welche aktuellen Entwicklungen es gibt und wie sich Unternehmen schützen können.

Katz-und-Maus-Spiel mit den Cybergangstern

Strafermittlungsbehörden auf der ganzen Welt arbeiten unermüdlich daran, Gruppierungen aus dem Cybercrime das Handwerk zu legen. Das ist allerdings gar nicht so einfach, denn: Mit jeder Entwicklung neuer Sicherheitstechnologien und -strategien zur Bekämpfung von Cyberkriminalität passen sich Cyberkriminelle an, indem sie noch ausgeklügeltere Methoden zur Umgehung dieser Maßnahmen entwickeln. Das Ergebnis ist ein regelrechtes Katz-und-Maus-Spiel durch das World Wide Web.

Diese Dynamik zwingt beide Seiten zu ständiger Wachsamkeit und Innovation. Während Behörden fortschrittliche Techniken und internationale Kooperationen nutzen, um Cyberbedrohungen zu neutralisieren, suchen Cyberkriminelle ständig nach Schwachstellen in neuen Technologien und Sicherheitsprotokollen.

Für ein solches Wechselspiel gibt es so einige Beispiele. In jüngster Zeit war die LockBit-Bande ein besonders prominenter Fall. Aber auch Qbot beziehungsweise Qakbot ist und bleibt ein zäher Brocken für die internationalen Strafverfolger – wie sich im März 2025 wieder zeigt.

Die Schadsoftware Qakbot ist 2008 erstmals entdeckt worden und wird auch 2024 immer noch von Cyberkriminellen eingesetzt. Bild: Pexels/Alena Darmel

Was ist QBot / Was ist Qakbot?

Qbot oder auch Qakbot ist eine Schadsoftware, die urspürglich im Jahr 2008 entdeckt worden ist. Es handelt sich um einen Trojaner, der vor allem mit dem Ziel entwickelt wurde, sensible Informationen zu stehlen – darunter Bankdaten, Anmeldedaten und andere persönliche Informationen, die sich auf infizierten Computern gegebenenfalls abgreifen lassen.

Über die Jahre ist Qakbot kontinuierlich weiterentwickelt worden und hat zusätzliche Fähigkeiten erhalten. Der modulare Aufbau der Schadsoftware ermöglicht es den Hintermännern, Anpassungen vorzunehmen und neue Funktionalitäten zu integrieren. Qakbot ist beispielsweise in der Lage, sich selbstständig in einem Netzwerk zu verbreiten. Qakbot kann auch als Keylogger eingesetzt werden, sodass sich Tastatureingaben protokollieren und dadurch Passwörter und sensible Daten ausspionieren lassen.

Und: Qakbot bringt eine Botnet-Funktionalität mit. Sprich: Infizierte Computer können Teil eines Botnetzes werden, das von den Cyberkriminellen ferngesteuert wird, um koordinierte Angriffe oder Spam-Kampagnen durchzuführen.

Funktionen von Qakbot im Überblick

Die Erklärung für den langfristigen Erfolg von Qakbot liefert der enorme Funktionsumfang, den der Trojaner aufweist. Sicherheitsexperten bezeichnen den Trojaner daher auch als Schweizer Taschenmesser. Zu den Funktionen gehören folgende:

- Der Trojaner ist als Keylogger in der Lage, Informationen von infizierten Rechnern abzugreifen, darunter Passwörter, E-Mails, Kreditkartendaten und mehr.

- Qbot kann die Installation anderer Malware auf infizierten Rechnern vornehmen und dadurch auch Lösegeld-Forderungen möglich machen.

- Der Trojaner Qbot kann einen Bot-Controller dazu befähigen, sich mit dem Computer des Opfers zu verbinden (auch wenn das Opfer eingeloggt ist), um von der IP-Adresse des Opfers aus Bankgeschäfte zu tätigen.

- E-Mail-Verläufe des Benutzers können aus dem Outlook-Client gestohlen und auf die Server der Cyberkriminellen hochgeladen werden. Über diese Threads versuchen die Cyberkriminellen dann, die Malware weiter per E-Mail zu verbreiten und somit auch die PCs der Kontakte zu infizieren.

Besonders der letzte Punkt erweist sich als gefährlich. Stellen Sie sich einmal vor, Sie erhalten eine E-Mail von einem Kollegen, die einen bereits zwischen Ihnen bestehenden E-Mail-Verlauf weiterführt. Gehen wir davon aus, dass diese neue Nachricht einen bösartigen Anhang enthält. Wie skeptisch sind Sie in diesem Szenario beim Öffnen des Anhangs? Vermutlich nicht besonders.

Der Schlag gegen das Qakbot-Botnet war nur kurzzeitig von Erfolg gekrönt. Bild: Pexels/Sai Krishna

Trojaner ist in Wellen aktiv

Sicherheitsexperten haben Qakbot schon seit langer Zeit im Visier. Sie versuchen, die Cyberkriminellen im Schach zu halten, indem sie deren Techniken und Methoden untersuchen und die Hersteller von Sicherheitslösungen informieren, sodass diese ihre Lösungen daran anpassen. Gleichzeitig arbeitet auch die Cybercrime-Gruppe hinter Qakbot stetig daran, die Schadsoftware weiterzuentwickeln – damit die Sicherheitslösungen sie nicht mehr erkennen können.

Daher scheinen die Angriffe mit Qakbot auch in Wellen zu erfolgen: Von März bis 2020 beispielsweise ließ sich weltweit eine massive Angriffskampagne beobachten, danach schien die Welle an Qbot-Infektionen abzuflauen – aber nur um Ende Juli 2020 wieder so richtig ins Rollen zu geraten. Und zwar mit noch mehr Wucht, denn dieses Mal wurde Qakbot über das berüchtigte Emotet–Botnetz verteilt.

Das war auch der Grund dafür, dass Qbot im August 2020 erstmals in die Top Ten der gefährlichsten Malware-Arten oder auch -Gruppierungen aufgestiegen ist. Das ist inzwischen aber schon eine ganze Weile her. Daher stellt sich die Frage: Wie sieht die Lage aktuell aus?

Qakbot: erst weg, dann wieder zurück

Im August 2023 ist es dem FBI gemeinsam mit internationalen Strafverfolgern aus Deutschland, Frankreich, Lettland, den Niederlanden, Rumänien, den USA und dem Vereinigten Königreich gelungen, das Qakbot-Botnetz – zumindest kurzzeitig – außer Gefecht zu setzen. Bei der Aktion verschafften sich die Strafverfolger Zugang zur Qakbot-Infrastruktur und konnten dabei 700.000 infizierte Computer ausmachen.

Die Cyberkriminellen hatten diese Computer als Teil einer Command-and-Control-Infrastruktur genutzt und darüber Attacken auf Unternehmen auf der ganzen Welt ausgeführt. Mit Hilfe eines Uninstallers konnten die Ermittler die Malware von den infizierten Geräten entfernen und die Installation weiterer Schadsoftware verhindern.

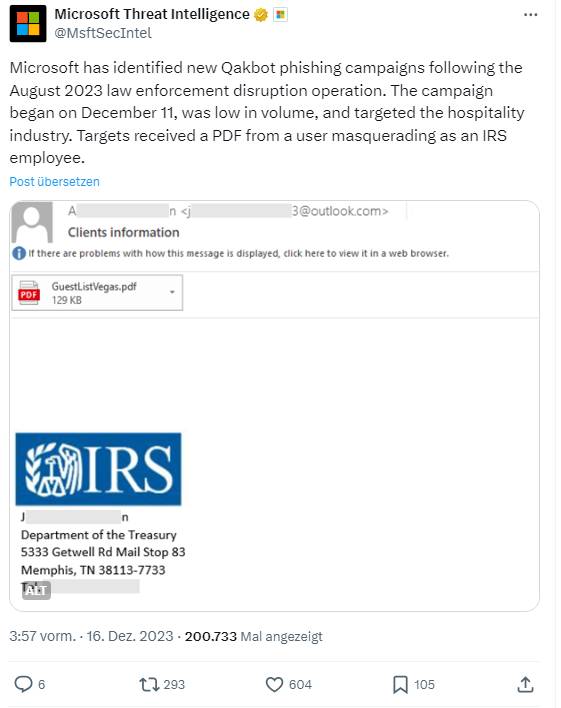

Der Erfolg war aber scheinbar nur von kurzer Dauer: Schon im Dezember 2023 war Qakbot mit einer neuen Phishing-Kampagne wieder aktiv, wie das Threat-Intelligence-Team von Microsoft entdeckt hat. Sicherheitsforscher gingen damals davon aus, dass das Botnet vor der Wiederauferstehung stehen könnte. Aber falsch gedacht!

Laut dem Sicherheitsteam von Microsoft ist Qakbot mit einer neuen Phishing-Kampagne aktiv. Bild: Screenshot X

Qakbot: lange Zeit Stille, jetzt wieder da

Tatsächlich kam es zu einer längeren Ruhephase: Von März 2024 bis Anfang April 2025 war kaum etwas mehr vom Trojaner zu hören. Dann aber ist der Qakbot-Trojaner wieder aufgetaucht – diesmal in neuer, besonders perfider Form. IT-Sicherheitsforscher von Darkatlas haben entdeckt, dass Cyberkriminelle Qakbot jetzt mithilfe gefälschter Captchas verbreiten. Die Opfer werden dabei durch scheinbar harmlose „Ich bin kein Roboter“-Abfragen zur Interaktion verleitet. Ein Klick darauf kopiert im Hintergrund schadhaften Code in die Zwischenablage und zeigt anschließend eine vermeintliche Anleitung zur „Verifikation“, die in Wahrheit zur Ausführung des Codes führt.

Das Skript nutzt Windows Powershell, um ein Malware-Paket von einer beliebigen URL herunterzuladen, zu entpacken und auszuführen. Der Einsatz zufälliger Domains und verschleierter Befehle erschwert dabei die Erkennung erheblich. Zwar sind gefälschte Captchas nicht neu, doch die Kombination aus Benutzerinteraktion und geschickt getarnter Codeausführung macht diese Kampagne besonders gefährlich. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat bereits vor dieser Masche gewarnt. Wir dürfen gespannt sein, was diese aktuelle Kampagne langfristig für die Rückkehr des Qakbot-Trojaners bedeutet.

Investieren Sie in Ihre IT-Sicherheitsarchitektur!

Für Unternehmen auf der ganzen Welt heißt das: Von der Qakbot-Bande geht erneut akute Gefahr aus – und das mit neuen, besonders raffinierten Methoden. Die aktuelle Kampagne nutzt gefälschte Captchas, um Schadcode per Powershell auszuführen – ganz ohne klassischen E-Mail-Anhang. Umso wichtiger ist ein umfassendes Sicherheitskonzept, das weit über den Schutz vor Anhängen hinausgeht. Setzen Sie auf starke Anti-Malware-Lösungen, halten Sie Ihre Systeme aktuell und sichern Sie sich zusätzlich durch ein zuverlässiges Backup-Management ab.

Ebenso entscheidend ist die Sensibilisierung Ihrer Mitarbeiter: Schulen Sie das Bewusstsein dafür, dass auch vermeintlich harmlose Webseiten oder scheinbar vertrauenswürdige Absender gefährlich sein können. Sie benötigen Unterstützung bei der Entwicklung eines lückenlosen IT-Sicherheitskonzepts oder beim Thema Security Awareness? Die Experten aus dem IT-SERVICE.NETWORK stehen Ihnen gerne zur Seite. Nehmen Sie Kontakt auf!

Weiterführende Informationen:

CECKPOINT, heise, heise, it-daily, heise

Zur besseren Lesbarkeit verwenden wir im Text die männliche Form. Gemeint sind jedoch immer alle Geschlechter und Geschlechtsidentitäten.

Schreiben Sie einen Kommentar

* = Pflichtfelder

Bitte beachten Sie unsere Datenschutzerklärung