Achtung: Spionageangriffe auf deutsche Unternehmen! Das Bundesamt für Verfassungsschutz (BfV) warnt vor den kriminellen Aktivitäten der Cybergang APT27. Zum Einsatz kommt die Schadsoftware HyperBro.

Wir erklären, was es mit der Warnung auf sich hat und wie sich Unternehmen schützen können.

Spionageangriff auf deutsche Wirtschaft

Warum selbst forschen und entwickeln, wenn man doch viel einfacher die Ideen von anderen übernehmen kann? Diese Frage bildet sozusagen die Grundlage für sämtliche Aktivitäten im Bereich der Wirtschaftsspionage. Dabei werden gezielt Unternehmensgeheimnisse ausgekundschaftet – in der Hoffnung, fremde Produkte und Ideen später kopieren und sich im (weltweiten) Wettbewerb einen Vorteil verschaffen zu können.

In früheren Zeiten war es eine recht komplizierte Angelegenheit für Wirtschaftsspione, an die entsprechenden Informationen zu gelangen. Sie mussten Unternehmen und Einrichtungen dazu gezielt infiltrieren, was durchaus lange Zeit dauern konnte. Das digitale Zeitalter hat dann eine wesentlich einfachere Variante der Wirtschaftsspionage hervorgebracht: die Cyberspionage. Hierfür braucht es „nur“ gewisse Hacking-Kenntnisse, um sich Zugang zu sensiblen Systemen und Informationen zu verschaffen.

Schon seit dem Jahr 2005 beobachtet das Bundesinnenministerium zielgerichtete Cyberspionageangriffe nicht nur auf Unternehmen. Immer wieder kommt es dabei auch zu regelrechten Angriffswellen. Aktuell warnt das Bundesamt für Verfassungsschutz (BfV) wieder vor so einer Welle: Deutsche Unternehmen sind das Ziel der Spionageattacken.

Auch bei Twitter warnt das Bundesamt für Verfassungsschutz vor den Cyberangriffen. Bild: Screenshot Twitter

Verfassungsschutz warnt: Cybergruppe ATP27 greift an

Spezifisch warnt das Bundesamt für Verfassungsschutz vor einer Cyberspionagekampagne, die wohl schon seit März 2021 läuft und in den vergangenen Wochen noch einmal vermehrt auf deutsche Wirtschaftsunternehmen abzielt. Hinter der Kampagne soll die Hackergruppierung APT27 stecken. Die Gruppe soll seit 2010 aktiv sein, aus China stammen und auch unter dem Namen „Emissary Panda“ bekannt sein. Laut SPIEGEL-Informationen scheinen vor allem Unternehmen aus den Bereichen Pharma und Technologie im Visier der Angreifer zu sein.

Der Verfassungsschutz geht in seinem „Cyberbrief 01/2022“ davon aus, dass es die Angreifer vor allem auf Geschäftsgeheimnisse und geistiges Eigentum abgesehen haben. Zudem sei es möglich, dass zusätzlich die Netzwerke der (Unternehmens-)Kunden anvisiert werden. Darüber hinaus sei es auch möglich, dass zusätzlich auf die Netzwerke von Dienstleistern abgezielt wird, um Supply-Chain-Angriffe zu initiieren.

Auch Angriffe auf Dritte möglich

Aber wie würde so ein zusätzlicher Angriff auf (Unternehmens-)Kunden aussehen? Zur Veranschaulichung ein kurzes Beispiel. Die Angreifer könnten zunächst Unternehmen X angreifen und dessen Netzwerk infiltrieren. Einmal im Netzwerk angekommen, wäre es möglich, die E-Mail-Postfächer der Mitarbeiter auszuspionieren. Auf diese Weise könnten sich recht problemlos die E-Mail-Adressen von Geschäftspartnern herausfinden lassen.

In einem weiteren Schritt wäre es anschließend möglich, aus den legitimen E-Mail-Postfächern des infiltrierten Unternehmens E-Mails an die Adressen von Geschäftskontakten zu versenden, in deren Anhang wiederum Schadsoftware versteckt ist. Öffnet der Empfänger völlig unbedarft den Anhang des eigentlich vertrauenswürdigen Kontakts, gelangt die Malware auch in dessen System und infiltriert es.

Der Verfassungsschutz warnt vor Angriffen der Gruppe APT27. Bild: Pexels/Sora Shimazaki

ATP27 nutzt Schadsoftware HyperBro

Die Hackergruppe ATP27 nutzen für ihre Angriffe Schwachstellen in der Software Zoho Manage Engine ADSelfService Plus (CVE-2021-40539) sowie in den Software-Versionen Microsoft Exchange Server 2013, 2016 und 2019 als Einfallstor aus (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 und CVE-2021-27065).

Insbesondere die Exchange-Sicherheitslücken sind bereits seit Monaten bekannt und können mit den längst zur Verfügung gestellten Sicherheitsupdates sehr einfach geschlossen werden. Aber: Viele Unternehmen schieben die Ausführung von Updates gern auf die lange Bank. Damit riskieren sie allerdings, das Ziel von gezielten Angriffen wie diesem zu werden.

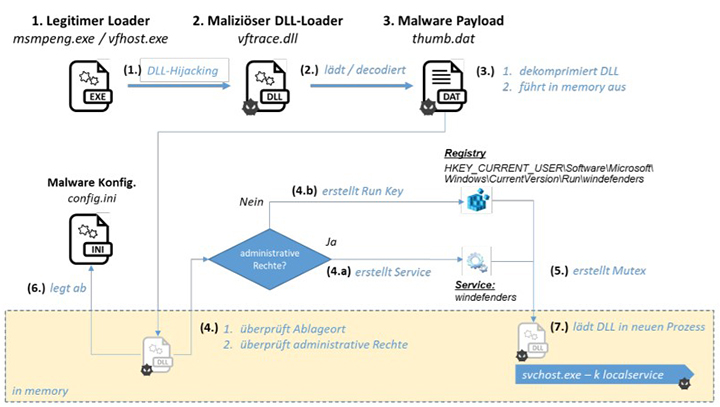

So wie in dem aktuellen Beispiel. Über die bekannten Schwachstellen schleusen die Angreifer in diesem Fall das Remote-Access-Tool (RAT) HyperBro ein – eine Schadsoftware, mit der sie sich im angegriffenen Netzwerk festsetzen und es ausforschen können. Wie diese Infektion genau vonstatten geht, beschreibt das BfV in seinem Schreiben mit ausführlichen technischen Details.

Verfassungsschutz: So schützen sich Unternehmen

Wichtig zu wissen ist für Unternehmen vor allem: Der Verfassungsschutz rechnet damit, dass diese Angriffswelle auf die deutsche Wirtschaft weiter anhalten wird. Dass die Gefahr durchaus groß ist, zeigen SPIEGEL-Recherchen, laut denen einzelne Attacken auch schon erfolgreich und Daten abgeflossen sein sollen.

Das BfV ruft Unternehmen daher dazu auf, bestehende Sicherheitslücken umgehend mit den entsprechenden Updates zu schließen. Unser Tipp: Durch das Patch-Management eines professionellen IT-Dienstleisters lassen sich derartige Sicherheitsupdates unmittelbar nach ihrer Veröffentlichung auch automatisiert auf die Geräte aller Mitarbeiter ausspielen, wodurch bekannte Sicherheitslücken zuverlässig geschlossen werden.

Außerdem empfiehlt der Verfassungsschutz Unternehmen, die eigenen Systeme proaktiv auf eine bereits erfolgte Infektion zu untersuchen. Dadurch sollen sich auch weiterführende Angriffe auf Unternehmenskunden verhindern lassen. Wie sich eine solche Infektion nachweisen lässt, beschreibt das BfV ebenfalls im „Cyberbrief 01/2022“. Zu den darin genannten Indikatoren gehören unter anderem drei IP-Adressen, die zu den Servern gehören sollen, von denen aus die Angreifer die Schadsoftware HyperBro aus der Ferne steuern.

Das BfV stellt den Ausführungsprozess von HyperBro mit dieser Grafik dar. Quelle: Bundesamt für Verfassungsschutz

IT-Fachleute unterstützen Unternehmen

Sie wissen nicht, wie Sie aus dem Fachchinesisch im „Cyberbrief 01/2022“ schlau werden und die Prüfung auf eine Infektion durchführen können? Vielleicht haben Sie in Ihrem Unternehmen keine eigene IT-Abteilung, die sich mit dieser Thematik beschäftigen kann? Dann wenden Sie sich doch an einen professionellen IT-Dienstleister, der Ihnen nicht nur in dieser speziellen Angelegenheit weiterhelfen kann, sondern Unternehmen auch mit vielen anderen IT-Services unterstützt. Die Experten aus dem IT-SERVICE.NETWORK helfen Ihnen beispielsweise gern.

Auf Wunsch übernehmen die IT-Dienstleister aus unserem Netzwerk auch das Patch-Management für Ihr Unternehmen. Damit spielen sie neue (Sicherheits-)Updates sofort aus, sobald sie von den Herstellern zur Verfügung gestellt werden. Das passiert ganz automatisch und zu Zeiten, in denen Sie und Ihre Mitarbeiter nicht bei der Arbeit gestört werden. Hört sich interessant an? Dann nehmen Sie Kontakt auf und informieren Sie sich!

Weiterführende Links:

BfV – „Cyberbrief 01/2022“, SPIEGEL

Schreiben Sie einen Kommentar

* = Pflichtfelder

Bitte beachten Sie unsere Datenschutzerklärung