Die Presse bezeichnet Clop schon als den „Schrecken des deutschen Mittelstands“. Ein Grund dafür ist, dass die Gruppe hinter der Clop-Ransomware deutlich mehr Phishing-Attacken fährt als die meisten anderen Gruppen von Cyberkriminellen und damit auf die Schwachstelle Mensch abzielt.

Wir erklären, warum die auch als Fin11 bekannte Ransomware für Unternehmen so gefährlich ist.

Dieser Beitrag im Überblick:

- Clop: viele Unternehmen machen Bekanntschaft

- Was ist Clop?

- Warum ist Clop etwas Besonderes?

- Deutscher Mittelstand im Fokus der Gruppe

- Wie kann man sich vor Clop schützen?

- Update vom 18.06.2021: Schlag gegen Clop-Bande gelungen

- Update vom 09.06.2023: Clop greift weiter Unternehmen an

- Update vom 29.06.2023: Clop-Bande nennt Opfernamen

Clop: viele Unternehmen machen Bekanntschaft

Sollte Ihnen der Begriff „Clop“ noch nicht geläufig sein, dürfen Sie sich an dieser Stelle erst einmal glücklich schätzen. Denn dann ist Ihrem Unternehmen bislang vermutlich die unliebsame Bekanntschaft erspart geblieben. Es ist allerdings gut möglich, dass es nur eine Frage der Zeit ist, bis Clop auch in Ihrem Unternehmen anklopft – und zwar mit einer guten Tarnung.

An dieser Stelle schwirren Ihnen möglicherweise einige Fragen durch den Kopf. Was ist Clop denn eigentlich? Wie sieht so ein digitales Anklopfen aus? Worauf müssen Sie sich im Falle des Falles gefasst machen? Und gibt es eine Möglichkeit, wie Sie sämtliche Zugänge zu Ihrem Unternehmen rechtzeitig verriegeln können?

Ernste Gesichter gibt e s bei der Bekanntschaft mit Clop. Bild: Pexels/David McEachan

Was ist Clop?

Clop (auch: Cl0p) ist eine Ransomware, die mindestens seit dem Frühjahr 2019 im Umlauf ist. Entdeckt wurde sie am 8. Februar 2019 von Michael Gillespie, der sich auf seinem Twitter-Profil als „Ransomware-Jäger“ bezeichnet. Im Jahr 2020 gehörte der Erpressertrojaner, der eine Variante der Ransomware CryptoMix ist, zu den Top 5 der aktivsten Schadprogramme.

Clop ist inzwischen aber auch eine Erpresser-Website, auf der die Namen der erfolgreich angegriffenen Unternehmen sowie teilweise auch erbeutete Daten veröffentlicht werden. Dahinter steckt eine Gruppe von Cyberkriminiellen, die auch als Lace Tempest bekannt ist oder aber auch als Clop-Bande bezeichnet wird.

Offenbar sind deutsche Unternehmen besonders im Fokus der Erpressergruppe hinter Clop. Anvisiert werden dabei insbesondere diejenigen Unternehmen, deren Existenz extrem gefährdet wird, wenn wichtige – oder sogar sämtliche – Unternehmensdaten verschlüsselt sind und es durch die Ransomware-Attacke zu einem Betriebsstillstand kommt. Denn: Diese gehen häufig lieber direkt auf die Lösegeldforderung ein, anstatt wertvolle Zeit zu verlieren.

So läuft die Attacke ab

Die Attacke beginnt, wie so häufig bei Ransomware, mit einer Phishing-Mail. Die Gefahr verbirgt sich in Ihrem Anhang. Öffnet ein Mitarbeiter diesen Anhang und tätigt darin nur einen falschen Klick, ist das Unglück passiert. Die Clop-Ransomware beginnt damit, ausgewählte Windows-Prozesse und -Dienste zu beenden. Ebenso werden offene Dateien geschlossen, mit dem Ziel, sie einfacher verschlüsseln zu können.

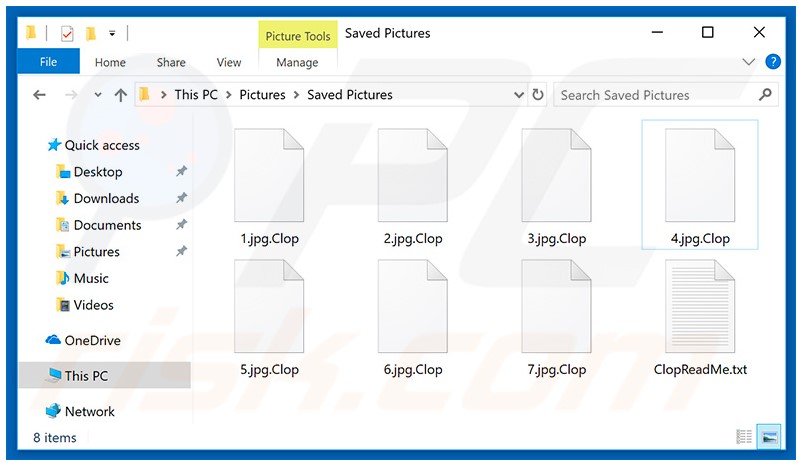

Dazu hängt Clop die Erweiterung „.Clop“ (manchmal auch „.ciop“) an jede Datei und hinterlässt eine Lösegeldnotiz mit dem Namen „ClopReadMe.txt“ in jedem Ordner. Zum Einsatz kommt hier ein sogenannter RSA-Verschlüsselungsalgorithmus. Die zugehörigen Schlüssel werden auf einem versteckten Server hinterlegt, fern jeglicher Zugriffsmöglichkeit durch das Opfer. In der Lösegeldnotiz heißt es dann, dass das gesamte Netzwerk befallen sei. Und weiter: Nur durch die Zahlung eines Lösegelds wird die Entschlüsselung ermöglicht.

Verschlüsselte Dateien mit der Erweiterung „.Clop“. Bild: PC risk

Warum ist Clop etwas Besonderes?

Dieses Vorgehen ist auch von anderen Ransomware-Arten bekannt. Dennoch ist Clop etwas Besonderes. Den Platz in den Top 5 der aktivsten Schadprogramme hat sich die Ransomware vor allem durch die ungewöhnlich hohe Anzahl an versendeten Phishing-Mails erarbeitet. Diese hohe Zahl erklärt sich dadurch, dass die Erpressergruppe ausschließlich auf die „Schwachstelle Mensch“ abzielt, anstatt auch technische Sicherheitslücken auszunutzen, wie es bei anderen Malware-Arten häufig der Fall ist.

Diese ungewöhnlich hohe Anzahl der Attacken hat auch die US-Sicherheitsfirma Fire Eye zur Kenntnis genommen. Fire Eye gibt besonders gefährlichen Ransomware-Erpressern eigene Bezeichnungen, die sich jeweils aus der Abkürzung „Fin“ (für „financial“) und einer fortlaufenden Nummerierung zusammensetzen. 2017 ist mit Fin10 zuletzt eine Gruppe dazu gekommen. Clop hat es im Herbst 2020 zu einer eigenen Bezeichnung gebracht und ist daher inzwischen auch als Fin11 bekannt.

Es gibt aber noch eine weitere Besonderheit: Die Erpressergruppe Clop stellt ungewöhnlich hohe Lösegeldforderungen an die von einem Befall betroffenen Unternehmen. Aber dazu später mehr.

Deutscher Mittelstand im Fokus der Gruppe

Wie bereits erwähnt, hat die Erpressergruppe, die irgendwo in der ehemaligen Sowjetrepublik vermutet wird, bei Ihren kriminellen Unternehmungen offenbar besonders deutsche Unternehmen in ihr Herz geschlossen. Warum? Darüber lassen sich erst einmal nur Vermutungen anstellen. Eine davon ist, dass viele heimische Unternehmen im internationalen Vergleich finanziell gut gestellt sind und dadurch besonders hohe Lösegeld-Einnahmen versprechen.

Keine Vermutung, sondern eine von Experten immer wieder bestätigte Tatsache ist dagegen, dass vielen kleinen und mittelständischen Unternehmen in Deutschland gar nicht bewusst ist, wie attraktiv sie für Cyberkriminelle tatsächlich sind. Sie wägen sich im großen Feld des Mittelstands in Sicherheit und vernachlässigen die Cybersicherheit ihrer Netzwerke.

Die Strategie der Clop-Gruppe geht jedenfalls auf. 2020 waren mindestens acht mittelständische Unternehmen betroffen. Die Dunkelziffer ist wahrscheinlich deutlich größer, denn viele Opfer versuchen aus Reputationsgründen das Bekanntwerden einer Attacke zu vermeiden.

Software AG: Lösegeldforderungen in Rekordhöhe

Im Oktober 2020 hat es die Software AG getroffen. Das Unternehmen beschäftigt 5.000 Mitarbeiter und liefert eine Vielzahl an Business-Infrastruktur-Produkten an Unternehmen in mehr als 70 Ländern. Das englischsprachige CPO Magazine schätzt, dass etwa 70 Prozent der sogenannten Fortune-1.000-Unternehmen mindestens eines der Software-Tools des Unternehmens nutzt.

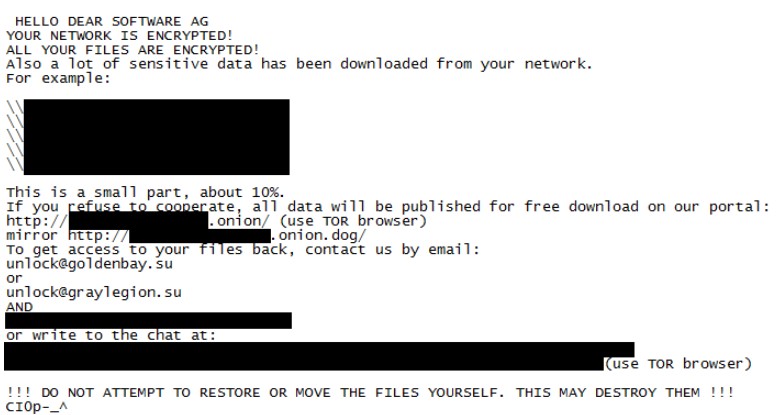

Bei dem Ransomware-Angriff am 3. Oktober 2020 wurden Unternehmensdaten aber nicht nur verschlüsselt, sondern zusätzlich kopiert. Insgesamt sollen etwa ein Terabyte an Daten gestohlen worden sein, darunter sowohl hochsensible Daten von Mitarbeitern – zum Beispiel Passnummern, Scans von Lichtbildausweisen, Gesundheitsdaten, E-Mails, und Kontaktlisten – als auch vertrauliche Dateien aus dem internen Netzwerk der Software AG. Also reichlich Druckmittel für die Erpresser.

Dementsprechend hoch fiel auch die Lösegeldforderung aus: 20 Millionen Dollar. Diese Summe ist eine der höchsten, die jemals für Ransomware-basierte Erpressung aufgekommen sind. Die Software AG entschied sich wohl dazu, das Lösegeld nicht zu zahlen und die Dateien stattdessen aus dem Offline-Backup wiederherzustellen. Zur Strafe veröffentlichten die Erpresser einige der Daten im Dark Web.

Diese Notiz hinterließ die Erpressergruppe Clop bei der Software AG. Bild: ZDNet

Wie kann man sich vor Clop schützen?

Um sich vor Clop schützen zu können, gilt für kleine, mittelständische und große Unternehmen dasselbe: Sie müssen unbedingt in die Cybersicherheit ihres Netzwerks investieren. Aber wo anfangen? Das kann Ihnen ein Fachmann für IT-Sicherheit aus dem IT-SERVICE.NETWORK genauer beantworten. Unsere Experten unterstützen Sie dabei, eine umfassende Sicherheitsstrategie individuell für Ihr Unternehmen zu erarbeiten und dieses anschließend auch technisch umzusetzen.

Im Fall der Software AG war es zum Beispiel hilfreich, dass es auch offline Kopien der Unternehmensdaten gab, die somit vor dem Zugriff durch die Erpressergruppe geschützt waren. Die Notwendigkeit eines solchen Offline-Backup ist den Experten aus dem IT-SERVICE.NETWORK selbstverständlich hinlänglich bekannt, sodass dieses auch Teil der gemeinsam erarbeiteten Sicherheitsstrategie ist. Genauso wichtig ist es, die Security Awareness der Mitarbeiter zu verbessern.

Sie möchten mehr dazu erfahren, wie Sie Ihr Unternehmen vor Clop und Konsorten schützen und horrende Lösegeldforderungen verhindern können? Dann nehmen Sie Kontakt auf und lassen Sie sich beraten!

Update vom 18.06.2021: Schlag gegen Clop-Bande gelungen

Offenbar feiern Behörden der Ukraine und Südkoreas einen wichtigen Schlag gegen die Ransomware-Bande Clop in Kiew. Nach Mitteilung der ukrainischen Cyberpolizei konnten bei insgesamt 21 Durchsuchungen vorerst sechs Personen verhaftet werden, die sich jetzt einer Anklage wegen Hackings und Geldwäsche stellen werden müssen. Es heißt weiterhin, dass der Schlag gegen die Bande durch die internationale Zusammenarbeit gelungen sei.

Die Ermittler konnten dabei sowohl die Infrastruktur für die Verbreitung der Schadsoftware als auch die Geldwäsche der in Form von Kryptowährungen erpressten Lösegelder lahmlegen. Zudem konnten mehrere Luxusautos, Bargeld im Gegenwert von mindestens 150.000 Euro und diverse elektronische Geräte beschlagnahmt werden. Der durch Clop verursachte Gesamtschaden soll sich auf eine halbe Milliarde US-Dollar belaufen.

Update vom 09.06.2023: Clop greift weiter Unternehmen an

Auch wenn der ein oder andere Schlag gegen die Clop-Bande gelungen ist – sie sorgt nach wir vor für Schrecken. Aktuell nutzt die Gruppe Sicherheitslücken in der Datenübertragungssoftware MOVEit für ihre Erpressungsversuche. Das Programm kommt hauptsächlich im Gesundheits- und Versicherungswesen, im Finanzdienstsektor und von der Pharmaindustrie zum Einsatz.

Etwa 2.500 Unternehmen und Organisationen sind weltweit von der Schwachstelle betroffen, in Deutschland gehören mehr als 100 Unternehmen dazu. Das BSI hat bestätigt, dass es zu Datenabflüssen gekommen ist. Unter anderem konnten die britische Rundfunkanstalt BBC und British Airways solche Datenabflüsse bereits feststellen.

Auf ihrer Erpresserwebseite warnt die Clop-Bande hunderte Unternehmen, die ihr angeblich zum Opfer gefallen sind. Sie sollen sich bis zum 14. Juni 2023 per E-Mail melden, da ihre Namen und Daten ansonsten veröffentlicht würden. Es ist davon auszugehen, dass auf die Meldung mit Zahlungsaufforderungen reagiert wird. Unternehmen sollten in jedem Fall dringend die bereits zur Verfügung gestellten Updates ausspielen, um die Schwachstelle zu schließen.

Update vom 29.06.2023: Clop-Bande nennt Opfernamen

Die Hackerbande Clop hat ihre Drohung wahr gemacht: Nach und nach veröffentlicht sie auf ihrer Webseite im Darknet die Namen jener Unternehmen, die ihrer Attacke zum Opfer gefallen und deren Daten nun angeblich in den Händen der Cyberkriminellen sind. Sie bieten an, die Daten zu löschen, sollten die betroffenen Unternehmen noch auf die gestellte Lösegeldforderung eingehen.

Unter den Opfern sind demnach die beiden bekannten Consulting-Unternehmen Ernst & Young (ey.com) und PricewaterhouseCoopers (pwc.com) genauso wie der Internet-of-Things-Hersteller Schneider Electric (se.com) und das Energietechnik-Unternehmen Siemens Energy (siemens-energy.com). Teilweise sind auf Unterseiten auch die angeblich erbeuteten Datenmengen genannt. Im Fall von Ernst & Young soll es sich um 3 Gigabyte handeln, bei PricewaterhouseCoopers sogar um 121 Gigabyte.

Unternehmen sind weiterhin dringend dazu aufgerufen, die zur Verfügung gestellten Updates für gleich mehrere Sicherheitslücken in der Datenübertragungssoftware MOVEit auszuspielen.

Weiterführende Links:

McAfee, Twitter, Infoblox, Süddeutsche Zeitung, CPO Magazine, ZDNet, BleepingComputer, heise, heise, heise

Schreiben Sie einen Kommentar

* = Pflichtfelder

Bitte beachten Sie unsere Datenschutzerklärung