Eine neue Schadsoftware verbreitet sich rasant: Die Voldemort-Malware nutzt legitime Google-Dienste, um Sicherheitsbarrieren zu umgehen und in IT-Systeme einzudringen. Unternehmen sind in Gefahr!

Wir erklären, wie die Voldemort-Malware funktioniert und welche Maßnahmen Unternehmen ergreifen können, um Ihre IT-Sicherheit zu stärken.

Neue Malware, neue Gefahr

Im Cybercrime herrscht ständige Bewegung: Bestehende Schadsoftware entwickelt sich kontinuierlich weiter, während nahezu täglich ganz neue, raffinierte Malware auftaucht. Unternehmen sind dementsprechend massiv gefordert: Es gilt, das Geschehen im Blick zu behalten und sich beziehungsweise das Unternehmensnetzwerk für alte wie neue Gefahren zu wappnen. Das übergeordnete Ziel: so gut wie möglich auf potenzielle Attacken vorbereitet zu sein und Cyberkriminellen dank (proaktiver) Sicherheitsmaßnahmen eine möglichst geringe Angriffsfläche zu bieten.

Jüngst ist wieder einmal eine noch recht junge Schadsoftware in Erscheinung getreten, vor der sich Unternehmen als erklärtes Angriffsziel besonders in Acht nehmen und unbedingt im Fokus haben sollten. Die Rede ist von der Malware Voldemort. Besonders brisant: Die Schadsoftware tarnt sich durch legitime Google-Dienste und ist daher nur schwer zu entdecken. Wir fassen zusammen, was Unternehmen zu dieser neuen Cyberbedrohung unbedingt wissen sollten!

Eine seltsame E-Mail? Hier ist Vorsicht geboten: Aktuell werden Phishing-Mails mit der Voldemort-Malware verschickt! Bild: Pexels/Vitaly Gariev

Was ist die Voldemort-Malware?

Die Voldemort-Malware ist eine besonders gefährliche Schadsoftware, die erstmals im August 2024 entdeckt wurde. Benannt nach dem berüchtigten Bösewicht aus der „Harry Potter“-Reihe, ist diese Malware genauso heimtückisch: Sie nutzt legitime Google-Dienste wie Google Sheets als Tarnung, wodurch sie oft unentdeckt bleibt. Da der Netzwerkverkehr wie gewöhnlicher, unverdächtiger Datenverkehr wirkt, haben herkömmliche Sicherheitssysteme Schwierigkeiten, die Bedrohung rechtzeitig zu erkennen.

Voldemort wird über gezielte Phishing-Angriffe verbreitet, die vor allem Unternehmen ins Visier nehmen. Die E-Mails enthalten vermeintlich wichtige Dokumente von Behörden, die die Empfänger dazu verleiten sollen, auf schadhafte Links zu klicken. Einmal aktiv, ermöglicht die Malware den Angreifern nicht nur das Ausspionieren sensibler Daten, sondern auch das Nachladen weiterer Schadsoftware.

Unternehmen aus verschiedenen Branchen, darunter Versicherungen und die Luftfahrt, gehören zu den Hauptzielen. Die Angreifer verfolgen dabei unterschiedliche Ziele, von Datendiebstahl bis hin zu möglicher Spionage. Aber wie genau läuft ein Angriff mit Voldemort ab?

Wie funktioniert ein Angriff mit Voldemort?

Ein Angriff der Voldemort-Malware läuft in mehreren Schritten ab, die gezielt darauf ausgelegt sind, Opfer zu täuschen und IT-Sicherheitssysteme zu umgehen. Die folgenden Schritte zeigen den typischen Ablauf eines Angriffs:

- Phishing-E-Mail:

Der Angriff beginnt mit einer täuschend echten Phishing-E-Mail. Diese E-Mails scheinen von Behörden wie dem Finanzamt oder internationalen Steuerbehörden zu stammen und enthalten Links zu angeblich wichtigen Dokumenten, wie zum Beispiel Steuerinformationen. - Link zum Schadcode:

Klickt das Opfer auf den Link in der E-Mail, wird es auf eine gefälschte Website weitergeleitet. Hier wird die als PDF getarnte Datei zum Download angeboten. Diese Datei enthält jedoch die eigentliche Malware, die sich im Hintergrund unbemerkt installiert. - Tarnung über legitime Google-Dienste:

Ein besonders gefährlicher Aspekt der Voldemort-Malware ist ihre Fähigkeit, legitime Google-Dienste wie Google Sheets als Command-and-Control-Server (C2) zu nutzen. Diese Technik verschleiert die Kommunikation zwischen der Malware und den Angreifern, sodass Sicherheitsprogramme den Datenverkehr oft als harmlos einstufen. - Einrichtung einer Backdoor:

Sobald die Malware aktiv ist, fungiert sie als Backdoor, die den Angreifern fortlaufenden Zugriff aus das betroffene System gewährt. Die Backdoor ermöglicht es den Cyberkriminellen, sensible Daten wie Passwörter, Dokumente und Netzwerkzugriffe zu sammeln und weitere Schadsoftware wie Ransomware oder Spionage-Tools nachzuladen, um das Netzwerk auszuspionieren. Das Schadenspotenzial ist enorm!

Durch diesen mehrstufigen Angriff haben Cyberkriminelle die Möglichkeit, ihre Aktivitäten über längere Zeiträume unentdeckt fortzusetzen. Warum diese Malware so gefährlich ist, erklären wir im nächsten Abschnitt.

Wer die Urheber der Voldemort-Malware sind, ist derzeit ungewiss. Bild: Pexels/Alena Darmel

Warum ist die Voldemort-Malware so gefährlich?

Die Voldemort-Malware wird aufgrund ihrer extrem guten Tarnung als besonders gefährlich angesehen. Indem Sie, wie erwähnt, legitime Dienste wie Google Sheets nutzt, erscheint der Datenverkehr der Malware als normaler Geschäftsvorgang. Sicherheitssystemen haben es entsprechend schwer, die eigentlich verdächtigen Aktivitäten zu erkennen. Zudem macht die Verschleierungstechnik Voldemort schwerer auffindbar als viele andere Schadprogramme.

Hinzu kommt, dass die Voldemort-Malware so vielseitig ist und nicht nur das Ausspionieren von Daten ermöglicht, sondern auch zusätzlicher Schadsoftware wie Ransomware die Tür öffnet. Ist so eine Ransomware einmal im Netzwerk, drohen Datenverschlüsselung, Datenverlust und Lösegeld-Erpressung – unter Umständen geraten dadurch ganze Existenzen in Gefahr!

Übrigens: Besonders gefährdet sind in diesem besonderen Fall Unternehmen, die auf Google-Cloud-Dienste setzen – und deren IT-Sicherheitsstrategien nicht auf so eine gezielte Bedrohung ausgelegt sind. Aber wie kann man sich gegen eine Gefahr wie Voldemort absichern?

Beispiel: Phishing-Attacke mit Voldemort

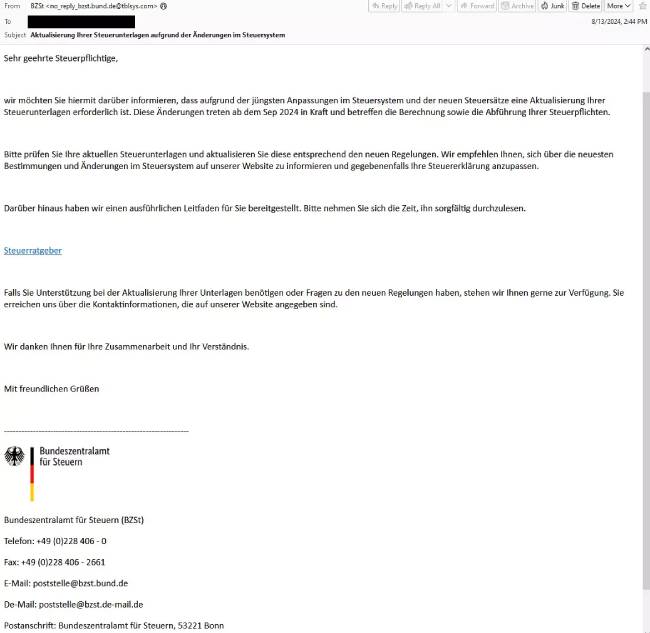

Nach Angaben von proofpoint sind im Zuge der Malware-Kampagne mit Voldemort weltweit bereits 20.000 Phishing-E-Mails verschickt worden – und zwar auch im deutschsprachigen Raum. Hierzulande haben die Cyberkriminellen unter anderem im Namen des Bundeszentralamts für Steuern (BZSt) E-Mails als Köder versendet.

In der gefälschten Nachricht wird behauptet, dass es Änderungen in der Steuererklärung gibt, die eine sofortige Aktualisierung erfordern. Auch bei diesem konkreten Fall ist es das Ziel der Angreifer, die Empfänger zum Klick auf einen schädlichen Link zu bewegen und Voldemort dadurch ins System einzuschleusen. Die E-Mail wirkt dabei sehr echt: Die verwendete Absenderadresse „poststelle@bzst.bund.de“ scheint vertrauenswürdig, und der Inhalt der E-Mail spricht ein relevantes Thema an. Betroffene sind dazu aufgefordert, verdächtige E-Mails an das BZSt zu melden.

Ein Beispiel für eine Phihsing-Mail im Rahmen der Voldemort-Kampagne. Bild: proofpoint

Wer steckt hinter Voldemort?

Wer hinter der Voldemort-Malware steckt liegt derzeit noch im Dunkeln: Trotz intensiver Analysen konnten die Urheber bis dato nicht identifiziert werden. Sicherheitsfachleute mutmaßen aufgrund der Art der Attacken mit Voldemort allerdings, dass es sich bei den Angreifern um eine fortschrittliche, gut organisierte Gruppe von Cyberkriminellen handelt, die es gezielt auf Unternehmen und Behörden abgesehen hat.

Damit geht auch der Verdacht einher, dass die Organisation hinter der Voldemort-Malware nicht nur finanzielle Interessen verfolgt (nämlich durch das spätere Einschleusen von Ransomware), sondern vor allem auf Spionage ausgerichtet ist. Auch die Ziele der Angriffe – insbesondere Unternehmen aus sensiblen Branchen wie der Luftfahrt und dem Finanzsektor – sprechen dafür, dass es den Tätern um den Zugang zu wertvollen Informationen geht. Die Malware bleibt somit eine schleichende Gefahr für Unternehmen und ihre ganz individuellen Unternehmensgeheimnisse!

So schützen sich Unternehmen vor Voldemort!

Um sich effektiv gegen die Voldemort-Malware und ähnliche Bedrohungen zu schützen, können Unternehmen eine ganze Reihe von Sicherheitsmaßnahmen ergreifen. Hier sind einige wichtige Schritte, die auch Sie in Ihrem Unternehmen umsetzen sollten:

- Führen Sie Mitarbeiterschulungen durch!

Der menschliche Faktor ist oft das schwächste Glied in der IT-Sicherheit. Schulen Sie Ihre Mitarbeiter regelmäßig, um sie für die Gefahren von Phishing-Angriffen zu sensibilisieren. So können sie verdächtige E-Mails und Links besser erkennen und vermeiden, dass die Malware überhaupt erst ins System gelangt. - Setzen Sie Phishing-Schutz und E-Mail-Filter ein!

Implementieren Sie fortschrittliche Spam- und Phishing-Filter in Ihrem E-Mail-System. Diese Filter können verdächtige E-Mails automatisch blockieren oder in Quarantäne verschieben, bevor sie den Mitarbeitern angezeigt werden. - Beschränken Sie den Zugriff auf Cloud-Dienste!

Überwachen und beschränken Sie den Zugriff auf externe Cloud-Dienste wie Google Sheets. So können Sie verhindern, dass die Malware über diese Dienste Befehle empfängt oder Daten exfiltriert. Nur autorisierte und vertrauenswürdige Verbindungen sollten zugelassen werden. - Nutzen Sie Multi-Faktor-Authentifizierung (MFA)!

Mit MFA können Sie sicherstellen, dass selbst bei gestohlenen Zugangsdaten kein unbefugter Zugriff auf Ihre Systeme erfolgt. Diese zusätzliche Sicherheitsmaßnahme erschwert es Angreifern, in Ihr Netzwerk einzudringen. - Halten Sie Ihre Sicherheitssoftware aktuell!

Stellen Sie sicher, dass Ihre Sicherheitssoftware stets auf dem neuesten Stand ist. Moderne Antivirenprogramme und Firewalls erkennen und blockieren verdächtige Aktivitäten effektiver, bevor größerer Schaden entsteht. - Erstellen Sie regelmäßige Backups!

Sollten Ihre Daten trotz aller Sicherheitsmaßnahmen betroffen sein, sind regelmäßige Backups Ihre Rettung. Sorgen Sie dafür, dass Ihre Backups sicher aufbewahrt und regelmäßig aktualisiert werden. Wir empfehlen die 3-2-1-Backup-Regel!

Durch diese Maßnahmen erhöhen Sie Ihre Chancen, sich gegen Voldemort und andere gefährliche Cyberbedrohungen zu schützen. Sie benötigen dabei Unterstützung?

IT-Experten wehren Gefahren ab

Fakt ist: Die Bedrohung durch Malware wie Voldemort erfordert umfassende und gezielte Schutzmaßnahmen, die regelmäßig überprüft und angepasst werden müssen. Gerade kleine und mittelständische Unternehmen stoßen hier oft an ihre Grenzen, da die IT-Sicherheitsanforderungen stetig steigen, und es insbesondere für Laien eine große Herausforderung darstellt, das Cybercrime-Geschehen immer und überall im Blick zu haben.

Die gute Nachricht: Die Experten aus dem IT-SERVICE.NETWORK stehen Ihnen bei der Absicherung Ihrer IT-Infrastruktur zur Seite. Mit maßgeschneiderten IT-Sicherheitslösungen und kontinuierlicher Überwachung – zum Beispiel durch Managed Services – stellen unsere Fachleute sicher, dass Ihre Systeme optimal geschützt sind. Von der Implementierung moderner Sicherheitssoftware bis hin zu regelmäßigen Backups – wir unterstützen Sie dabei, die Sicherheit Ihres Unternehmens auf höchstem Niveau zu gewährleisten. Kontaktieren Sie uns noch heute, um Ihr Unternehmen vor Bedrohungen wie der Voldemort-Malware zu schützen!

Weiterführende Informationen:

proofpoint, PC-WELT, heise, NETZWELT, CHIP

Zur besseren Lesbarkeit verwenden wir im Text die männliche Form. Gemeint sind jedoch immer alle Geschlechter und Geschlechtsidentitäten.

Schreiben Sie einen Kommentar

* = Pflichtfelder

Bitte beachten Sie unsere Datenschutzerklärung