Die BlackCat-Ransomware gilt als eine der Top-4-Bedrohungen im Bereich der Erpressersoftware. Die dahinter stehende Hackergruppe ALPHV soll bereits hunderte Millionen Euro Lösegeld erbeutet haben.

Wir erklären, was die BlackCat-Ransomware ist, was sie so gefährlich macht und warum die Hackergruppe ALPHV so erfolgreich ist.

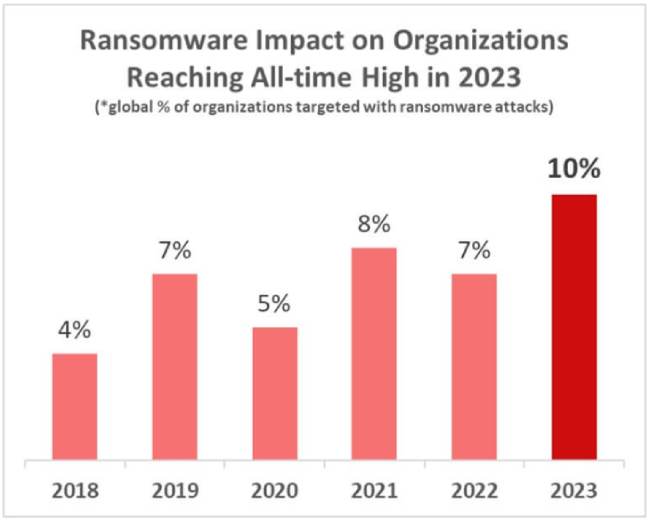

Ransomware-Angriffe auf Rekordhoch

Ransomware bleibt eine der größten Bedrohungen für Unternehmen weltweit. Die Zahl der versuchten Ransomware-Attacken ist 2023 nach Angaben des IT-Sicherheitsanbieters Check Point im Vergleich zum Vorjahr um 33 Prozent gestiegen! Darin zeigt sich eine alarmierende Tendenz: Cyberkriminelle sind immer aktiver – und verwenden noch dazu zunehmend ausgefeilte Methoden. Wie groß die Gefahr für Unternehmen und Einrichtungen ist, auch hierzulande Opfer eines Ransomware-Angriffs zu werden, hat der BSI-Lagebericht 2023 gezeigt.

Cyberkriminelle greifen dabei nicht nur auf die klassische Verschlüsselung zurück, sondern gehen verstärkt dazu über, sensible Daten vor ihrer Verschlüsselung zu entwenden, um später mit ihrer Veröffentlichung drohen zu können. Dieses Vorgehen wird im Fachjargon als Double Extortion bezeichnet. Das Ziel ist, das Opfer noch mehr unter Druck zu setzen und dadurch zur Zahlung des Lösegeldes zu bewegen.

Zu den gefährlichsten Ransomware-Akteuren für 2024 wird unter anderem die BlackCat-Ransomware gezählt – neben LockBit, Clop und Akira. Die dahinterstehende Hackergruppe zeichnet sich durch besonders raffinierte Angriffstechniken aus. BlackCat steht repräsentativ für eine neue Welle der Cyberbedrohung, die Organisationen und Unternehmen unbedingt im Auge behalten sollten.

Laut Check Point wurden 2023 zehn Prozent aller Organisationen weltweit mit Ransomware attackiert – unter anderem von der BlackCat-Ransomware. Grafik: CHECK POINT

Was ist die BlackCat-Ransomware?

Die BlackCat-Ransomware, auch bekannt unter dem Namen ALPHV, ist eine fortschrittliche Form der Malware, die Ende 2021 erstmals entdeckt wurde, seitdem weltweit zahlreiche Organisationen ins Visier genommen hat und hunderte Millionen Dollar an Lösegeld erpresst haben soll. Auffällig sind die besonders raffinierten Angriffstechniken der Hackergruppe.

Hier ist zunächst die Fähigkeit zur Double Extortion zu nennen. BlackCat verschlüsselt demnach die Daten der Opfer nicht nur, sondern entwendet sie auch, um mit ihrer Veröffentlichung zu drohen. Dies erhöht den Druck auf die Opfer, das geforderte Lösegeld zu zahlen. BlackCat setzt dem aber noch eins drauf und weitet die zweifache Erpressung zu einer Form der dreifachen Erpressung aus, indem die Infrastruktur der Opfer mit DDoS-Attacken befeuert und im Idealfall zum Erliegen gebracht wird. Und: Die BlackCat-Gruppe verleiht ihren Drohungen zusätzlichen Druck, in dem sie Unternehmen daran erinnert, dass sie rechtlich dazu verpflichtet sind, Cybersicherheitsvorfälle innerhalb bestimmter Fristen bei den Aufsichtsbehörden zu melden.

Die BlackCat-Hackergruppe bietet ihre Dienste zudem als Ransomware-as-a-Service (RaaS) bekannt, einer Praxis, bei der Entwickler ihre Ransomware und Infrastruktur anderen Cyberkriminellen zur Verfügung stellen. Im Gegenzug erhält die Gruppe einen Anteil des erpressten Lösegeldes. Es wird vermutet, dass die BlackCat-Mitglieder für ihre Kunden auch die Verhandlungen übernehmen, sodass diese selbst lediglich den Zugang zur jeweiligen Unternehmensumgebung verschaffen müssen.

Ermittlern gelingt Schlag gegen BlackCat-Hacker

In einer umfassenden internationalen Operation gelang es Ermittlern im Dezember 2023, einen bedeutenden Schlag gegen die Ransomware-Gruppe BlackCat zu landen. Die Ermittler, darunter das FBI, Europol und die Polizeidirektion Göttingen, schafften es, Einblick in das Netzwerk der Gruppe zu gewinnen und mehrere ihrer Webseiten zu beschlagnahmen, einschließlich einer Seite für die Veröffentlichung gestohlener Daten. Das FBI entwickelte darüber hinaus ein Entschlüsselungstool, das mehr als 500 Opfern half, ihre Daten wiederherzustellen, und sie dadurch vor Lösegeldforderungen in Millionenhöhe schützte.

Trotz dieser Erfolge und der fortgesetzten Ermittlungen – mit dem Ziel, die Drahtzieher zur Rechenschaft zu ziehen – zeigt die Gruppe BlackCat Entschlossenheit, weiterhin aktiv zu bleiben. Sie reagierte auf den Vorstoß der Ermittler durch eine Verlagerung ihrer Webseite und kündigte härtere Angriffe an, einschließlich auf kritische Infrastrukturen und Krankenhäuser. Dieser Fall unterstreicht die anhaltende Bedrohung durch Cyberkriminalität und die Komplexität der internationalen Bemühungen zur Bekämpfung solcher Netzwerke.

Eine schwarze Katze ist Namenspate der BlackCat-Ransomware. Bild: Pexels/Marek Kupiec

BlackCat-Ransomware: So läuft eine Attacke ab

Problematisch ist im Fall der BlackCat-Ramsomware, dass sie extrem flexibel und anpassungsfähig ist. Dadurch gelingt es den Angreifern immer wieder, Sicherheitssysteme zu umgehen. Zudem sind die Angriffe meist sorgfältig geplant und gegen spezifische Schwachstellen in Netzwerken gerichtet. Eine BlackCat-Ransomware-Attacke läuft dabei ungefähr wie folgt ab:

- Eintrittspunkt:

Die BlackCat-Ransomware beginnt ihren Angriff, indem sie eine Schwachstelle in Computersystemen ausnutzt. Dies kann durch bekannte Sicherheitslücken in Servern oder durch gestohlene Passwörter geschehen. Manchmal nutzen die Angreifer auch Tricks, um Mitarbeiter dazu zu bringen, ihnen Zugang zu gewähren. - Verbreitung im Netzwerk:

Nachdem die Angreifer in ein Netzwerk eingedrungen sind, nutzen sie verschiedene Methoden, um sich Zugang zu weiteren Teilen des Netzwerks zu verschaffen. Sie suchen nach weiteren Schwachstellen und versuchen, administrative Rechte zu erlangen, um mehr Kontrolle über das System zu bekommen. - Vorbereitung zum Datendiebstahl:

Bevor sie die Daten verschlüsseln, kopieren die Angreifer wichtige Informationen aus dem Netzwerk. Sie nutzen dafür spezielle Software, um möglichst viele sensible Daten zu sammeln. - Verschlüsselung von Daten:

BlackCat verschlüsselt dann wichtige Dateien im Netzwerk. Das bedeutet, dass die Dateien ohne einen speziellen Schlüssel nicht mehr zugänglich oder lesbar sind. Die Verschlüsselung bildet die Grundlage dafür, Lösegeldforderungen zu stellen. - Lösegeldforderung:

Nach der Verschlüsselung hinterlässt BlackCat eine Nachricht mit Anweisungen zur Kontaktaufnahme und zur Zahlung eines Lösegeldes, um die verschlüsselten Daten wieder freizugeben. - Kommunikation mit Opfern:

Die Angreifer kommunizieren normalerweise über für sie sichere Kanäle mit den Opfern, um Anweisungen für die Zahlung des Lösegeldes zu geben und manchmal sogar „Hilfe“ bei der Verbesserung der IT-Sicherheit anzubieten. - DDoS-Attacken:

Im Zuge der Verhandlungen kann es sein, dass die BlackCat-Gruppe mit DDoS-Angriffen versucht, die IT-Infrastruktur des Opfers lahmzulegen, um dadurch den Druck zusätzlich zu erhöhen.

Fakt ist, das BlackCat zu einer der gefährlichsten Ransomware-Bedrohungen durch die raffinierten Taktiken der Hackergruppe der heutigen Zeit zählt. Dadurch sorgt sie auch immer wieder für Schlagzeilen.

ALPHV-Gruppe sorgt für Schlagzeilen

Mehrere hundert Millionen Dollar Lösegeld soll die ALPHV-Gruppe in den vergangenen zwei Jahren erbeutet haben. Es erklärt sich von selbst, dass dies nicht unbemerkt passiert ist. Vielmehr haben die promintenten Attacken mit der BlackCat-Ransomware auf verschiedene Unternehmen und Organisationen schon für zahlreiche Schlagzeilen gesorgt. Ein Blick auf diese Schlagzeilen zeigt die Vielfalt und das Ausmaß der Ziele, die von BlackCat-Ransomware betroffen sein können, und unterstreicht die Bedrohung, die von dieser Gruppe ausgeht.

Zu den bisherigen Opfern gehört unter anderem das Luftfahrtunternehmen Swissport, bei dem BlackCat 2022 behauptete, 1,6 TB an Daten, einschließlich interner Dokumente und persönlicher Daten wie gescannter Pässe und Ausweise, exfiltriert zu haben. Bei einem Angriff auf Fidelity National Financial (FNF), einem großen amerikanischen Anbieter von Titelversicherungen und Transaktionsdienstleistungen für die Immobilien- und Hypothekenindustrie, wurden im November 2022 Daten von 1,3 Millionen Kunden offengelegt. Auch das italienische Modeunternehmen Moncler sowie die Florida International University und die North Carolina A&T University zählen zu den Opfern.

In Deutschland hat besonders ein Fall bundesweit für Furore gesorgt: der Angriff auf die Hotelkette Motel One, für den die BlackCat-Hacker die Verantwortung übernommen haben. Dieser Angriff hat es übrigens auch in die Top 6 unserer Cyberangriffe 2023 geschafft.

Ein Hackerangriff auf Motel One gehört zu den prominentesten Cyberangriffen 2023. Bild: Motel One

BlackCat: Cyberangriff auf MotelOne

Beim Cyberangriff auf die bekannte Hotelkette Motel One sind umfangreiche persönliche Kundendaten ins Darknet gelangt: Die BlackCat-Hackergruppe veröffentlichte sechs Terabyte an entwendeten Daten – darunter Adressen, Rechnungsinformationen und in einigen Fällen Kreditkartendetails. Der Vorfall ereignete sich im Rahmen eines Ransomware-Angriffs auf die internen Systeme der Hotelkette. Als das geforderte Lösegeld nicht entrichtet wurde, reagierten die Hacker mit der Veröffentlichung der Daten.

Die kompromittierten Daten, die sowohl aktuelle als auch bis zum Jahr 2016 zurückreichende Informationen umfassen, beinhalten Buchungsdetails, Übernachtungsverzeichnisse, Geburtsdaten, interne Betriebszahlen und Mobiltelefonnummern von Mitarbeitern. Besonders beunruhigend ist die Offenlegung der sogenannten „Notfalllisten“, die Namen von Gästen, ihre Check-In-Daten und Zimmernummern beinhalten, um auch bei technischen Ausfällen Zugang zu ermöglichen.

Motel One, mit 90 Hotels in 13 Ländern in Europa und den USA, machte den Vorfall Ende September 2023 bekannt, drei Wochen nachdem der Vorfall bemerkt worden war. Als Reaktion wurde sofort ein IT-Sicherheitsunternehmen beauftragt und die zuständigen Strafverfolgungs- sowie Datenschutzbehörden wurden informiert. Betroffene Kunden wurden ebenfalls in Kenntnis gesetzt.

So schützen sich Unternehmen vor BlackCat

Für Unternehmen stellt sich die Frage, wie sie sich davor schützen können, ebenfalls zu einem prominenten Beispiel einer BlackCat-Ransomware-Attacke zu werden. Zu empfehlen ist hier eine Kombination aus technischen Sicherheitsmaßnahmen und organisatorischen Richtlinien. Hier die wichtigen Tipps im Überblick:

- Regelmäßige Sicherheitsupdates:

Halten Sie alle Systeme, Software und Anwendungen auf dem neuesten Stand. Regelmäßige Updates schließen bekannte Sicherheitslücken, die von Ransomware wie BlackCat ausgenutzt werden könnten. - Endpoint-Sicherheit:

Nutzen Sie auf allen Geräten fortschrittliche Antivirus- und Anti-Malware-Lösungen, die speziell darauf ausgelegt sind, Ransomware zu erkennen und zu blockieren. - E-Mail-Sicherheit:

Implementieren Sie starke E-Mail-Filter und -Sicherheitsprotokolle, um Phishing-Versuche und bösartige Anhänge zu blockieren, die oft als Einfallstor für Ransomware dienen. - Schulung der Mitarbeiter:

Regelmäßige Schulungen und Sensibilisierungen der Mitarbeiter sind entscheidend, um sie über die neuesten Phishing-Taktiken und andere betrügerische Methoden aufzuklären. - Robuste Passwortrichtlinien:

Stellen Sie sicher, dass alle Benutzer starke Passwörter verwenden und regelmäßig ändern. Nutzen Sie außerdem die Multi-Faktor-Authentifizierung (MFA), um den Zugriffsschutz zu erhöhen. - Netzwerksegmentierung:

Segmentieren Sie Ihr Netzwerk, um die Ausbreitung der Ransomware im Falle eines Eindringens zu begrenzen. Beschränken Sie den Zugriff auf wichtige Daten und Systeme auf diejenigen, die ihn tatsächlich benötigen. - Regelmäßige Backups:

Erstellen Sie regelmäßige Backups Ihrer wichtigen Daten und stellen Sie sicher, dass mindestens ein Backup von Ihrem Netzwerk getrennt gespeichert ist – Stichwort: 3-2-1-Backup-Regel. Die Zuverlässigkeit der Datensicherung sollte regelmäßig überprüft werden. - Notfallplanung:

Entwickeln Sie einen Notfallplan für den Fall eines Cyberangriffs. Dieser Plan sollte unter anderem die sofortige Reaktion, die Kommunikation mit den Stakeholdern und die Schritte zur Wiederherstellung der Systeme umfassen. - Überwachung und Reaktion:

Implementieren Sie ein System zur Überwachung Ihres Netzwerks auf verdächtige Aktivitäten und stellen Sie sicher, dass Sie über einen Prozess verfügen, um schnell auf mögliche Sicherheitsvorfälle zu reagieren. - Externe Expertise und Beratung:

Ziehen Sie in Betracht, externe Sicherheitsexperten zu konsultieren, um Ihre Cyberabwehr zu bewerten und zu stärken.

Durch die Kombination dieser Maßnahmen können Unternehmen ihre Anfälligkeit für BlackCat-Ransomware und andere Cyberbedrohungen erheblich reduzieren. Aber: Eine 100-prozentige Sicherheit gibt es leider nie.

IT-Experten sorgen für IT-Sicherheit

Eine entscheidende Rolle beim Schutz von Unternehmen vor Ransomware-Angriffen wie BlackCat spielen externe IT-Dienstleister. Sie bieten spezialisiertes Wissen und Ressourcen, die insbesondere in kleinen und mittelständischen Unternehmen häufig intern nicht vorhanden sind. Das ist auch bei unseren Experten aus dem IT-SERVICE.NETWORK der Fall.

Die Systemhäuser aus unserem Netzwerk entwickeln maßgeschneiderte Sicherheitsstrategien, die auf die Bedürfnisse und Risiken eines Unternehmens speziell zugeschnitten sind; sie führen Risikobewertungen durch, implementieren fortschrittliche Sicherheitslösungen und sorgen für die regelmäßige Aktualisierung und Wartung von Sicherheitssystemen; darüber hinaus bieten sie Schulungen für Mitarbeiter an, um das Bewusstsein für Cybersicherheit zu schärfen und helfen bei der Erstellung und Umsetzung von Notfallplänen für den Fall eines Cyberangriffs.

Die Zusammenarbeit mit IT-Dienstleistern kann somit eine wesentliche Komponente im umfassenden Cybersicherheitskonzept eines Unternehmens sein, um sich effektiv gegen Ransomware und andere Cyberbedrohungen zu schützen. Sie möchten mehr dazu erfahren? Dann nehmen Sie Kontakt zu einem unserer IT-Dienstleister in Ihrer Nähe auf!

Weiterführende Informationen:

CHECK POINT, SPIEGEL, kaspersky, it-daily, heise, SECURITY INSIDER, watson, BSI, crowdstrike, it-sicherheit

Zur besseren Lesbarkeit verwenden wir im Text die männliche Form. Gemeint sind jedoch immer alle Geschlechter und Geschlechtsidentitäten.

Schreiben Sie einen Kommentar

* = Pflichtfelder

Bitte beachten Sie unsere Datenschutzerklärung