2024 legte die LockBit-Gruppe weiter zu – doch 2025 geriet sie erneut unter Druck. Gleichzeitig zeigt die frisch aufgetauchte Variante LockBit 5.0, dass die Bande trotz Rückschlägen gefährlich bleibt.

Wir erklären, was die Ransomware LockBit aktuell ausmacht, warum die Bedrohung anhält – und wie sich Unternehmen wirksam schützen.

Ransomware bleibt höchstgefährlich

Ransomware-Angriffe sind wie ein unaufhaltsamer Sturm über die digitale Landschaft: Sie treffen unvorbereitete Unternehmen mit voller Wucht. Der BSI-Lagebericht 2024 bezeichnet Ransomware daher auch als eine der größten Cyberbedrohungen für Unternehmen jeder Größe. Diejenigen Betriebe, die einer derartigen Attacke zum Opfer gefallen sind, berichten dabei häufig von Chaos, Unsicherheit und finanziellen Verlusten.

Die Taktiken der Angreifer werden dabei immer raffinierter: Sie nutzen nicht nur die Datenverschlüsselung als Druckmittel, sondern drohen zusätzlich mit der Veröffentlichung sensibler Informationen – auch als Leak bekannt. Diese sogenannte Double Extortion ist somit ein doppelter Schlag, der Unternehmen endgültig in die Knie zwingen kann.

Die Gangstergruppe hinter der LockBit-Ransomware hat diese Vorgehensweise jedenfalls perfektioniert – und einem erfolgreichen Geschäftsmodell gemacht. Denn: In einem Affiliate-Programm beziehungsweise als Ransomware-as-a-Service (RaaS) vermarkten sie ihren Schädling an Dritte. Nicht ohne Grund zählt LockBit daher zu den bedrohlichsten Ransomware-Gruppen des Jahres 2024.

Möglichst viele Lösegelder einstreichen – dieses Ziel verfolgt die Gruppe hinter der LockBit-Ransomware. Bild: Unsplash/Stock Birken

Was ist die LockBit-Ransomware?

Bei LockBit handelt es sich sowohl um die Bezeichnung für eine Ransomware, mit der sich Computersysteme infiltrieren und lebenswichtige Daten verschlüsseln lassen, als auch um den Namen der dahinterstehenden Hackergruppe. Nach der Infiltrierung eines Systems mit Hilfe von LockBit erfolgt in der Regel die Verschlüsselung der Daten aller wichtigen Daten und in diesem Zuge die Forderung hoher Lösegelder. Mit der Androhung eines Daten-Leaks wollen die Angreifer den Druck auf das jeweilige Opfer erhöhen.

Die LockBit-Ransomware ist im September 2019 erstmals in Erscheinung getreten, damals noch unter dem Namen „ABCD“-Ransomware. Anfang 2020 soll die LockBit-Erpresserbande dann den heutigen Namen angenommen und das Ransomware-as-a-Service-Modell eingeführt haben.

Durch dieses Affiliate-Programm können Dritte, die selbst nicht über die Fähigkeiten und Ressourcen verfügen, die Ransomware und IT-Infrastruktur der LockBit-Gruppe nutzen und gegen Provision für eigene Attacken nutzen. Weltweit werden auf diese Weise Millionenbeträge erpresst. Um die eigenen Gewinne noch zu erhöhen, haben die Cyberkriminellen von LockBit kürzlich neue, rigorose Verhandlungsregeln für die Affiliates aufgestellt.

Kurzer Überblick über die LockBit-Varianten

Die Hinterleute von LockBit liefern sich, wie es bei so ziemlich allen Malware-Arten der Fall ist, ein Wettrennen mit Sicherheitsexperten. Damit die Malware möglichst effektiv ist, erfolgen immer wieder Anpassungen. Diese stetige Weiterentwicklung hat dabei auch das Ziel, dass gängige Sicherheitslösungen nicht in der Lage sind, die Malware zu erkennen.

Die aktuellste Version wird als LockBit Green bezeichnet und ist seit Januar 2023 im Umlauf. Nach LockBit Red und LockBit Black handelt es sich bei LockBit Green um die dritte Version der Ransomware. Sie gilt als besonders trickreich, weil sie auf den Fähigkeiten ihrer Vorgänger aufbaut und zusätzlich Techniken der berüchtigten Conti-Ransomware nutzt – deren Quellcode ist inzwischen geleaked.

LockBit Green wird auch deshalb als sehr bedrohlich eingeschätzt, weil sie in der Lage ist, sich an unterschiedliche Situationen anzupassen. Sie kann sogar Cloud-Dienste angreifen, in denen viele Unternehmen ihre Daten speichern. Das zeigt, dass die Entwickler hinter LockBit Green sehr genau wissen, wie sie größtmöglichen Schaden anrichten können.

Zurück zu Zettel und Papier heißt es, wenn IT-Systeme durch Ransomware wie LockBit lahmgelegt sind. Bild: Unsplash/Dylan Gillis

LockBit 5.0: Neue Ransomware-Variante im Umlauf

Die Hackergruppe hinter der LockBit-Ransomware hat mit LockBit 5.0 eine neue, besonders ausgefeilte Variante ihrer Schadsoftware veröffentlicht. Laut Sicherheitsforschern zielt diese Version erstmals gleichzeitig auf Windows-, Linux- und VMware-ESXi-Systeme ab – und kann damit ganze Unternehmensnetzwerke von Arbeitsplatzrechnern bis hin zu virtualisierten Servern lahmlegen.

Neu ist vor allem die verbesserte Verschleierung der Schadfunktionen: Der Code tarnt sich deutlich geschickter vor Sicherheitslösungen und erschwert so die Erkennung durch Antiviren- und EDR-Systeme. Zudem nutzt LockBit 5.0 ausgeklügelte Methoden, um Dateien zu verschlüsseln und deren Wiederherstellung zu verhindern – unter anderem durch zufällige Dateiendungen, die die Entschlüsselung komplizierter machen.

Auch die Linux-Variante wurde weiterentwickelt: Angreifer können nun gezielt festlegen, welche Verzeichnisse und Dateitypen betroffen sein sollen. Besonders kritisch ist außerdem die ESXi-Version, die virtuelle Maschinen direkt angreift und damit ganze Virtualisierungs-Infrastrukturen lahmlegen kann – ein Albtraum für Unternehmen, die auf Server-Virtualisierung setzen.

So läuft eine Attacke mit LockBit ab

Da auch Dritte die LockBit-Ransomware nutzen und verschiedene Angreifer auch unterschiedliche Angriffsmuster verwenden können, lässt sich die Vorgehensweise einer Attacke mit LockBit nicht vollkommen vereinheitlichen. Die Angriffe ähneln sich aber durchaus und können beispielsweise folgendermaßen ablaufen:

- Eindringen ins System:

Die Attacke beginnt oft mit dem Eindringen der Ransomware in das System, entweder durch das Ausnutzen von Sicherheitslücken, durch Phishing-E-Mails, die Mitarbeiter zum Download einer infizierten Datei verleiten, oder durch andere Methoden, wie etwa das Erraten unsicherer Passwörter. - Ausbreitung im Netzwerk:

Nach dem Eindringen versucht LockBit, sich im Netzwerk auszubreiten. Dabei sucht die Ransomware nach weiteren Computern, Servern oder anderen Geräten, die sie infizieren kann. Sie nutzt hierfür verschiedene Techniken, um Sicherheitsmechanismen zu umgehen und Administratorenrechte zu erlangen. - Datenerfassung und Datenverschlüsselung:

Sobald LockBit Zugriff auf die Systeme hat, beginnt die Ransomware damit, wichtige Dateien und Datenbanken zu erfassen, zu kopieren und anschließend zu verschlüsseln. Die Daten werden dadurch unzugänglich gemacht, und für die Entschlüsselung wird ein Lösegeld gefordert. - Erpressernachricht:

Die Ransomware hinterlässt eine Lösegeldforderung, oft in Form einer Nachricht auf dem Desktop oder in den betroffenen Ordnern. In dieser Nachricht werden die Opfer informiert, dass ihre Daten verschlüsselt wurden und wie sie das Lösegeld bezahlen können, um einen Schlüssel zur Entschlüsselung ihrer Daten zu erhalten. - Doppelter Erpressungsversuch:

In einigen Fällen wird damit gedroht, dass die gestohlene Daten veröffentlicht werden, sofern das Lösegeld nicht bezahlt wird. Dies ist eine Taktik der doppelten Erpressung, um den Druck auf die Opfer zu erhöhen. - Nachwirkungen:

Selbst wenn das Lösegeld bezahlt wird, gibt es keine Garantie dafür, dass die Daten vollständig oder überhaupt entschlüsselt werden können. Zudem können durch den Angriff dauerhafte Schäden an der IT-Infrastruktur und dem Ruf des Unternehmens entstehen. Und: Es besteht das Risiko, dass das Unternehmen erneut Ziel eines Angriffs wird, da es als zahlungswillig gilt. Daher raten Experten von einer Lösegeld-Zahlung grundsätzlich ab.

Dieser Prozess verdeutlicht, wie gefährlich und komplex Ransomware-Angriffe sind. Die beste Verteidigung gegen solche Angriffe ist die Prävention – darauf, wie so eine Prävention aussehen kann, gehen wie an späterer Stelle ein.

Die größten Schlagzeilen der LockBit-Gruppe

In ihren Prognosen teilen einige Experten dieselbe Meinung: Sie schätzen die Lockbit-Ransomware als eine der vier gefährlichsten Ransomware-Familien im Jahr 2024 ein – neben BlackCat, Clop und Akira. Laut Trend Micro gingen in der ersten Jahreshälfte 2023 mehr als ein Viertel aller RaaS-Angriffe auf das Konto von LockBit, gefolgt von BlackCat und Clop mit jeweils etwa zehn Prozent der Attacken. Akira ist 2023 mit einem Angriff auf die Südwestfalen-IT besonders in Erscheinung getreten.

Grundsätzlich lässt sich beobachten, dass es die Cybergangster nicht mehr ausschließlich auf große Unternehmen abgesehen haben, sondern sich zunehmend auf kleine Unternehmen konzentrieren – vermutlich weil diese vermeintlich weniger gut abgesichert sind. Nichtsdestotrotz sorgen Angriffe auf größere Unternehmen und Einrichtungen für deutlich mehr Schlagzeilen. Die Liste der Opfer beinhaltet unter anderem Boing, den Chip-Hersteller TSMC und die Industrial & Commercial Bank of China (ICBC). Nachfolgend stellen wir zwei LockBit-Attacken auf deutsche Unternehmen, die besonders in die Schlagzeilen geraten sind, einmal kurz vor.

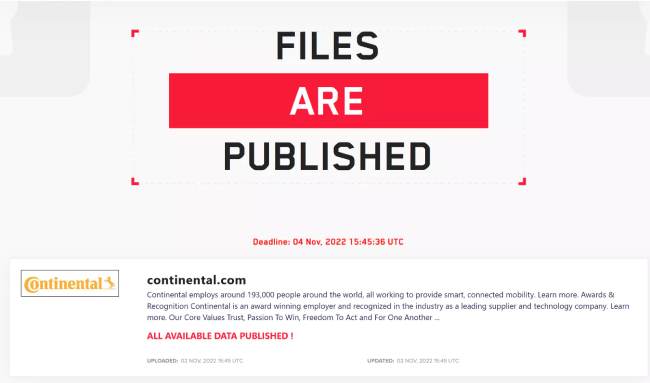

Auf ihrer Darknet-Webseite behauptet die Gruppe hinter der LockBit-Ransomware, die gestohlenen Daten veröffentlicht zu haben. Bild: heise

Cyberattacke auf Continental

Im August 2022 wurde der deutsche Automobilzulieferer Continental zum Opfer einer LockBit-Attacke. Der Vorfall bei diesem DAX-Konzern hat für so viele Schlagzeilen gesorgt, dass er es auch in unsere Top-6 der Cyberangriffe 2022 geschafft hat. Anfangs berichtete Continental, einen Cyberangriff erfolgreich abgewehrt zu haben. Teile der IT-Systeme seien infiltriert und entsprechende Gegenmaßnahmen eingeleitet worden seien. Die Geschäftsaktivitäten seien zu keinem Zeitpunkt beeinträchtigt gewesen.

Monate später, im November 2022, musste Continental dann einräumen, dass es den Angreifern gelungen war, einen Teilbestand an Daten zu stehlen. Scheinbar hatten die Hacker einen Monat lang unentdeckt Zugriff auf das Conti-Netzwerk. Den Verhandlungsprotokollen zwischen der LockBit-Gruppe und Continental zufolge ist es dabei gelungen, etwa 40 TByte an Daten zu erbeuten – darunter personenbezogene Daten aktiver und ehemaliger Mitarbeiter. Im Februar 2023 mussten laut Medienberichten zehntausende Mitarbeiter über den Datendiebstahl informiert werden.

Anfangs verlangte die LockBit-Gruppe 50 Millionen US-Dollar an Lösegeld, reduzierte diese Forderung aber später auf 40 Millionen Euro. Continental lehnte die jedoch Lösegeldzahlung ab. In ihrem Blog im Darknet veröffentlichten die LockBit-Hacker lange Zeit lediglich eine Liste der erbeuteten Daten, nicht aber die Daten selbst.

Cyberangriff auf Deutsche Energie-Agentur

Die Deutsche Energie-Agentur (dena) wurde im November 2023 Ziel eines Cyberangriffs der LockBit-Gruppe. Die dena ist eine Projektgesellschaft im Bundeseigentum, fungiert als Kompetenzzentrum für angewandte Energiewende und Klimaschutz und arbeitet beratend in verschiedenen Bereichen der Energiewende. Die Attacke führte zur Lähmung der Server und eingeschränkter Erreichbarkeit der Agentur.

Die dena war nach eigenen Angaben damals „technisch weitgehend arbeitsunfähig und weder per Telefon noch per Mail erreichbar“. Nach einer Woche war die Erreichbarkeit zwar wiederhergestellt, Untersuchungen durch IT-Forensiker konnten aber weiterhin nicht ausschließen, dass die Angreifer Daten von Geschäftskontakten erbeuten konnten – darunter auch sensible Daten wie Kontoverbindungen. Die LockBit-Gruppe jedenfalls reklamierte den Angriff für sich und drohte auf ihrer Leak-Seite damit, am 26. Dezember 2023 gestohlene Daten zu veröffentlichen. Über die Höhe der Lösegeldforderung ist nichts bekannt. Weitere Berichte mit aktuellen Informationen zu dem Cybervorfall gibt es nicht.

Regierungsorganisationen stehen eigentlich nicht im Fokus der Hacker, da sie keine hohen Lösegeldzahlungen versprechen. LockBit fordert seine Affiliates daher auf, lediglich Regierungsstellen anzugreifen, die Umsätze erwirtschaften – und das ist bei der dena der Fall.

So informierte die dena über den Cyberangriff mit der LockBit-Ransomware. Bild: dena

So schützen sich Unternehmen vor LockBit

Unternehmen können sich mit verschiedenen Maßnahmen vor einem LockBit-Ransomware-Angriff schützen. Hier sind einige wichtige Schritte, die unternommen werden können:

- Patches und Updates durchführen:

Unternehmen sollten regelmäßig Updates und Patches für Software und Betriebssysteme installieren, insbesondere wenn sie Sicherheitslücken schließen. Ein besonderer Fokus beim Patch-Management sollte auf kritischen und exponierten Systemen wie Firewalls und Webservern liegen. - Sichere Remote-Zugänge schaffen:

Der Zugriff auf Systeme über Remote-Verbindungen sollte sicher gestaltet werden, idealerweise durch die Nutzung von VPNs und Zwei-Faktor-Authentifizierung (2FA). - Bei E-Mails und Makros vorsichtig sein:

E-Mails sollten bevorzugt im Textformat (auch: Nur-Text-Format) angezeigt werden, um die Verwendung schadhafter Skripte zu verhindern. Weiterhin sollten Makros in MS-Office-Dokumenten deaktiviert oder nur signierte Makros erlaubt werden. Schulungen für Mitarbeiter zum sicheren Umgang mit E-Mails sind ebenfalls empfehlenswert. - Ausführung von Programmen einschränken:

Die Ausführung unerwünschter Software lässt sich durch Maßnahmen wie Application Whitelisting oder Application Directory Whitelisting verhindern. - Virenschutz verwenden:

Es sollte unbedingt eine Antivirensoftware mit Intrusion Prevention (IPS)-Modulen und Cloud-Diensten eingesetzt werden, um neue Varianten von Ransomware zu erkennen. - Sichere Administrator-Accounts nutzen:

Privilegierte Accounts sollten ausschließlich für Administrationsaufgaben genutzt und durch die Zwei-Faktor-Authentifizierung abgesichert werden. - Netzwerksegmentierung einführen:

Eine saubere Netzwerksegmentierung kann helfen, Schäden zu begrenzen. Sie verhindert, dass sich Ransomware ungehindert im gesamten Netzwerk ausbreiten kann, und schützt dabei auch besonders sensible Bereiche. - Backups und Datensicherungskonzepte implementieren:

Die Unternehmensdaten sollten regelmäßig gesichert werden. Sinnvoll ist hier, nach der 3-2-1-Backup-Regel vorzugehen und grundsätzlich ein Offline-Backup anzulegen, das von den anderen Systemen des Netzwerks getrennt ist. - Sensibilisierung der Mitarbeiter:

Mitarbeiter sollten im Umgang mit potenziell schädlichen Inhalten geschult werden, um sie für Phishing-Versuche und andere Einfallstore für Ransomware zu sensibilisieren.

Grundsätzlich gilt wieder einmal das Sprichwort „Vorsorge ist besser als Nachsorge“ – auch wenn es nie eine 100-prozentige Sicherheit gibt, vor Cyberangriffen geschützt zu sein. Denn: Es kann immer wieder zu unentdeckten Sicherheitslücken in Software-Produkten kommen, zudem gibt es tagtäglich neue Bedrohungen.

Schlag gegen die LockBit-Gruppe

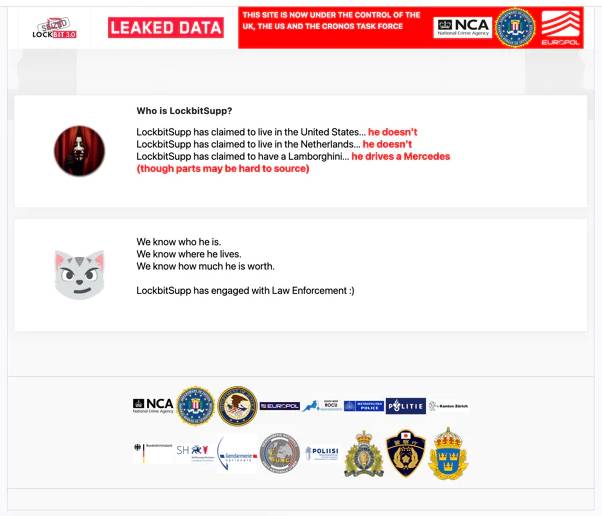

Mit der „Operation Cronos“ ist Ermittlern im Februar 2024 ein massiver Schlag gegen die LockBit-Gruppe gelungen. Am 18. Februar haben internationale Strafverfolgungsbehörden die Darknet-Leak-Seiten der größten Ransomware-as-a-Service-Gruppierung unter ihre Kontrolle gebracht. Zehn Ermittlungsbehörden waren weltweit an der Operation beteiligt, darunter Europol, das BKA und das LKA Schleswig-Holstein. Eine Sicherheitslücke hat den erfolgreichen Schlag dabei offenbar ermöglicht.

Im Zuge einer groß angelegten Razzia konnten 34 Server in den Niederlanden, Deutschland, Finnland, Frankreich, der Schweiz, dem Vereinigten Königreich, den Vereinigten Staaten und Australien beschlagnahmt werden. Zudem stellten die Ermittler zweihundert Krypto-Brieftaschen sicher und nahmen in Polen und in der Ukraine je eine Person fest. Bei den festgenommenen Personen soll es sich um „Affiliates“ handeln. Gegen zwei weitere Personen russischer Staatsangehörigkeit hat das US-Justizministerium Anklage erhoben.

Die Behörden erlangten nicht nur Zugriff auf die Lockbit-Webseiten, sondern auch auf Auswertungen und Statistiken sowie Werkzeuge und Schlüsselmaterial, mit dem sich betroffene Daten entschlüsseln lassen. Stück für Stück wollen die Ermittler weitere Informationen veröffentlichen – auch zu den Profiten der LockBit-Bande. Nichtsdestotrotz bleibt abzuwarten, ob die Bande durch diese Aktion zerschlagen oder lediglich getroffen ist.

Der Fall LockBit: ein echter Cyber-Krimi

Wenn man die Nachrichten rund um die Hackergruppe LockBit verfolgt, könnte man fast schon von einem Cyber-Krimi sprechen: Sicherheitsbehörden und Cybergangster gleichermaßen machen sich übereinander lustig. Die Ermittler haben mit diesem Spiel scheinbar angefangen: Sie haben die Darknet-Seite von LockBit nicht nur übernommen, sondern sich auch einen Spaß daraus gemacht, die Taktiken der Gruppe gegen sie selbst zu verwenden.

In einer spielerischen Geste posteten die Ermittler eine provokante Frage über die Identität von „LockBitSupp“, einem wohl führenden Mitglied der Gruppe. Eine heruntertickenden Uhr sollte dabei Spannung für eine angekündigte Enthüllung erzeugen. Diese blieb zwar unspektakulär, die Ermittler deuten darin aber an, dass sie genau wissen, wer hinter dem Pseudonym steckt – nämlich eine Person, die weder in den USA noch in den Niederlanden lebt und einen Mercedes fährt.

Diese Aktion spiegelt eine neue Strategie der Behörden wider, bei der sie nicht nur nach Verhaftungen streben, sondern mit Humor und Ironie auch den Ruf der Cyberkriminellen im Untergrund ruinieren wollen. Das Ziel ist offenbar, Angst, Zweifel und Misstrauen innerhalb der kriminellen Gemeinschaft zu verbreiten und dadurch die Effizienz der Cybercrime-Operationen zu untergraben. Diese Taktik ist auch als FUD-Trolling (Fear, Uncertainty, and Doubt) bekannt.

Die Ermittler haben die Darknet-Webseite von LockBit übernommen und haben ihren Spaß damit. Bild: heise

LockBit-Gruppe gibt nicht klein bei

Die Cyberkriminellen, die durch die Aktion öffentlich bloßgestellt worden sind, scheinen aber weit davon entfernt, klein beigeben zu wollen. Im Gegenteil: LockBit räumte zwar Fehler ein, die aus „Faulheit“ und einer gewissen Selbstzufriedenheit resultierten, machte sich jedoch gleichzeitig über das FBI lustig und kündigte eine Intensivierung ihrer Angriffe auf staatliche Einrichtungen an. In einer selbstbewussten Stellungnahme prahlten sie mit ihrer Widerstandsfähigkeit gegen die internationalen Strafverfolgungsbehörden und listeten eine Reihe von Backup-Domains und Mirror-Sites auf, die außerhalb der Reichweite der Behörden bleiben.

Trotz der Beschlagnahmung ihrer Infrastruktur durch die „Operation Cronos“ zeigte sich die Hackergruppe unbeeindruckt und forderte sogar die Person, die eine Schwachstelle in ihren Systemen ausgenutzt hat, auf, sich ihnen anzuschließen – mit dem Versprechen einer großzügigen Bezahlung. LockBit spekulierte weiter, dass das FBI durch einen Ransomware-Angriff, der sensible Informationen über Donald J. Trump enthielt, zu aggressiveren Maßnahmen gegen sie motiviert wurde, und sah darin einen Ansporn, ihre Aktionen gegen staatliche Einrichtungen sowie gegen Krankenhäuser zu verstärken.

Die Gruppe bestätigte, dass sie mit ihren Ransomware-Aktivitäten mehr als 100 Millionen Dollar eingenommen hat, betonte aber, dass es ihnen nicht um das Geld, sondern um die Passion für ihre Aktivitäten geht. Trotz jüngster Rückschläge durch internationale Strafverfolgungsbehörden bleiben sie entschlossen, ihre Operationen fortzusetzen, was ihre andauernde Bedrohung unterstreicht.

LockBit wieder aktiv – jetzt auch als „DarkVault“

Die Ransomware-Gruppe LockBit ist trotz des Erfolgs der „Operation Cronos“ bereits seit dem 20. Februar 2024 wieder aktiv – und hat zudem versucht, sich unter einem neuen Namen zu etablieren. Der Versuch, sich im Verborgenen unter dem Namen „DarkVault“ neu zu positionieren, scheiterte allerdings kläglich, als ein Sicherheitsexperte designbedingte Ähnlichkeiten zur alten LockBit-Plattform aufdeckte und auf der Plattform „X“ öffentlich machte. Der Versuch der Gruppe, ihr angeschlagenes Image zu erneuern und ihre kriminellen Aktivitäten unter einem neuen Banner fortzusetzen, ist damit sozusagen im Keim erstickt.

Gleichzeitig hat LockBit aber auch unter dem altbekannten Namen seine operativen Aktivitäten wieder aufgenommen und führt – Stand April 2024 – wieder gezielte Angriffe durch. In den vergangenen Wochen wurden auch in Deutschland einige neue Opfer dokumentiert, was die anhaltende Bedrohung durch diese Gruppe unterstreicht. In einem Interview im April 2024 kündigte der unter dem Pseudonym LockBitSupp bekannte Kopf der LockBit-Bande an, dass er seine kriminellen Aktivitäten bis zu seinem Tod weiterführen wird – oder bis zu dem Zeitpunkt, wenn er eine Million Opfer erfolgreich mit Ransomware infiziert habe. Diese Kampfansage zeigt einmal mehr, wie resilient LockBit gegenüber den Bemühungen der internationalen Strafverfolgungsbehörden ist.

IT-Experten helfen bei IT-Sicherheit

Dass Ransomware-Gruppen wie LockBit so erfolgreich sind, liegt vor allem daran, dass sie mit ihren Attacken immer wieder zum Ziel kommen: Der IT-Dienstleister Sophos hat eine Studie durchgeführt und festgestellt, dass 42 Prozent aller deutschen Unternehmen das geforderte Lösegeld zahlen, wenn sie von einer Hackergruppe wie LockBit erpresst werden – und damit sind Ransomware-Angriffe ein einträgliches Geschäft.

Und für Unternehmen ist es auf den ersten Blick auch häufig der Weg des geringsten Widerstands: Es lockt das Versprechen einer schnellen Wiederherstellung der Daten, und dann wären da ja noch die Cyberversicherungen, die gegebenenfalls zumindest einen Teil der Kosten erstatten. Dennoch lautet die generelle Empfehlung: Unternehmen sollten kein Lösegeld zahlen! Das hat mehrere Gründe: Mit einer Bezahlung ermutigen sie die Erpresser zu Angriffen auf weitere Unternehmen; es ist nicht garantiert, dass die Datenwiederherstellung tatsächlich funktioniert; und es droht die Gefahr, selbst erneut von den Hackern angegriffen zu werden, denn wer einmal zahlt, zahlt auch zweimal.

Eine möglichst umfassende IT-Sicherheit ist daher für jedes Unternehmen elementar. Sie benötigen dabei Unterstützung? Dann wenden Sie sich an einen Experten aus dem IT-SERVICE.NETWORK!

Weiterführende Informationen:

SECURITY INSIDER, heise, it-daily, heise, Handelsblatt, golem, B2B CYBER SECURITY, heise, Sophos, heise, heise, heise, heise, heise, it-daily optiv, security BSI, Golem

Zur besseren Lesbarkeit verwenden wir im Text die männliche Form. Gemeint sind jedoch immer alle Geschlechter und Geschlechtsidentitäten.

Schreiben Sie einen Kommentar

* = Pflichtfelder

Bitte beachten Sie unsere Datenschutzerklärung