Täglich mehr als 300.000 neue Schadprogramme. Bis zu 20.000 neue Bot-Infektionen pro Tag. Insgesamt 117 Millionen neue Schadprogramm-Varianten. Diese Zahlen aus dem BSI-Lagebericht 2020 machen deutlich: Die IT-Sicherheitslage in Deutschland ist weiterhin angespannt.

Während die Abhängigkeit von der IT in Corona-Zeiten steigt, werden Cyberangriffe immer ausgefeilter. Welche Probleme das bringt, lesen Sie bei uns.

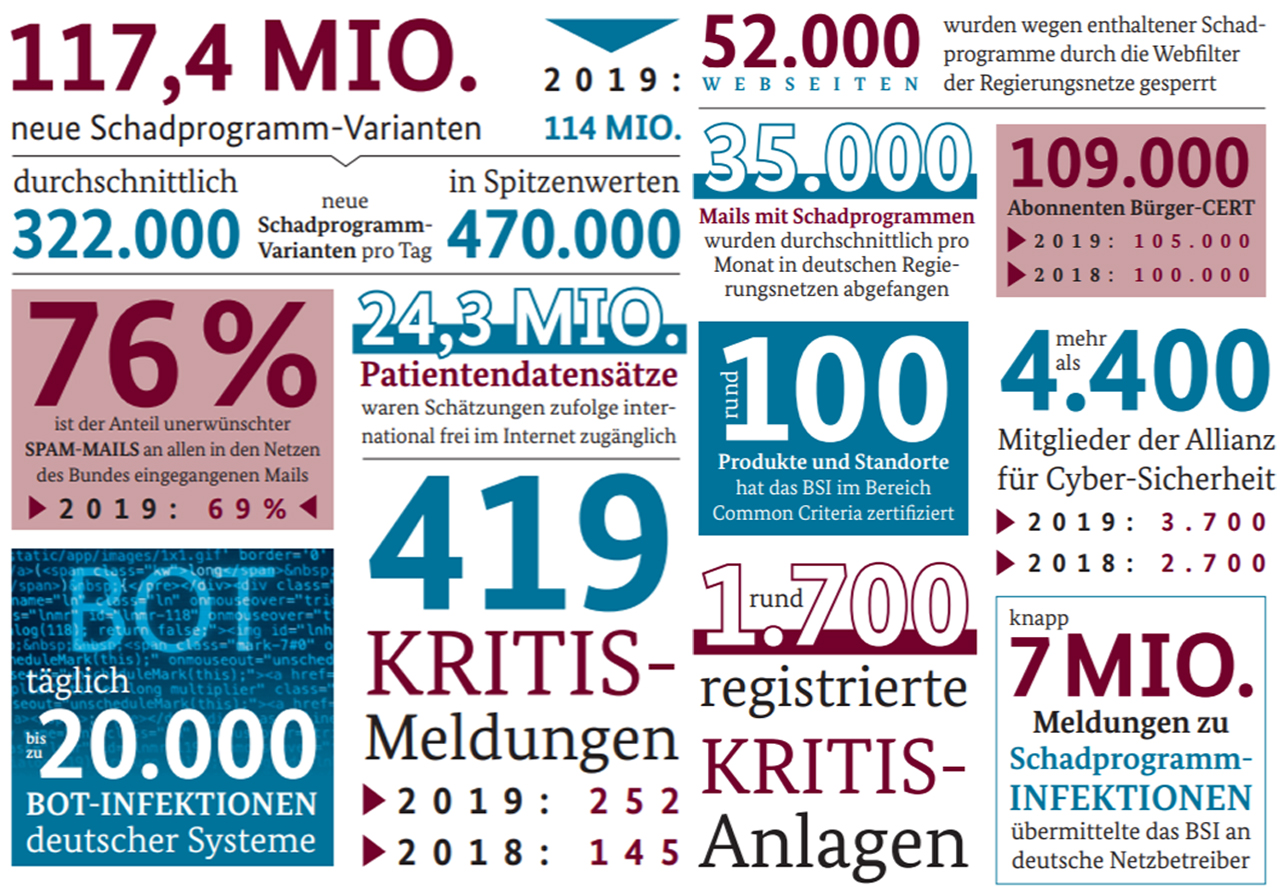

Der BSI-Lagebericht 2020 ist jetzt vorgestellt worden. Bild: BSI

BSI-Lagebericht 2020: Lage der IT-Sicherheit spitzt sich zu

Als Cyber-Sicherheitsbehörde des Bundes hat das Bundesamt für Sicherheit in der Informationstechnik (BSI) den Job, sowohl privaten als auch geschäftlichen Internetnutzern dabei zu helfen, neue Technologien sicher einsetzen zu können. Dazu hat das BSI die IT-Sicherheitslage ständig im Blick. Es gilt, die Situation jederzeit einschätzen und bewerten zu können, um auf dieser Grundlage schnell zu reagieren, Maßnahmen zu entwickeln und den Bedrohungen Herr zu werden.

Eines der Ergebnisse dieser ständigen Beobachtung ist der alljährliche Lagebericht. Darin werden alle Erkenntnisse eines Berichtszeitraum festgehalten, sodass sich über die Jahre viele Entwicklungen nachzeichnen lassen. Zum Beispiel veranschaulicht der gerade frisch vorgelegte BSI-Lagebericht 2020 im Vergleich zum BSI-Lagebericht 2020, dass sich die Bedrohungslage im Zeitraum vom 1. Juni 2019 bis 31. Mai 2020 weiter zugespitzt hat.

Insgesamt ist der Bericht zur Lage der IT-Sicherheit in Deutschland 2020 mit 88 Seiten ziemlich ausführlich. Damit Sie ihn nicht selbst (digital) wälzen müssen, fassen wir die wichtigsten Erkenntnisse für Sie zusammen.

Lagebericht in Zeiten der Corona-Pandemie

Die Lage der IT-Sicherheit im besagten Berichtszeitraum zu beleuchten und die Auswirkungen der Corona-Pandemie dabei unberücksichtigt zu lassen, ist schier unmöglich. Wie Horst Seehofer, Bundesminister des Innern, für Bau und Heimat, im Vorwort des Berichts betont, hat das Jahr 2020 nämlich in besonderem Maß die Bedeutung der IT-Sicherheit hervorgehoben. Warum?

Weil die IT-Abhängigkeit der Unternehmen, des Staates und der Bürger massiv gestiegen ist. Die Pandemie macht mehr als deutlich, dass es ohne eine funktionierende und sichere IT-Infrastruktur nicht geht. Dabei hat das Schadenspotenzial durch die erhöhte Abhängigkeit allerdings noch stärker zugenommen als gewöhnlich.

Arne Schönbohm, Präsident des BSI, sagt dazu: „[Es] hat sich einmal mehr gezeigt, wie flexibel die Online-Kriminalität auf neue Themen und Gegebenheiten reagiert und diese für ihre kriminellen Zwecke ausnutzt.“ Das BSI habe aber bewiesen, dass es einer solchen Krisensituation gewachsen ist. Schnell habe man sich darauf eingestellt und zudem Gegenmaßnahmen im Bereich der Prävention, Detektion und Reaktion entwickelt.

IT-Sicherheit: Gefahr durch Schadprogramme

Der Trend der vergangenen Jahr setzt sich fort. Das heißt konkret, dass Angreifer auf Schadprogramme setzen, um ihre (Massen-)Angriffe auf Privatpersonen, Unternehmen und andere Institutionen auszuführen. Das größte Problem, das dadurch entsteht: Sensible Daten fließen oft in großer Zahl ab.

In der Regel gelangten die Schadprogramme über Anhänge oder Links in E-Mails auf einen Computer. Aber auch Drive-by-Downloads und schadhafte Plug-ins von legitimen Programmen waren beliebte Angriffsvektoren. Es ließ sich beobachten, dass die Kriminellen dabei häufig Schwachstallen ausnutzten, sowohl in Software- oder Hardware-Produkten, als auch an Netzwerkübergängen und Schnittstellen zum offenen Internet. Als weitere Schwachstelle hat sich zudem der Mensch entpuppt. Das Stichwort hierzu: Social Engineering.

Die Vielzahl neuer Schadprogramm-Varianten hat dabei rapide zugenommen. In Zahlen: Im aktuellen Berichtszeitraum sind rund 117,4 Millionen Varianten hinzugekommen – pro Tag sind das etwa 322.000 neue Arten. Dabei wird der Code bereits bekannter Schadprogramm abgewandelt. Diese neuen Abwandlungen sind für Virenprogramme erst einmal nicht erkennbar und dadurch besonders gefährlich.

Emotet ist weiterhin eine der größten IT-Bedrohungen. Das Schadprogramm verbreitet sich per E-Mail. Bild: Pexels/Miguel Á. Padriñán

Angriffe haben durch Emotet neue Qualität

Seit Emotet auf die Bildfläche getreten ist, scheint sich auf Seiten der Cyberkriminellen ein Methodenwechsel vollzogen zu haben. Das bedeutet, dass nicht mehr ungezielte Massenangriffe auf zufällig getroffene Ziele das Mittel der Wahl sind, sondern Angriffe wesentlich gezielter durchgeführt werden. Dabei werden häufig verschiedene Schadprogramme geschickt miteinander kombiniert.

Emotet war ursprünglich ein Banking-Trojaner, hat aber inzwischen vielfältige Schadfunktionen hinzugewonnen. Emotet kann sich automatisiert im Netzwerk verbreiten, Systeme ausspähen, Spam versenden, Schadprogramme nachladen, als Wurm und Bot agieren und zudem Befehle der Angreifer entgegennehmen und im infizierten Netzwerk ausführen. Durch diese Multifunktionalität dominiert Emotet wohl auch die Sicherheitsbedrohungen durch Schadprogramme.

Dabei verbreitet sich Emotet durch Social Engineering im Schneeballprinzip per E-Mail, getarnt als Bewerbungsschreiben oder Bilddatei. Durch das Nachladen von Trickbot wird das befallene System ausspioniert. Findet Trickbot nützliche Informationen und weist das Opfer als lukrativ aus, verteilt sich Ryuk auf den Servern und Systemen, verschlüsselt teilweise sogar das Backup. Lösegeldforderungen bis in den achtstelligen Bereich sind die Folge. Aktuell ist Emotet übrigens wieder besonders aktiv.

Ransomware: eine der größten IT-Bedrohungen

Es bleibt dabei, dass Ransomware wie bereits in den Vorjahren eine der größten IT-Bedrohungen ist. Sie verschlüsselt Nutzerdaten oder sogar ganze Datenbanken, anschließend erscheint die Nachricht, dass die Daten nur gegen Zahlung eines Lösegelds wieder entschlüsselt werden. Die gesetzten Fristen sind dabei kurz. Indem die Angreifer zusätzlich damit drohen, die Daten sukzessive zu löschen oder zu veröffentlichen, erhöht sich der Druck auf die Opfer massiv.

Im BSI-Lagebericht 2020 heißt es, dass sich der Trend zu gezielten Angriffen auf komplette Netzwerke von Unternehmen oder anderen Institutionen fortgesetzt hat. Häufig sind dabei finanzstarke Opfer das Ziel. Aber auch kleinere Betriebe werden angegriffen, entweder weil Sie sich durch Alleinstellungsmerkmale wie zum Beispiel die Produktion spezieller Komponenten im Maschinenbau auszeichnen oder weil sie schlechte Schutzmechanismen aufweisen. Neben gezielten Attacken treten weiterhin auch breit gestreute Ransomware-Angriffe auf, unter anderem mit Sodinokibi.

Den betroffenen Unternehmen sind dabei in erster Linie Schäden durch Lösegeldzahlungen und die Wiederherstellung der Systeme entstanden. Aber auch die Störung der Betriebsabläufe sowie Reputationsverluste sorgten für Einbußen.

Spam & Malware-Spam sind rückläufig

Im Bereich von Spam sind gute Nachrichten zu vermelden: Der Versand unerwünschter Werbe-E-Mails ist weiterhin rückläufig. Der Grund dafür ist, dass die Spam-Filter stetig weiterentwickelt werden und ihre Trefferquote erhöhen. Dementsprechend ist dieses Geschäftsmodell inzwischen ziemlich unattraktiv. Als effizientere Form des Online-Marketings setzt sich stattdessen das Targeting durch, bei dem das Online-Nutzerverhalten analysiert und als Grundlage gezielter Werbung genutzt wird.

Dagegen ist die Effizienz von Malware-Spam gestiegen. Dabei handelt es sich um Spam-E-Mails, die Schadprogramme ungezielt und breit verteilen. Häufig kam im Zuge dieser Kampagnen Emotet zum Einsatz. Der Erfolg von Malware-Spam gründet häufig auf Social-Engineering-Techniken, mit denen die Adressaten zum Ausführen eines Schadprogramms verleitet werden. Das Ergebnis ist laut BSI ein hohes Infektionsrisiko.

Botnetze zum Datendiebstahl eingesetzt

Botnetze hatten im Berichtszeitraum vor allem zwei Ziele: einerseits das Stehlen von Informationen, andererseits das Nachladen und Verteilen von Schadprogrammen. Das BSI konnte beobachten, dass DDoS-Angriffe über Botnetze seltener ausgeführt wurden. Völlig untätig waren die Cyberkriminellen aber auch auf diesem Gebiet nicht, wie neue Varianten des Botnetzes Mirai zeigen. Dabei standen Internet-of-Things-Geräte (IoT) im Fokus. Größere Infektionswellen im Bereich der Windows-basierten Botnetze verursachten Emotet und Trickbot.

Täglich sind bis zu 20.000 neue Bot-Infektionen registriert worden. Die Dunkelziffer liegt wohl noch deutlich höher und wird im siebenstelligen Bereich vermutet. Daher schätzt das BSI die Bedrohung durch Botnetze als anhaltend hoch ein. Und: Aufgrund der zunehmenden Zahl von unzureichend geschützten IoT-Geräten sowie Mobilgeräten geht das BSI von immer mehr Infektionen und immer größeren Botnetzen aus.

Einige der wichtigsten Ergebnisse aus dem BSI-Lagebericht 2020 auf einen Blick. Bild: BSI

BSI-Lagebericht 2020: weitere Erkenntnisse im Überblick

Einige Vorkommnisse verdeutlichen die besondere Gefährdungslage im Berichtszeitraum. In einer Übersicht fassen wir die weiteren Erkenntnisse kurz und knapp zusammen:

- Angreifer führen sowohl Massenangriffe als auch gezielte Angriffe durch.

- Die Bedrohung durch Daten-Leaks hat eine neue Qualität erreicht.

- Die Kriminellen nutzen kritische Schwachstellen sowohl in Hardware als auch in Software aus.

- Der Faktor Mensch dient durch Social-Engineering-Angriffe als Einfallstor.

- Cyber-Kriminelle nutzen für ihre Phishing-Webseiten vermehrt vermeintlich seriöse HTTPS-Webseiten.

- Der durch die Corona-Pandemie ausgelöste Digitalisierungsschub vergrößert die Angriffsfläche.

- Remote-Zugänge zu Netzwerken bergen ein erhöhtes Gefahrenpotenzial.

- Phishing-Attacken nutzen gesellschaftlich relevante Themen wie die Corona-Pandemie aus.

Im Hinblick darauf, dass die Digitalisierung in den kommenden Monaten und Jahren weiter voranschreiten wird, betont der Bericht, dass die IT-Sicherheit beim weiteren Digitalisierungsprozess unbedingt einen Schwerpunkt bilden und von Anfang an mitgedacht und umgesetzt werden muss.

BSI gibt wichtige Sicherheitstipps

Das BSI ist aber mehr als ein Protokollant. Es versucht auch, Cyberangriffe durch Prävention zu verhindern. Aus dem BSI-Lagebericht 2020 lassen sich daher einige Maßnahmen ableiten:

- Nutzen Sie Antiviren-Software. Unternehmen sollten ihre Netzwerk mit einer effektiven Antivirus-Lösung schützen. Diese entdeckt Schadprogramme frühzeitig und hindert sie an einer erfolgreichen Ausführung.

- Führen Sie zuverlässig Backups durch. Funktionierende Backups sind die wichtigste Maßnahme gegen die Folgen von Ransomware-Angriffen. Achten Sie darauf, dass Sie über ein Offline-Backup verfügen, und prüfen Sie regelmäßig die Rekonstruierbarkeit des Backups. Letztlich entscheiden die Qualität und Häufigkeit der Backups darüber, wie groß der Schaden nach erfolgreichem Angriff ist.

- Schützen Sie den Zugriff von außen. Die Kriminellen nutzen für ihre Angriffe häufig Schwachstellen in Fernwartungs- und VPN-Zugängen aus. Prüfen Sie Ihre Zugänge auf Schwachstellen und setzen auf sichere Zugriffsmöglichkeiten von außen. Stichwort: Fernzugriff aus dem Home Office.

- Setzen Sie auf Netzwerksegmentierung. Indem Sie Ihr Netzwerk in kleine Segmente untergliedern, begrenzen Sie das Ausmaß der Schäden bei einem erfolgreichen Angriff.

- Führen Sie ein Monitoring des Datenverkehrs ein. Durch die systematische Beobachtung fällt es sofort auf, wenn ungewöhnlich große Datenmengen abfließen. Frühzeitig können Sie reagieren und einen weiteren Datendiebstahl verhindern.

- Nutzen Sie nur aktuelle Hardware/Software. Veraltete Geräte und Programme weisen häufig Schwachstellen auf, die ein leichtes Ziel für Cyberattacken darstellen. Steigen Sie beispielweise im Fall von Windows 7 und Office 2010 dringend auf neue Microsoft-Produkte um!

- Schulen Sie Ihre Mitarbeiter. Die Schwachstelle Mensch ist weiterhin das Ziel von Social Engineering. Machen Sie Ihre Beschäftigten mit dem Thema Informationssicherheit vertraut und erhöhen deren Security Awareness.

- Entwickeln Sie einen IT-Notfallplan. Es zahlt sich aus, wenn Sie im Fall der Fälle genau wissen, was zu tun ist. Ein detailliertes IT-Notfallkonzept hilft Ihnen dabei.

Sie fragen sich, wie Sie diese Maßnahmen umsetzen können? Glücklicherweise gibt es externe Experten, die Sie gern unterstützen.

Unsere IT-Experten stellen sich der Bedrohung entgegen!

Wenn Sie sich durch die Vielzahl an empfohlenen Maßnahmen überfordert fühlen, haben Sie die Möglichkeit, auf die Expertise eines externen IT-Dienstleisters zurückzugreifen. Die Experten aus dem IT-SERVICE.NETWORK erweisen sich hier als ideale Ansprechpartner. Sie verfügen nicht nur über eigenes Fachwissen, sondern können insbesondere in Bezug auf neue Bedrohungen auf das Schwarmwissen von mehr als 400 Partner-Systemhäusern in ganz Deutschland zurückgreifen.

Und wie könnte die Umsetzung umfassender IT-Sicherheit in Ihrem Unternehmen mit der Unterstützung eines unserer Partner aussehen? Am Anfang könnte beispielsweise ein umfassender IT-Sicherheitscheck stehen. Damit machen sich unsere Profis ein genaues Bild von Ihrem Netzwerk und decken auch die kleinste Schwachstelle auf. Auf dieser Grundlage wird Ihre IT-Infrastruktur vor Bedrohungen von außen abgeriegelt.

An diesem Punkt ist noch nicht Schluss, sofern Sie es wünschen. Unsere Experten stehen Ihnen mit einer dauerhaften IT-Betreuung nämlich auch darüber hinaus gern zur Seite. Antivirus-Management, Backup-Management, Patch-Management und Firewall-Management – all das übernehmen unsere Profis für Sie im Hintergrund, sodass Sie sich unbesorgt auf Ihr Kerngeschäft konzentrieren können. Informieren Sie sich!

Schreiben Sie einen Kommentar

* = Pflichtfelder

Bitte beachten Sie unsere Datenschutzerklärung